3.1 Synchronisation des données

La synchronisation des données constitue le fondement de l'automatisation des processus de l'entreprise. Sous sa forme la plus simple, la synchronisation correspond au mouvement des données dont un élément a été modifié de l'emplacement de la modification vers les autres emplacements où cet élément est requis. Par exemple, si le numéro de téléphone d'un employé est modifié dans le système des ressources humaines d'une entreprise, cette modification doit apparaître automatiquement dans tous les autres systèmes qui stockent le numéro de téléphone de cet employé.

Identity Manager ne se limite pas à la synchronisation des données d'identité. Identity Manager peut synchroniser n'importe quel type de donnée stockée dans l'application connectée ou dans le coffre-fort d'identité.

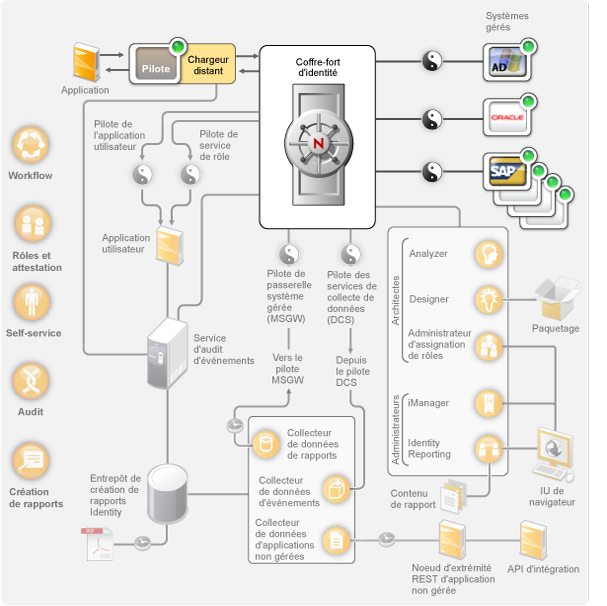

La synchronisation des données, notamment celle des mots de passe, est effectuée par les cinq composants de base de la solution Identity Manager : le coffre-fort d'identité, le moteur méta-annuaire, les pilotes, le chargeur distant et les applications connectées. Ces composants sont présentés dans le diagramme ci-dessous.

Figure 3-2 Composants de l'architecture Identity Manager

Les sections suivantes décrivent chacun de ces composants et expliquent les concepts que vous devez comprendre pour obtenir une synchronisation efficace entre les systèmes de votre organisation :

3.1.1 Composants

Coffre-fort d'identité : il sert de méta-annuaire pour les données à synchroniser entre les applications. Par exemple, les données synchronisées d'un système PeopleSoft vers Lotus Notes sont d'abord ajoutées au coffre-fort d'identité, puis envoyées au système Lotus Notes. Par ailleurs, le coffre-fort d'identité stocke les informations spécifiques à Identity Manager, telles que la configuration, les paramètres et les stratégies des pilotes. Novell eDirectory est utilisé pour le coffre-fort d'identité.

Moteur méta-annuaire : il traite les modifications apportées aux données du coffre-fort d'identité ou des applications connectées. Quant aux événements qui se produisent dans le coffre-fort d'identité, le moteur traite leurs modifications et émet des commandes vers l'application via le pilote. Si des événements se produisent dans l'application, le moteur reçoit les modifications du pilote, les traite et émet des commandes vers le coffre-fort d'identité. Le moteur méta-annuaire est également nommé moteur d'Identity Manager.

Pilote : les pilotes se connectent aux applications dont vous voulez gérer les informations d'identité. Un pilote remplit deux fonctions principales : signaler au moteur méta-annuaire les modifications apportées aux données (événements) dans l'application et exécuter les modifications de données (commandes) soumises par le moteur méta-annuaire à l'application.

Chargeur distant : les pilotes doivent être installés et exécutés sur le même serveur que l'application à laquelle ils se connectent. Si l'application se trouve sur le même serveur que le moteur méta-annuaire, il suffit d'y installer le pilote. Toutefois, si ce n'est pas le cas (en d'autres termes, si l'application est distante du serveur du moteur au lieu d'être locale), vous devez installer le pilote et le chargeur distant sur le serveur de l'application. Le chargeur distant charge le pilote et communique avec le moteur méta-annuaire pour le compte du pilote.

Application : système, annuaire, base de données ou système d'exploitation auquel un pilote se connecte. L'application doit fournir des API permettant au pilote de déterminer les modifications apportées à ses données et les rendre effectives. Les applications sont souvent appelées systèmes connectés.

3.1.2 Principaux concepts

Canaux : les données circulent entre le coffre-fort d'identité et un système connecté le long de deux canaux distincts. Le canal Abonné assure la circulation des données du coffre-fort d'identité vers un système connecté ; en d'autres termes, le système connecté s'abonne aux données du coffre-fort d'identité. Le canal Éditeur assure la circulation des données d'un système connecté vers le coffre-fort d'identité ; en d'autres termes, le système connecté publie les données dans le coffre-fort d'identité.

Représentation des données : les données circulent dans les canaux sous la forme de documents XML. Un document XML est créé lorsqu'une modification est apportée dans le coffre-fort d'identité ou dans le système connecté. Il est transmis au moteur méta-annuaire qui le traite par l'intermédiaire de l'ensemble de filtres et de stratégies associé au canal du pilote. Lorsque tous les traitements ont été appliqués au document XML, ce dernier est utilisé par le moteur méta-annuaire pour lancer les modifications appropriées dans le coffre-fort d'identité (canal Éditeur) ou par le pilote pour lancer les modifications appropriées dans le système connecté (canal Abonné).

Manipulation des données : lorsque les documents XML circulent dans les canaux du pilote, leurs données sont soumises aux stratégies associées aux canaux.

Ces stratégies permettent beaucoup de choses, notamment le changement des formats de données, l'assignation d'attributs entre le coffre-fort d'identité et le système connecté, le blocage conditionnel du flux des données, la génération des notifications par message électronique et la modification du type de modification des données.

Contrôle du flux de données : les filtres, ou stratégies de filtre, contrôlent le flux des données. Ils précisent les éléments de données synchronisés entre le coffre-fort d'identité et le système connecté. Par exemple, les données de l'utilisateur sont généralement synchronisées entre les systèmes. Par conséquent, les données de l'utilisateur sont répertoriées dans le filtre pour la plupart des systèmes connectés. Toutefois, les imprimantes ne présentent généralement pas d'intérêt pour la plupart des applications, c'est pourquoi les données correspondantes n'apparaissent pas dans le filtre de la plupart des systèmes connectés.

Chaque relation entre le coffre-fort d'identité et un système connecté possède deux filtres : un filtre sur le canal Abonné qui contrôle le flux des données du coffre-fort d'identité vers le système connecté, et un filtre sur le canal Éditeur qui contrôle le flux des données du système connecté vers le coffre-fort d'identité.

Sources expertes : la plupart des éléments de données associés à l'identité ont un propriétaire conceptuel. Le propriétaire d'un élément de données est considéré comme la source experte de l'élément. En général, seule la source experte d'un élément de données est autorisée à le modifier.

Le système de messagerie de l'entreprise, par exemple, est généralement considéré comme source experte de l'adresse électronique d'un employé. Si un administrateur de l'annuaire des pages blanches de l'entreprise change l'adresse électronique d'un employé dans ce système, ce changement n'a pas d'effet sur le fait que l'employé reçoive ou non un message électronique à l'adresse modifiée car cette modification doit être faite dans le système de messagerie pour être effective.

Identity Manager utilise des filtres pour indiquer les sources expertes des éléments. Par exemple, si le filtre de la relation entre le système PBX et le coffre-fort d'identité permet au numéro de téléphone d'un employé de circuler du système PBX jusqu'au coffre-fort d'identité mais pas du coffre-fort d'identité au système PBX, ce dernier est la source experte du numéro de téléphone. Si toutes les autres relations du système connecté permettent au numéro de téléphone de circuler du coffre-fort d'identité aux systèmes connectés, mais pas l'inverse, le résultat est que le système PBX est la seule source experte des numéros de téléphones des employés de l'entreprise.

Provisioning automatique : il représente la capacité d'Identity Manager à générer des opérations de provisioning de l'utilisateur autres que la simple synchronisation des éléments de données.

Par exemple, pour un système Identity Manager classique dans lequel la base de données des ressources humaines est la source experte de la plupart des données des employés, l'ajout d'un employé à cette base de données déclenche la création automatique du compte correspondant dans le coffre-fort d'identité. La création du compte du coffre-fort d'identité déclenche à son tour la création automatique du compte de messagerie de l'employé dans le système de messagerie. Les données utilisées pour provisionner le compte du système de messagerie sont obtenues à partir du coffre-fort d'identité et peuvent inclure le nom, l'adresse, le numéro de téléphone de l'employé, etc.

Le provisioning automatique des comptes, de l'accès et des données peut être contrôlé de plusieurs manières :

-

Valeurs des éléments de données : la création automatique d'un compte dans la base de données d'accès de différents bâtiments peut être contrôlée, par exemple, par une valeur définie dans l'attribut d'emplacement d'un employé.

-

Workflows d'approbation : la création d'un employé dans le service financier peut, par exemple, déclencher un message électronique automatique adressé au directeur de ce service pour demander l'approbation du compte du nouvel employé dans le système financier. Le message électronique contient un lien vers une page Web dans laquelle le directeur du service financier peut approuver ou rejeter cette demande. L'approbation peut ensuite déclencher la création automatique du compte de l'employé dans le système financier.

-

Assignations de rôles : prenons l'exemple d'un employé se voyant attribuer le rôle de comptable. Identity Manager provisionne l'employé avec tous les comptes, accès et données assignés au rôle de comptable, par l'intermédiaire des workflows du système (sans intervention humaine), via par des flux d'approbation humains, ou par une combinaison des deux.

Droits : il s'agit des ressources dans les systèmes connectés, par exemple un compte ou l'appartenance à un groupe. Lorsqu'un utilisateur satisfait les critères établis pour un droit dans un système connecté, Identity Manager traite un événement relatif à l'utilisateur qui se voit ainsi accorder l'accès à la ressource. Bien entendu, cela nécessite que toutes les stratégies soient en place pour permettre l'accès à la ressource. Par exemple, si un utilisateur satisfait les critères d'un compte Exchange dans Active Directory, le moteur méta-annuaire traite l'utilisateur par l'intermédiaire de l'ensemble des stratégies de pilote d'Active Directory qui fournissent un compte Exchange.

Le principal avantage des droits tient à ce que vous pouvez définir la logique métier nécessaire à l'accès à une ressource dans un droit plutôt que dans plusieurs stratégies de pilote. Vous pouvez, par exemple, définir un droit de compte donnant à un utilisateur un compte dans quatre systèmes connectés. La décision de fournir ou non un compte à un utilisateur est déterminée par le droit, ce qui signifie qu'il n'est pas nécessaire que les stratégies pour chacun des quatre pilotes incluent la logique métier. Il suffit, au lieu de cela, que les stratégies fournissent le mécanisme pour accorder le compte. Si vous devez effectuer un changement de logique métier, vous le faites dans le droit plutôt que dans chaque pilote.

Travaux : pour une grande part, Identity Manager agit en réponse au modifications des données ou aux demandes des utilisateurs. Par exemple, lorsqu'un élément de donnée change dans un système, Identity Manager change l'élément correspondant dans les autres systèmes. Ou encore, lorsqu'un utilisateur demande l'accès à un système, Identity Manager lance les processus appropriés (workflows, provisioning de ressource, etc.) pour fournir l'accès.

Les travaux permettent à Identity Manager d'effectuer les opérations qui ne sont pas initiées par des modifications de données ou des demandes d'utilisateur. Un travail est constitué des données de configuration stockées dans le coffre-fort d'identité et d'une portion correspondante du code d'implémentation. Identity Manager comporte des travaux prédéfinis qui effectuent des opérations telles que le démarrage ou l'arrêt de pilotes, l'envoi de notifications par message électronique en cas d'expiration de mots de passe et la vérification de l'état de santé des pilotes. Vous pouvez également implémenter des travaux personnalisés pour effectuer d'autres opérations ; un travail personnalisé exige que vous (ou bien un développeur ou un consultant) créiez le code requis pour effectuer l'opération désirée.

Bons de travail : les modifications apportées aux données du coffre-fort d'identité ou d'une application connectée sont généralement traitées immédiatement. Les bons de travail permettent de planifier les tâches devant être effectuées à une date et une heure donnée. Par exemple, un nouvel employé a été embauché mais le début de son activité n'est pas prévu avant un mois. Il faut ajouter cet employé à la base de données des ressources humaines mais ne pas lui donner accès aux ressources de l'entreprise (messagerie, serveurs, etc.) avant la date de sa prise de fonction. Sans bon de travail, l'accès par l'utilisateur serait immédiat. Si vous avez implémenté les bons de travail, un bon de travail est créé pour ne démarrer le provisioning du compte qu'à la date prévue.