2.2 Phase d'analyse des besoins et de la conception

Pour cette phase d'analyse, prenez pour démarrer la feuille de route de haut niveau, qui a été créé lors de la phase de découverte. Le document et le projet Designer ont tous deux besoin des informations techniques et professionnelles. Le résultat en est le modèle de données et la conception d'architecture Identity Manager de haut niveau servant à mettre en place la solution.

La conception aura pour principal objectif la gestion des informations d'identité ; cependant, de nombreux éléments généralement associés à un annuaire de gestion des ressources tels que les fichiers et les imprimantes, peuvent également être traités. Identity Manager synchronise les comptes utilisateur et les annuaires n'ayant pas d'accès direct au système de fichiers du système d'exploitation. Ainsi, vous pouvez disposer d'un compte utilisateur dans Active Directory qui ne vous donne pourtant pas accès au système de fichiers sur le serveur Active Directory.

En vous servant des informations rassemblées pendant la phase de découverte, répondez aux exemples de questions pour constater les autres informations collectées. Ceci peut nécessiter de nouveaux entretiens avec les intervenants.

-

Quelles sont les versions de logiciels utilisées ?

-

La conception de eDirectory est-elle adaptée ? Le serveur Identity Manager contient-il, par exemple, une réplique maîtresse ou lecture-écriture des objets utilisateurs qui se synchronisent ? Dans la négative, la conception eDirectory n'est pas adaptée.

-

La qualité des données dans tous les systèmes est-elle suffisante ? (Si les données ne sont pas exploitables, la stratégie d'activité pourrait ne pas être mise en place comme on le souhaite). Par exemple, il pourrait y avoir des doublons des comptes utilisateur pour les systèmes qui se synchronisent ou le format des données pourrait ne pas être cohérent dans tous les systèmes. Les données de chaque système doivent être évaluées avant que les informations ne soient synchronisées.

-

La manipulation des données est-elle requise pour votre environnement ? Par exemple, le format de la date d'embauche d'un utilisateur dans le système des ressources humaines peut être 2008/02/23 et 02-23-2008 dans le coffre-fort d'identité. Il faudra donc modifier la date pour permettre la synchronisation.

Identity Manager intègre un outil qui vous permet de simplifier le processus d'analyse et de nettoyage de vos données. Pour plus d'informations, reportez-vous au manuel Analyzer 4.0.1 for Identity Manager Administration Guide (Guide d'administration d'Analyzer 1.2 pour Identity Manager).

Reprenez les informations du Section 3.0, Directives techniques pour prendre la bonne décision en ce qui concerne votre environnement.

Après analyse des besoins, vous pouvez établir la portée et le plan de projet pour la mise en place, puis déterminer s'il faut engager des activités préalables. Pour éviter des erreurs coûteuses, soyez aussi méticuleux que possible lors de la collecte des informations et de la description des besoins. Voici une liste des besoins possibles :

-

Un modèle de données présentant tous les systèmes, les sources de données faisant autorité, les événements, les flux d'informations, les normes du format de données et les relations d'assignation entre les systèmes connectés et les attributs dans Identity Manager.

-

Architecture Identity Manager appropriée pour la solution.

-

Les détails des besoins supplémentaires pour le raccordement du système.

-

Stratégies de validation des données et de concordance des enregistrements.

-

Conception de l'annuaire pour la prise en charge de l'infrastructure Identity Manager.

Les tâches suivantes doivent être réalisées pendant l'évaluation des besoins et de la conception :

2.2.1 Définition des besoins de votre entreprise

Lors de la phase de découverte, vous avez rassemblé les processus d'entreprise de votre organisation et les besoins qui les définissent. Créez une liste des besoins de votre entreprise, puis démarrez l'assignation de ces procédures dans Designer en procédant comme suit :

-

Créer une liste des besoins de votre entreprise et déterminer les systèmes concernés par cette procédure. Par exemple, un besoin pour supprimer un employé peut définir que les comptes de messagerie et réseau de ce dernier doivent être supprimés ou archivés le jour même de son départ. Cette procédure de résiliation concerne le système de messagerie et le coffre-fort d'identité.

-

Établir les flux de processus, les déclencheurs de processus et les relations d'assignation de données.

Par exemple, si un événement se produit au niveau d'un certain processus, quels sont les autres processus déclenchés ?

-

Assigner des flux de données entre les applications. Designer vous permet d'afficher ces informations. Pour plus d'informations, reportez-vous à la section

Managing the Flow of Data

(Gestion du flux de données) du manuel Designer 4.0.1 for Identity Manager 4.0.1 Administration Guide (Guide d'administration de Designer 4.0 pour Identity Manager 4.0). -

Identifier les données dont le format doit être modifié (p. ex. remplacement de 25/02/2007 par 25 février 2007), puis utiliser Analyzer pour effectuer les modifications. Pour plus d'informations, reportez-vous au manuel Analyzer 4.0.1 for Identity Manager Administration Guide (Guide d'administration d'Analyzer 1.2 pour Identity Manager).

-

Décrire les dépendances qui existent entre les données.

Si une valeur particulière a changé, il est important de savoir s'il existe une dépendance au niveau de cette valeur. Si un processus particulier a changé, il est important de savoir s'il existe une dépendance au niveau de ce processus.

Par exemple, la sélection de la valeur d'état d'employé « temporaire » dans un système de ressources humaines signifie que le service informatique doit créer, dans eDirectory, un objet Utilisateur doté de droits restreints et d'un accès réseau à certaines heures seulement.

-

Répertorier les priorités.

Il n'est pas possible de répondre immédiatement à chaque exigence, souhait ou désir de toutes les parties. Les priorités pour la conception et le déploiement du système de provisioning aideront à planifier la feuille de route.

Il peut se révéler utile de diviser le déploiement en plusieurs phases, qui permettent de mettre en œuvre une partie du déploiement dans un premier temps et le reste ultérieurement, ou d'utiliser une méthode de déploiement progressive basée sur des groupes d'employés au sein de l'organisation.

-

Définir la configuration requise.

Vous devez décrire la configuration requise pour la mise en oeuvre d'une phase donnée du déploiement. Cela comprend l'accès aux systèmes connectés qui doivent interagir avec Identity Manager.

-

Identifier les sources de données expertes.

En identifiant le plus tôt possible les éléments d'information qui relèvent de la responsabilité des gestionnaires et administrateurs système, vous pourrez obtenir et maintenir la coopération de chaque partie.

Par exemple, l'administrateur de comptes peut vouloir la propriété sur l'octroi des droits d'accès à des fichiers et des répertoires spécifiques pour un employé. Pour cela, vous pouvez mettre en oeuvre des assignations d'ayants droit locales dans le système de comptes.

Après avoir défini les besoins de votre entreprise, passez à la Section 2.2.2, Analyse de vos processus d'entreprise.

2.2.2 Analyse de vos processus d'entreprise

Une fois l'analyse des besoins de votre entreprise terminée, vous devez collecter d'autres informations pour bien cibler la solution Identity Manager. Vous devez interroger les personnes essentielles comme les responsables, les administrateurs et les employés qui utilisent véritablement l'application ou le système. Les problèmes à résoudre comprennent les points suivants :

-

D'où proviennent les données ?

-

Où sont acheminées les données ?

-

Qui est responsable des données ?

-

Qui est propriétaire de la fonction à laquelle appartiennent les données ?

-

Qui faut-il contacter pour modifier les données ?

-

Quelles sont les conséquences de la modification des données ?

-

Quelles pratiques existent en matière de gestion (collecte et/ou modification) des données ?

-

Quels types d'opérations ont lieu ?

-

Quelles méthodes sont utilisées pour garantir la qualité et l'intégrité des données ?

-

Où résident les systèmes (sur quels serveurs, dans quels services) ?

-

Quels processus ne sont pas adaptés à la gestion automatisée ?

Vous pouvez, par exemple, poser les questions suivantes à l'administrateur d'un système PeopleSoft travaillant pour le département des ressources humaines :

-

Quelles données sont stockées dans la base PeopleSoft ?

-

Quelles informations apparaissent dans les divers volets d'un compte d'employé ?

-

Quelles opérations doivent être reflétées dans le système de provisioning (p. ex. ajout, modification ou suppression) ?

-

Lesquelles sont obligatoires ? Lesquelles sont facultatives ?

-

Quelles opérations doivent être déclenchées en fonction d'opérations effectuées dans PeopleSoft ?

-

Quels événements, opérations et actions doivent être ignorés ?

-

Comment les données doivent-elles être transformées et assignées à Identity Manager ?

Les entrevues avec les personnes clés peuvent conduire vers d'autres parties de l'organisation et permettre d'obtenir une idée plus précise du processus complet.

Après avoir rassemblé toutes ces informations, vous pouvez concevoir un modèle de données d'entreprise adapté à votre environnement. Passez à la Section 2.2.3, Conception d'un modèle de données d'entreprise pour démarrer la conception.

2.2.3 Conception d'un modèle de données d'entreprise

Une fois vos processus d'entreprise définis, vous pouvez utiliser Designer pour commencer à concevoir un modèle de données reflétant vos processus d'entreprise actuelles.

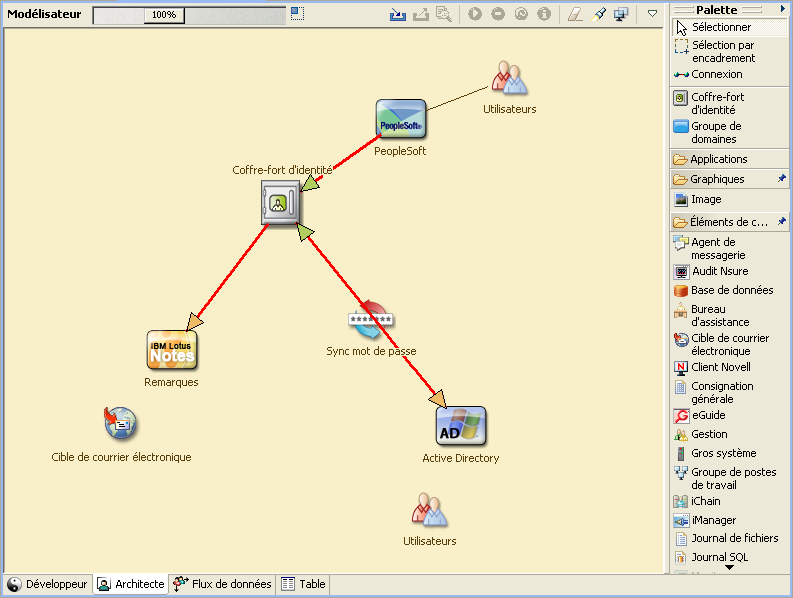

Le modèle de Designer montre d'où viennent les données, où elles se déplacent et où elles ne peuvent pas aller. Il peut aussi prendre en compte la manière dont les données essentielles affectent le flux des données. Par exemple, la Figure 2-2 montre que les données proviennent de PeopleSoft mais qu'aucune donnée n'est à nouveau synchronisée dans PeopleSoft.

Figure 2-2 Flux de données dans Designer

Vous pourriez aussi vouloir développer un diagramme illustrant le processus d'entreprise proposé et les avantages de la mise en place d'un provisioning automatisé dans ce processus.

Pour développer ce modèle, commencez par répondre aux questions suivantes :

-

Quels sont les types d'objets (utilisateurs, groupes, etc.) déplacés ?

-

Quels sont les événements intéressants ?

-

Quels attributs doivent être synchronisés ?

-

Quelles sont les données stockées dans votre entreprise pour les différents types d'objets gérés ?

-

S'agit-il d'une synchronisation unidirectionnelle ou bidirectionnelle ?

-

Quel système représente la source experte et pour quels attributs ?

Il est également important de considérer les relations entre différentes valeurs sur les différents systèmes.

Par exemple, un champ d'état d'employé dans PeopleSoft peut avoir trois valeurs définies : employé, contractuel et stagiaire. Cependant, dans le système Active Directory, il ne peut exister que deux valeurs : permanent et temporaire. En l'occurrence, vous devez définir la relation entre l'état contractuel de PeopleSoft et les valeurs permanent et d'Active Directory.

L'objectif de ce travail est de comprendre chaque système d'annuaire, la manière dont les annuaires sont liés et de connaître les objets et les attributs à synchroniser dans ces systèmes. Une fois la conception achevée, vous pouvez créer une preuve de concept. Passez à la Section 2.3, Démonstration de faisabilité.