15.1 Informazioni sulla scheda Ruoli e risorse

Lo scopo della scheda è di fornire un modo comodo di eseguire azioni di provisioning basate sui ruoli. Tali azioni consentono all'utente di gestire le definizioni e le assegnazioni di ruoli, nonché le definizioni e le assegnazioni di risorse all'interno dell'organizzazione. È possibile mappare le assegnazioni dei ruoli alle risorse di un'azienda, ad esempio agli account utente, ai computer e ai database. In alternativa, è possibile assegnare le risorse direttamente agli utenti. Ad esempio, è possibile utilizzare la scheda per:

-

creare richieste di ruoli e risorse per se stessi o per altri utenti all'interno dell'organizzazione;

-

creare ruoli e relazioni fra ruoli nella gerarchia di ruoli;

-

creare vincoli di separazione dei compiti per gestire i potenziali conflitti fra assegnazioni di ruoli;

-

esaminare rapporti che forniscono dettagli sullo stato attuale·del catalogo dei ruoli e i ruoli attualmente assegnati a utenti, gruppi e container.

Quando una richiesta di assegnazione di ruoli o risorse necessita di autorizzazione da parte di uno o più individui all'interno dell'organizzazione, la richiesta avvia un workflow che coordina le approvazioni necessarie per soddisfare la richiesta. Alcune richieste di assegnazione richiedono l'approvazione di una singola persona; altre, quella di più persone. In alcuni casi è possibile che una richiesta venga soddisfatta senza approvazioni.

Se un'assegnazione ruolo può provocare un conflitto di separazione dei compiti, l'iniziatore può ignorare il vincolo di separazione dei compiti e fornire una giustificazione per creare un'eccezione del vincolo. Un conflitto di separazione dei compiti può talvolta provocare l'avvio di un workflow. Il workflow coordina le approvazioni necessarie a rendere valida l'eccezione di separazione dei compiti.

Il designer del workflow e l'amministratore di sistema sono responsabili dell'impostazione del contenuto della scheda per il singolo utente e per tutti gli altri utenti dell'organizzazione. Il flusso di controllo del workflow, come l'aspetto dei moduli, può variare in base alla modalità in cui l'approvazione per il workflow è stata definita in Designer per Identity Manager. I contenuti che è effettivamente possibile visualizzare dipendono in genere dai requisiti e dal livello di autorità correlati al lavoro dell'utente.

NOTA:La scheda è disponibile solo con Identity Manager 4.0.1 Advanced Edition. La versione Standard Edition non supporta questa funzione.

15.1.1 Informazioni sui ruoli

In questa sezione viene fornita una panoramica sui termini e sui concetti utilizzati nella scheda :

Ruoli e assegnazioni di ruoli

Un ruolo definisce un gruppo di autorizzazioni correlate a uno o più sistemi o applicazioni di destinazione. Nella scheda è possibile richiedere assegnazioni di ruoli, ovvero associazioni tra un ruolo e un utente, un gruppo o un container. Nella scheda è anche possibile definire relazioni fra i ruoli che stabiliscono associazioni tra i ruoli nella relativa gerarchia.

È possibile assegnare i ruoli direttamente a un utente. Queste assegnazioni dirette consentono all'utente di accedere in modo esplicito alle autorizzazioni associate al ruolo. È inoltre possibile definire assegnazioni indirette che consentono agli utenti di acquisire ruoli mediante l'appartenenza a un gruppo, container o ruolo correlato nella gerarchia dei ruoli.

Quando si richiede un'assegnazione ruolo, è possibile definire una data di inizio validità dell'assegnazione ruolo per indicare la data e l'ora in cui l'assegnazione diventa valida. Si si lascia questo campo vuoto, l'assegnazione diventa subito valida.

È inoltre possibile definire una data di scadenza di assegnazione del ruolo per indicare la data e l'ora in cui l'assegnazione verrà rimossa automaticamente.

Quando un utente richiede l'assegnazione di un ruolo, il sottosistema di ruoli e risorse gestisce il ciclo di vita della richiesta del ruolo. Per visualizzare le azioni che sono state eseguite sulla richiesta dagli utenti o dal sottosistema, è possibile controllare lo stato della richiesta nella scheda del .

Catalogo dei ruoli e Gerarchia dei ruoli

Prima che gli utenti possano iniziare ad assegnare i ruoli, è necessario definirli nel . Il è l'archivio di memorizzazione di tutte le definizioni dei ruoli e dei dati di supporto necessari per il sottosistema di ruoli e risorse. Per impostare il , un amministratore del modulo ruoli (o manager dei ruoli) definisce i ruoli e la relativa gerarchia.

La gerarchia dei ruoli stabilisce le relazioni fra i ruoli nel catalogo. La definizione delle relazioni fra i ruoli consente di semplificare la concessione delle autorizzazioni mediante le assegnazioni dei ruoli. Ad esempio, anziché assegnare 50 ruoli di medico ogni volta che un medico svolge un servizio per l'organizzazione, è possibile definire un ruolo Medico e specificare una relazione fra il ruolo Medico e ciascuno dei ruoli di medico. Assegnando gli utenti al ruolo Medico, è possibile concedere loro le autorizzazioni definite per ciascuno dei ruoli di medico correlati.

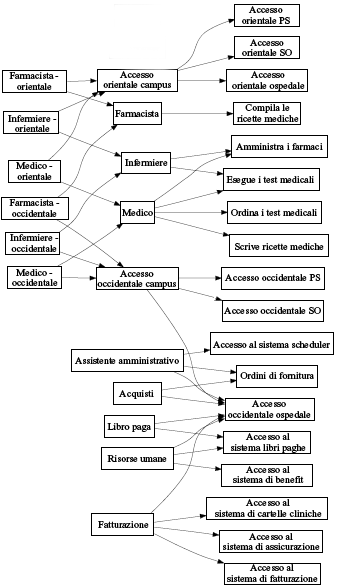

La gerarchia dei ruoli supporta tre livelli. I ruoli di livello superiore (denominati Ruoli aziendali) definiscono le operazioni di tipo aziendale all'interno dell'organizzazione. I ruoli di livello medio (denominati ruoli IT) supportano le funzioni di tipo tecnologico. I ruoli di livello inferiore nella gerarchia (denominati Ruoli permesso) definiscono i privilegi di livello inferiore. Nell'esempio seguente viene illustrata una gerarchia di ruoli, a titolo esemplificativo, costituita da tre livelli per un'organizzazione di medicina. Il livello più alto della gerarchia si trova a sinistra, mentre quello più basso a destra:

Figura 15-1 Gerarchia di ruoli di esempio

Un ruolo di livello superiore include automaticamente i privilegi dei ruoli di livello inferiore in esso contenuti. Ad esempio, un ruolo aziendale include automaticamente i privilegi dei ruoli IT in esso contenuti. In modo analogo, un ruolo IT include automaticamente i privilegi dei ruoli permesso in esso contenuti.

Non sono consentite relazioni tra i ruoli peer nella gerarchia. I ruoli di livello inferiore, inoltre, non possono contenere ruoli di livello più alto.

Quando si definisce un ruolo, a scelta è possibile indicare uno o più proprietari del ruolo. Un proprietario ruolo è un utente designato come proprietario della definizione del ruolo. Quando si generano rapporti per il catalogo dei ruoli, è possibile applicare loro un filtro in base al proprietario del ruolo. Il proprietario di un ruolo non dispone automaticamente dell'autorizzazione per l'amministrazione delle modifiche alla definizione del ruolo specificato. In alcuni casi, il proprietario deve chiedere a un amministratore ruoli di eseguire tutte le azioni di amministrazione sul ruolo.

Quando si definisce un ruolo, a scelta è possibile associare quest'ultimo a una o più categorie di ruoli. Una categoria ruolo consente di classificare i ruoli per organizzare il sistema dei ruoli. Dopo aver associato un ruolo a una categoria, è possibile utilizzare quest'ultima come filtro durante l'esplorazione del Catalogo dei ruoli.

Se una richiesta di assegnazione del ruolo necessita dell'approvazione, la definizione del ruolo specifica i dettagli sul processo di workflow utilizzato per coordinare le approvazioni, nonché l'elenco di approvatori. Gli approvatori sono gli utenti che possono approvare o rifiutare una richiesta di assegnazione ruolo.

Separazione dei compiti

Una funzione chiave del sottosistema di ruoli e risorse è la capacità di definire vincoli di separazione dei compiti (SoD). Un vincolo di separazione dei compiti è una regola che definisce due ruoli considerati in conflitto. I vincoli di separazione dei compiti di un'organizzazione vengono creati dai responsabili della sicurezza, che stabiliscono questi vincoli per impedire che gli utenti vengano assegnati a ruoli in conflitto, oppure per gestire un giornale delle connessioni e tenere traccia dei casi un cui sono state consentite violazioni. In un vincolo di separazione dei compiti i ruoli in conflitto devono occupare lo stesso livello nella gerarchia dei ruoli.

Alcuni vincoli di separazione dei compiti possono essere ignorati senza approvazione, mentre altri necessitano dell'approvazione. I conflitti consentiti senza approvazione sono denominati violazioni di separazione dei compiti. I conflitti approvati sono denominati eccezioni approvate di separazione dei compiti. Il sottosistema di ruoli e risorse non richiede approvazioni per le violazioni di separazione dei compiti che derivano da assegnazioni indirette, quali l'appartenenza a un gruppo o a un container oppure le relazioni fra i ruoli.

Se per un conflitto di separazione dei compiti è necessaria l'approvazione, la definizione del vincolo specifica i dettagli sul processo di workflow utilizzato per coordinare le approvazioni, nonché l'elenco di approvatori. Gli approvatori sono gli utenti che possono approvare o rifiutare un'eccezione del vincolo di separazione dei compiti. Un elenco di default viene definito come parte della configurazione del sottosistema di ruoli e risorse. È tuttavia possibile ignorare questo elenco nella definizione di un vincolo di separazione dei compiti (SoD).

Generazione di rapporti e revisione di ruoli

Il sottosistema di ruoli e risorse fornisce una funzione avanzata di generazione dei rapporti che agevola i revisori nell'analisi del catalogo dei ruoli, nonché dello stato corrente delle assegnazioni dei ruoli e dei vincoli di separazione dei compiti, delle violazioni e delle eccezioni. La funzione di generazione di rapporti dei ruoli consente ai revisori dei ruoli e agli amministratori del modulo dei ruoli di visualizzare i seguenti tipi di rapporti in formato PDF:

-

Rapporto elenco ruoli

-

Rapporto dettagli ruolo

-

Rapporto assegnazione ruoli

-

Rapporto vincolo di separazione dei compiti

-

Rapporto eccezione e violazione vincolo di separazione dei compiti

-

Rapporto ruoli utente

-

Rapporto autorizzazioni utente

Oltre a fornire informazioni attraverso la funzione di generazione dei rapporti, il sottosistema di ruoli e risorse può essere configurato in modo da registrare eventi in Novell o nei client di revisione OpenXDAS.

Sicurezza dei ruoli

Il sottosistema di ruoli e risorse utilizza un set di ruoli di sistema per garantire l'accesso alle funzioni disponibili all'interno della scheda . Ciascuna azione di menu nella scheda è mappata a uno o più ruoli di sistema. Se un utente non è membro di uno dei ruoli associati a un'azione, l'elemento di menu corrispondente non viene visualizzato nella scheda .

I ruoli di sistema sono ruoli amministrativi definiti automaticamente dal sistema durante l'installazione per l'attività di amministrazione delegata. Di seguito vengono riportate alcune delle modifiche.

-

Amministratore dei ruoli

-

Manager dei ruoli

Segue un elenco dettagliato dei ruoli del sistema:

Tabella 15-1 Ruoli sistema

Utente autenticato

Oltre a supportare i ruoli di sistema, il sottosistema di ruoli e risorse consente anche l'accesso da parte degli utenti autenticati. Un utente autenticato è un utente collegato all'applicazione utente, che non usufruisce di privilegi speciali mediante l'appartenenza a un ruolo di sistema. Un tipico utente autenticato può eseguire una qualunque delle seguenti funzioni:

-

Visualizzare tutti i ruoli assegnati all'utente.

-

Richiedere un'assegnazione, solo per se stesso, ai ruoli per i quali dispone dei diritti di esplorazione.

-

Visualizzare lo stato delle richieste di cui l'utente in questione è richiedente o destinatario.

-

Ritirare le richieste di assegnazione ruolo di cui l'utente specificato è sia richiedente sia destinatario.

Driver servizi dei ruoli e delle risorse

Il sottosistema dei ruoli e delle risorse utilizza il driver servizi dei ruoli e delle risorse per gestire l'elaborazione del back-end dei ruoli. Gestisce, ad esempio, tutte le assegnazioni dei ruoli, avvia i workflow per le richieste di assegnazione dei ruoli e i conflitti di separazione dei compiti che necessitano delle approvazioni, nonché le assegnazioni indirette dei ruoli in base all'appartenenza al gruppo e al container e quella nei ruoli correlati. Il driver consente inoltre di concedere e revocare le autorizzazioni per gli utenti in base alle relative appartenenze ai ruoli ed esegue le procedure di pulizia per le richieste completate.

Cosa accade quando cambiano le autorizzazioni di una risorsa Se si modifica l'autorizzazione di una risorsa esistente, il driver non concede la nuova autorizzazione agli utenti che sono attualmente assegnati a tale risorsa. Per concedere una nuova assegnazione, è necessario rimuovere e assegnare nuovamente la risorsa agli utenti che necessitano di tale autorizzazione.

Per ulteriori informazioni sul driver servizi dei ruoli e delle risorse, vedere Applicazione utente Identity Manager: guida all'amministrazione.

15.1.2 Informazioni sulle risorse

In questa sezione viene fornita una panoramica sui termini e i concetti relativi alla gestione delle risorse utilizzati nell'applicazione utente.

Informazioni sul provisioning basato sulle risorse

Lo scopo della funzionalità delle risorse all'interno dell'applicazione utente è quello di fornire un modo comodo di eseguire azioni di provisioning basate sulle risorse. Queste azioni consentono di gestire le definizioni e le assegnazioni di risorse all'interno dell'organizzazione. È possibile mappare le assegnazioni di risorse agli utenti o ai ruoli all'interno di una società. Ad esempio, è possibile utilizzare le risorse per:

-

effettuare richieste di risorse per sé e per altri utenti dell'organizzazione

-

creare risorse mapparle alle autorizzazioni

Quando una richiesta di assegnazione di risorse necessita dell'autorizzazione di una o più persone dell'organizzazione, la richiesta avvia un workflow che coordina le approvazioni necessarie per soddisfare la richiesta. Alcune richieste di assegnazione di risorse necessitano dell'approvazione di una singola persona, altre di più persone. In alcuni casi è possibile che una richiesta venga soddisfatta senza approvazioni.

Le seguenti regole aziendali governano il comportamento delle risorse all'interno dell'applicazione utente:

-

È possibile assegnare le risorse solo a un utente. Ciò non preclude la concessione di una risorsa agli utenti di un gruppo o un container in base all'assegnazione implicita del ruolo. Tuttavia, l'assegnazione della risorsa viene associata solo a un utente.

-

È possibile assegnare le risorse in uno qualsiasi dei seguenti modi:

-

direttamente da un utente attraverso meccanismi UI;

-

attraverso una richiesta di provisioning;

-

attraverso l'assegnazione di una richiesta di ruolo;

-

attraverso un'interfaccia Rest o SOAP

-

-

La stessa risorsa può essere concessa a un utente più volte (se questa capacità è stata abilitata nella definizione della risorsa).

-

Una definizione di risorsa non può avere più di un'autorizzazione associata ad essa.

-

Una definizione di risorsa può avere uno o più riferimenti alla stessa autorizzazione associati ad essa. Questa funzionalità fornisce supporto per le autorizzazioni nei casi in cui i parametri di autorizzazione rappresentano account che è possibile sottoporre a provisioning o autorizzazioni sul sistema collegato.

-

È possibile specificare i parametri di autorizzazione e supporto alle decisioni al momento della progettazione (metodo statico) o al momento della richiesta (metodo dinamico).

Il designer del workflow e l'amministratore di sistema sono responsabili dell'impostazione dell'applicazione utente per l'utente specifico e per altri utenti dell'organizzazione. Il flusso di controllo per un workflow basato sulle risorse e l'aspetto dei moduli possono variare in base alla modalità in cui la definizione dell'approvazione per il workflow è stata definita in Designer per Identity Manager. I contenuti che è effettivamente possibile visualizzare dipendono in genere dai requisiti e dal livello di autorità correlati al lavoro dell'utente.

Risorse

Una è un'entità digitale quale un account utente, un computer o un database al quale un utente dell'azienda deve poter accedere. L'applicazione utente offre agli utenti finali un modo comodo per richiedere le risorse necessarie. Inoltre, fornisce strumenti che gli amministratori possono utilizzare per definire le risorse.

Ciascuna risorsa è mappata a un'autorizzazione. Una definizione di risorsa non può avere più di un'autorizzazione associata ad essa. Una definizione di risorsa può essere associata alla stessa autorizzazione più di una volta, con diversi parametri di autorizzazione per ciascuna risorsa.

Richieste di risorse

È possibile assegnare risorse solo agli utenti, non a gruppi o container. Tuttavia, se un ruolo viene assegnato a un gruppo o a un container, gli utenti del gruppo o del container possono ottenere automaticamente l'accesso alle risorse associate al ruolo.

Le richieste di risorse possono richiedere approvazioni. Il processo di approvazione per una risorsa può essere gestito da una definizione della richiesta di provisioning o da un sistema esterno mediante l'impostazione del codice di stato sulla richiesta di risorsa.

Se una richiesta di concessione di risorse viene avviata da un'assegnazione ruolo, è possibile che la risorsa non venga concessa, anche se il ruolo è sottoposto a provisioning. Il motivo più probabile di ciò è la mancanza delle approvazioni necessarie.

Una richiesta di risorsa può concedere o revocare una risorsa a un utente.

Driver servizi dei ruoli e delle risorse

L'applicazione utente utilizza il driver servizi dei ruoli e delle risorse per gestire l'elaborazione delle risorse back end. Ad esempio, gestisce tutte le richieste di risorsa, avvia i workflow e il processo di provisioning per le richieste di risorsa.