2.2 Creazione delle norme di sicurezza

-

Nella console di gestione, fare clic su > .

-

Specificare il nome delle nuove norme, quindi fare clic su per visualizzare la console di gestione in cui sono presenti la barra degli strumenti e le schede delle norme.

-

Configurare le impostazioni delle norme utilizzando le informazioni reperibili nelle seguenti sezioni:

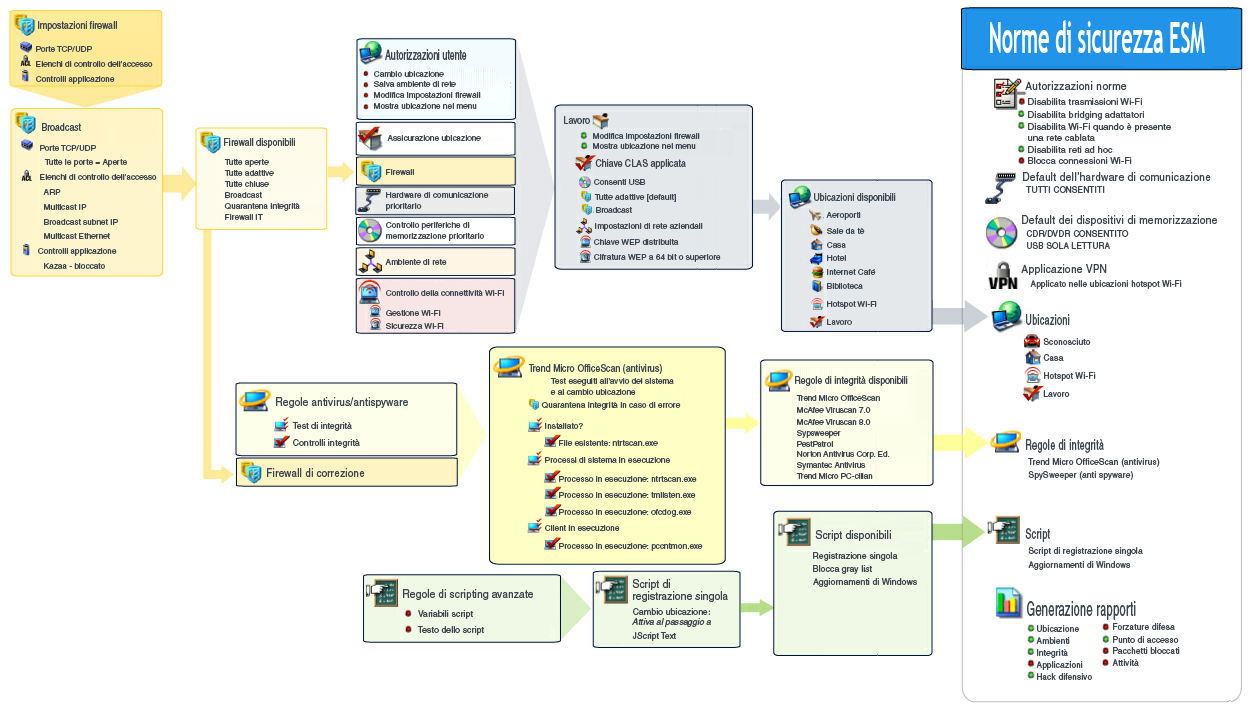

Le norme di sicurezza vengono create definendo tutte le impostazioni globali (comportamenti di default), quindi creando e associando i componenti esistenti per tali norme, ad esempio ubicazioni, firewall e regole di integrità, e infine stabilendo per esse la generazione di rapporti di conformità.

I componenti vengono creati all'interno di norme fittizie oppure associati ad altre norme. Si presume che per le prime norme vengano create tutte ubicazioni, impostazioni di firewall e regole di integrità univoche per l'azienda. Questi componenti vengono memorizzati nel database del servizio di gestione per l'eventuale utilizzo in altre norme in un secondo momento.

Il diagramma riportato di seguito mostra i componenti di ciascun livello e le norme risultanti provenienti dalle selezioni.

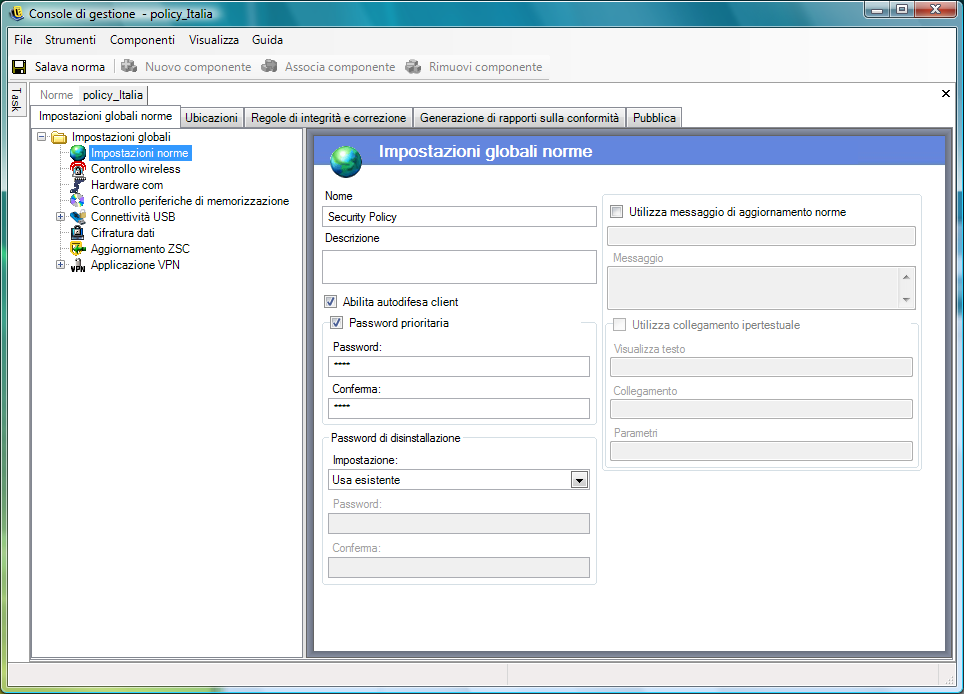

2.2.1 Impostazioni globali norme

Le impostazioni globali vengono applicate alle norme come impostazione di default. Per accedere a questo controllo, andare alla console di gestione e fare clic sulla scheda .

Le sezioni seguenti contengono ulteriori informazioni sulle impostazioni che è possibile configurare su base globale:

Impostazioni norme

Tali impostazioni includono:

-

Nome e descrizione: Il nome delle norme viene specificato all'inizio del processo di creazione delle norme stesse. È possibile modificare il nome o fornire una descrizione delle norme.

-

Abilita autodifesa client: L'autodifesa del client può essere abilitata o disabilitata dalle norme. Quando la casella è selezionata, l'autodifesa del client è attiva. Deselezionando la casella l'autodifesa viene disattivata per tutti i punti finali che utilizzano quelle norme.

-

Password prioritaria: Questa funzione consente all'amministratore di impostare una password prioritaria in grado di disabilitare temporaneamente le norme per un periodo di tempo specifico. Selezionare la casella e specificare la password nell'apposito campo. Immettere di nuovo la password nel campo di conferma. Utilizzare questa password nel Generatore password prioritaria per generare la chiave della password per queste norme. Per ulteriori informazioni, consultare Sezione 1.10, Utilizzo del generatore della chiave della password prioritaria.

AVVERTENZA:È consigliabile non fornire questa password agli utenti. Il Generatore password prioritaria deve essere utilizzato per generare una chiave in via temporanea.

-

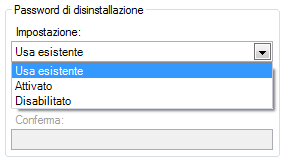

Password di disinstallazione: Si consiglia di installare tutti gli ZENworks*Security Client con una password di disinstallazione per impedire agli utenti di disinstallare il software. La password in genere viene configurata al momento dell'installazione, tuttavia è possibile aggiornarla, abilitarla o disabilitarla mediante le norme.

È possibile selezionare una delle seguenti impostazioni dall'elenco a discesa:

-

Usa esistente: È l'impostazione di default. Consente di lasciare invariata la password corrente.

-

Abilitato: Consente di attivare una password di disinstallazione o di modificarla. Specificare la nuova password e confermarla.

-

Disabilitato: Consente di disattivare il requisito della password di disinstallazione.

-

-

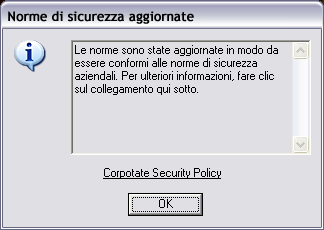

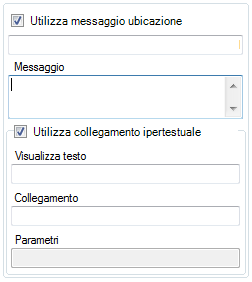

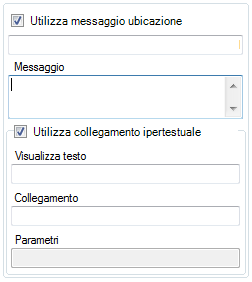

Utilizza messaggio di aggiornamento norme: È possibile visualizzare un messaggio utente personalizzato a ogni aggiornamento delle norme. Fare clic sulla casella di controllo, quindi specificare le informazioni sul messaggio nei campi appositi.

-

Utilizza collegamento ipertestuale: È possibile includere un collegamento ipertestuale a informazioni aggiuntive, norme aziendali e così via (vedere Collegamenti ipertestuali per ulteriori informazioni).

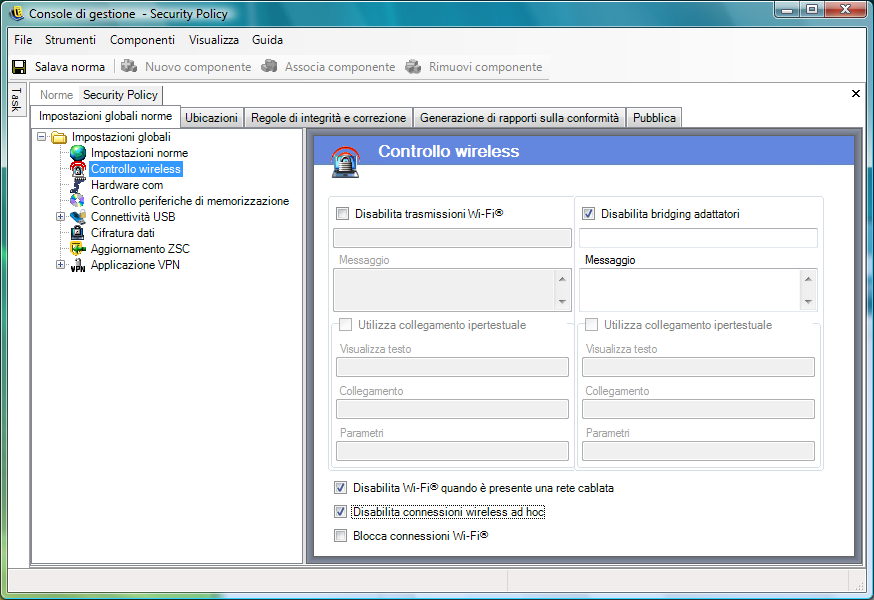

Controllo wireless

Controllo wireless imposta i parametri di connessione dell'adattatore a livello globale per garantire la sicurezza sia dei punti finali che della rete. Per accedere a questo controllo, fare clic sulla scheda , quindi sull'icona nell'albero delle norme a sinistra.

Tra le impostazioni di controllo wireless sono incluse le seguenti:

-

Disabilita trasmissioni Wi-Fi: Consente di disabilitare a livello globale tutti gli adattatori Wi-Fi incluso il dispositivo per la disattivazione completa dell'audio della radio Wi-Fi incorporata.

È possibile scegliere di visualizzare un messaggio utente personalizzato e un collegamento ipertestuale quando l'utente tenta di attivare una connessione Wi-Fi. Per ulteriori informazioni, vedere la sezione Messaggio utente personalizzato.

-

Disabilita bridging adattatori: Consente di disabilitare la funzionalità di bridging della rete inclusa in Windows *XP, in questo modo l'utente può eseguire il bridging di più adattatori, con funzione di hub nella rete.

È possibile scegliere di visualizzare un messaggio utente personalizzato e un collegamento ipertestuale quando l'utente tenta una connessione Wi-Fi. Per ulteriori informazioni, vedere la sezione Messaggio utente personalizzato.

-

Disabilita Wi-Fi quando è presente una rete cablata: Consente di disabilitare a livello globale tutti gli adattatori Wi-Fi quando l'utente dispone di una connessione cablata (LAN attraverso la scheda NIC).

-

Disabilita reti ad hoc: Consente di disabilitare a livello globale tutta le connessioni ad hoc, il che applica la connettività Wi-Fi su una rete (ad esempio tramite un punto di accesso) e limita l'intera rete peer-to-peer di questo tipo.

-

Blocca connessioni Wi-Fi: Consente di bloccare a livello globale le connessioni Wi-Fi senza disattivare l'audio della radio Wi-Fi. Utilizzare questa impostazione quando si desidera disattivare le connessioni Wi-Fi, continuando a utilizzare i punti di accesso per il rilevamento delle ubicazioni. Per ulteriori informazioni, vedere la sezione Sezione 2.2.2, Ubicazioni.

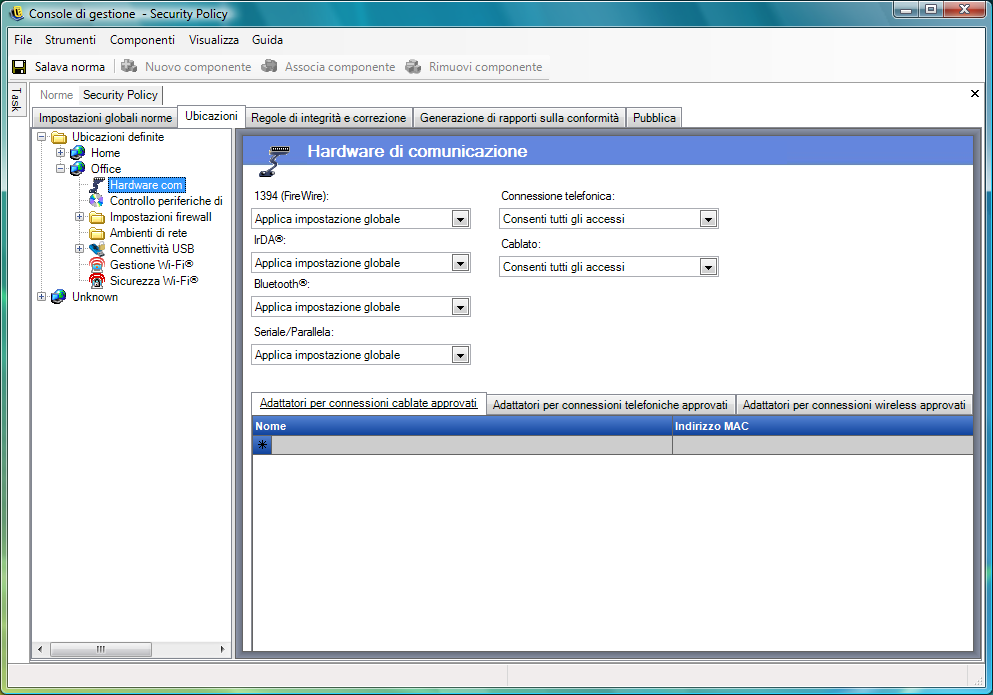

Hardware di comunicazione

Le impostazioni relative all'hardware di comunicazione controllano, per ogni ubicazione, i tipi di hardware autorizzati ad accedere all'ambiente di rete.

NOTA:È possibile impostare i controlli dell'hardware di comunicazione a livello globale nella scheda oppure per singole ubicazioni nella scheda .

Per impostare i controlli hardware di comunicazione a livello globale, fare clic sulla scheda , espandere nell'albero, quindi fare clic su .

Per impostare i controlli hardware di comunicazione per un'ubicazione, fare clic sulla scheda , espandere l'ubicazione desiderata nell'albero, quindi scegliere . Per ulteriori informazioni sulle impostazioni hardware di comunicazione per un'ubicazione, vedere Hardware di comunicazione.

Scegliere se abilitare o disabilitare l'impostazione globale per ciascun dispositivo hardware di comunicazione elencato:

-

1394 (FireWire): * accedere portare

-

IrDA: Controlla la porta di accesso a infrarossi sul punto finale.

-

Bluetooth: Controlla la porta di accesso Bluetooth* sul punto finale.

-

Seriale/Parallela: Controlla la porta di accesso seriale e parallela sul punto finale.

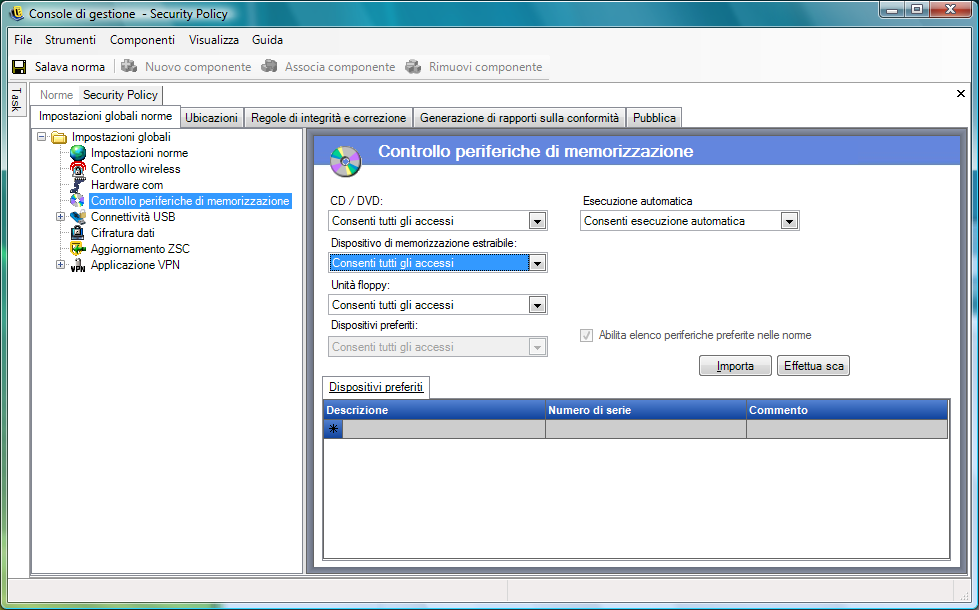

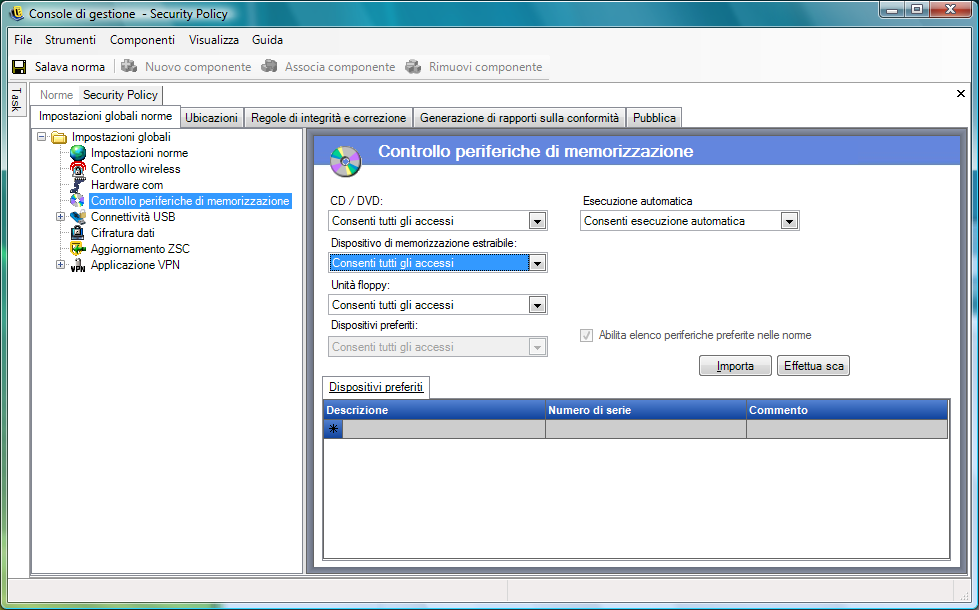

Controllo periferiche di memorizzazione

I controlli del dispositivo di memorizzazione configurano le impostazione del dispositivo di default per le norme. Questo prevede che venga indicato se al dispositivo di memorizzazione esterno sia concesso leggere o scrivere file, funzionare nello stato di sola lettura oppure essere totalmente disabilitato. Se disattivati, tali dispositivi non sono in grado di recuperare i dati dal punto finale. Tuttavia il disco rigido e tutte le unità di rete continuano a essere accessibili e funzionanti.

Controllo periferiche di memorizzazione di ZENworks Endpoint Security Management non è consentito quando viene attivato ZENworks Storage Encryption Solution.

NOTA:È possibile impostare i controlli del dispositivo di memorizzazione a livello globale nella scheda oppure per singole ubicazioni nella scheda .

Per impostare i controlli del dispositivo di memorizzazione a livello globale, fare clic sulla scheda , espandere nell'albero, quindi fare clic su .

Per impostare i controlli del dispositivo di memorizzazione per un'ubicazione, fare clic sulla scheda , espandere l'ubicazione desiderata nell'albero, quindi scegliere . Per ulteriori informazioni, consultare Hardware di comunicazione.

Controllo periferiche di memorizzazione è suddiviso nelle seguenti categorie:

-

CD/DVD: Controlla tutti i dispositivi elencati in in Gestione periferiche di Windows.

-

Dispositivi di memorizzazione estraibili: Controlla tutte le periferiche segnalate come dispositivi di memorizzazione estraibili in in Gestione periferiche di Windows.

-

Unità floppy: Controlla tutti i dispositivi elencati in in Gestione periferiche di Windows.

-

Dispositivi preferiti: Consente solo i dispositivi di memorizzazione estraibili elencati nella finestra Controllo periferiche di memorizzazione. Tutte le altre periferiche segnalate come estraibili non sono consentite.

Le periferiche di memorizzazione fisse (unità disco rigido) e le unità di rete (se disponibili) non sono consentite.

Per impostare i valori di default delle norme per i dispositivi di memorizzazione, selezionare l'impostazione globale per entrambi i tipi dagli elenchi a discesa:

-

Abilita: Il tipo di dispositivo è consentito per default.

-

Disattiva: l'accesso al tipo di dispositivo non è consentito. Quando un utente cerca di accedere ai file salvati su un determinato dispositivo di memorizzazione, riceve un messaggio di errore, dal sistema operativo o dall'applicazione che sta cercando di accedere al dispositivo di memorizzazione locale, indicante che l'azione non è riuscita.

-

Sola lettura: Il tipo di dispositivo è impostato su Sola lettura. Quando un utente cerca di scrivere sul dispositivo, riceve un messaggio di errore dal sistema operativo o dall'applicazione che sta cercando di accedere al dispositivo di memorizzazione locale, indicante che l'azione non è riuscita.

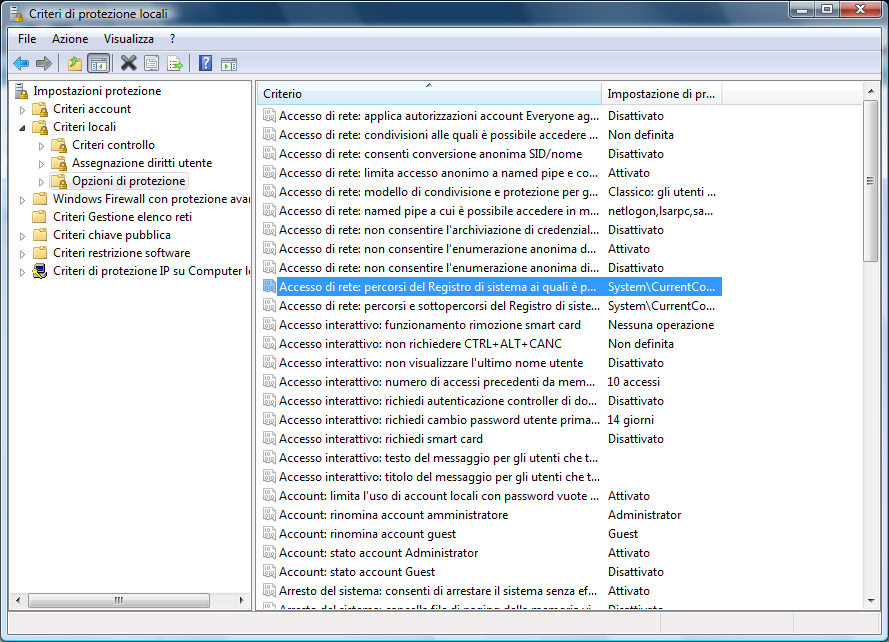

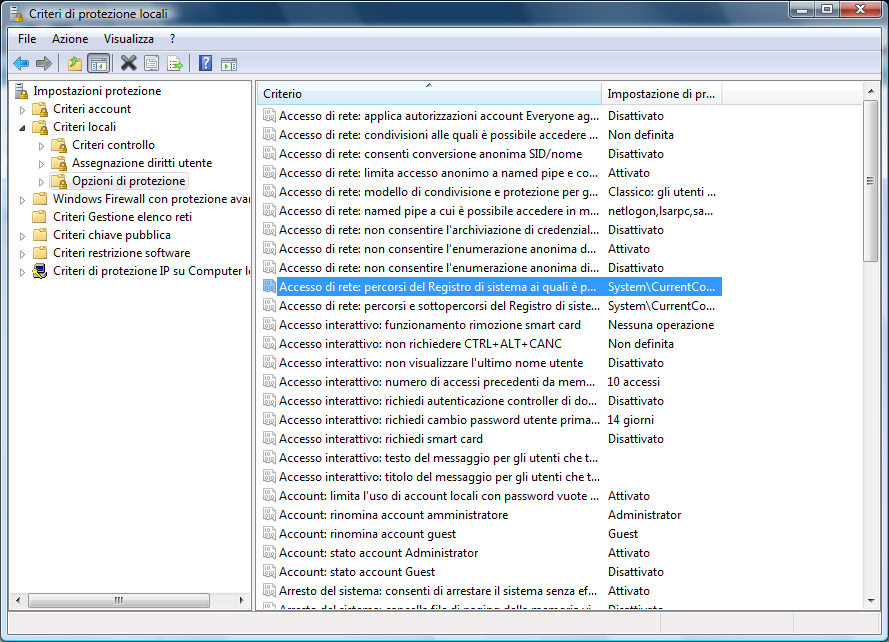

NOTA:Se si desidera disattivare le unità CD-ROM o le unità floppy su un gruppo di punti finali oppure impostarle su Sola lettura, le impostazioni di sicurezza locale (trasmesse attraverso un oggetto norme di gruppo del servizio di directory) devono aver impostato sia che . Per verificare questa condizione, aprire l'oggetto norme di gruppo o gli Strumenti di amministrazione del computer. Cercare Impostazioni sicurezza locale - Opzioni di sicurezza e verificare che entrambi i dispositivi siano disattivati. L'impostazione di default è Disabilitato.

Le seguenti sezioni contengono informazioni aggiuntive:

Dispositivi preferiti

Facoltativamente è possibile aggiungere i dispositivi di memorizzazione estraibili preferiti a un elenco, consentendo l'accesso solo ai dispositivi autorizzati quando l'impostazione locale è utilizzata in un'ubicazione. I dispositivi aggiunti all'elenco devono avere un numero di serie.

Per inserire nell'elenco un dispositivo preferito:

-

Inserire il dispositivo nella porta USB del computer sul quale è installata la console di gestione.

-

Quando il dispositivo è pronto, fare clic sul pulsante . Se il dispositivo ha un numero di serie, nell'elenco verranno visualizzati la descrizione e il numero di serie.

-

Selezionare un'impostazione dall'elenco a discesa (l'impostazione non si applica a queste norme):

-

Abilitato: Ai dispositivi inseriti nell'elenco dei preferiti sono consentite funzionalità di lettura/scrittura complete; tutti gli altri dispositivi di memorizzazione esterni e le unità USB sono disattivati.

-

Sola lettura: Ai dispositivi inseriti nell'elenco dei preferiti sono consentite funzionalità di sola lettura; tutti gli altri dispositivi di memorizzazione esterni e le unità USB sono disattivati.

-

Ripetere la procedura per ciascun dispositivo autorizzato in queste norme. A tutti i dispositivi verranno applicate le stesse impostazioni.

NOTA:Le impostazioni di Controllo periferiche di memorizzazione basate sull'ubicazione hanno la priorità sulle impostazioni globali. Ad esempio, è possibile impostare tutti i dispositivi di memorizzazione esterni come dispositivi autorizzati nell'ubicazione di lavoro, mentre in tutte le altre ubicazioni sono consentiti solo quelli globali di default, limitando in questo modo gli utenti all'uso di quelli inseriti nell'elenco dei preferiti.

Importazione degli elenchi dei dispositivi

L'applicazione Novell USB Drive Scanner genera un elenco di dispositivi e relativi numeri di serie (vedere Sezione 1.11, USB Drive Scanner). Per importare l'elenco, fare clic su e selezionare l'elenco. Nell'elenco verranno popolati i campi e .

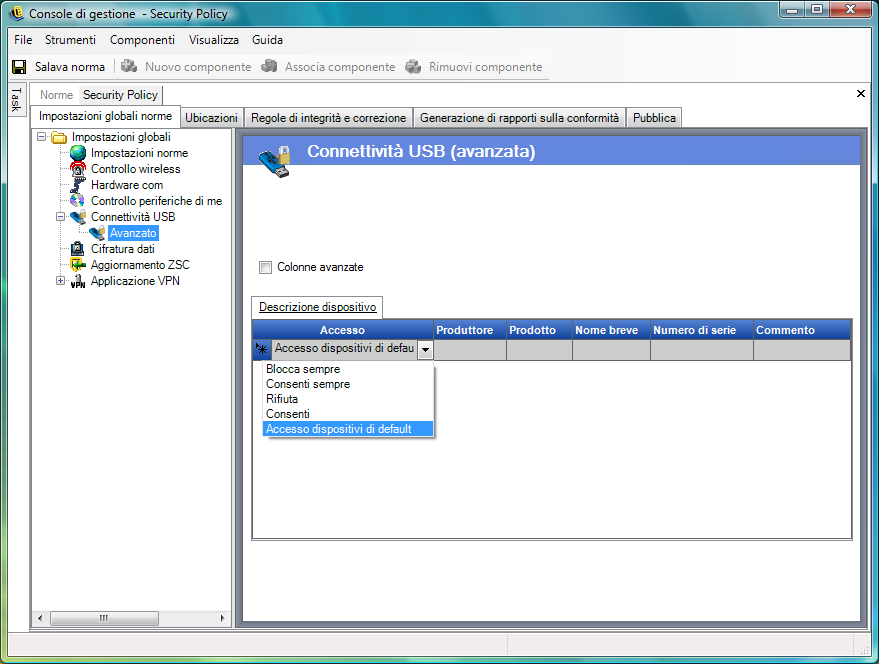

Connettività USB

Per tutti i dispositivi che effettuano la connessione tramite il BUS USB, è possibile consentire o non consentire la connessione in base alle norme. I dispositivi possono essere sottoposti a scansione nelle norme dal rapporto Inventario periferiche USB oppure la scansione può essere effettuata su tutti i dispositivi attualmente connessi a un computer. È possibile filtrare i dispositivi in base a produttore, nome prodotto, numeri di serie, tipo e così via. A scopo di supporto, l'amministratore può configurare le norme perché accettino una serie di dispositivi, in base al tipo di produttore (ad esempio, sono consentiti tutti i dispositivi HP) o in base al tipo di prodotto (sono consentiti tutti i dispositivi USB HID, ad esempio mouse e tastiera). Inoltre, è possibile autorizzare singoli dispositivi per evitare l'introduzione nella rete di periferiche non supportate (ad esempio, non sono consentite stampanti fatta eccezione per quella corrente).

Per accedere a questo controllo, fare clic sulla scheda , quindi su nell'albero delle norme a sinistra.

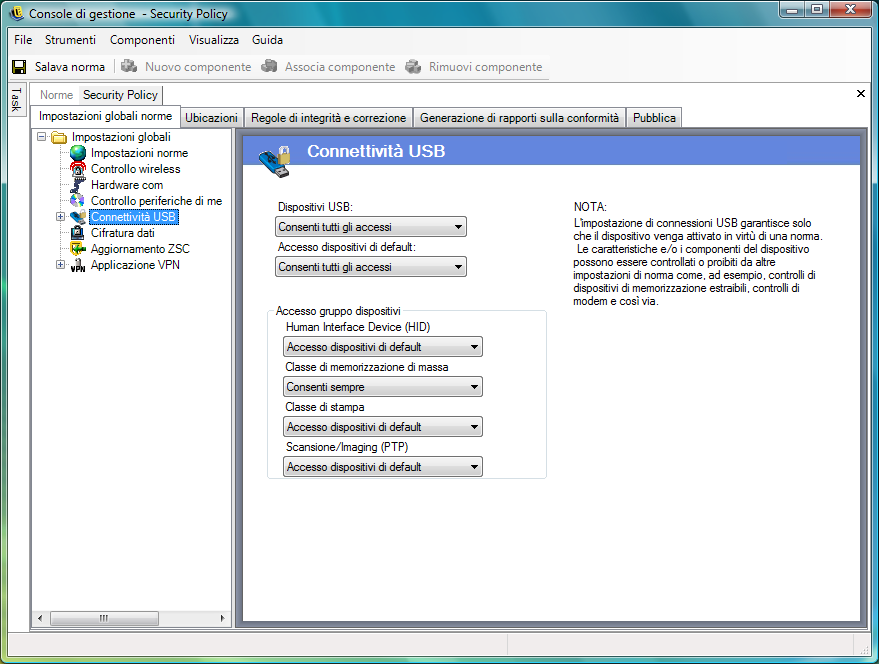

Figura 2-1 Pagina Connettività USB

Per valutare se l'accesso può essere consentito, si considera innanzitutto se il bus è attivato o disattivato. L'attivazione è definita dall'impostazione . Se tale impostazione è , il dispositivo viene disattivato e la valutazione viene terminata. Se tale impostazione è , il client prosegue la valutazione e continua a cercare corrispondenze a livello di filtro. Come per molti altri campi della Console di gestione ZENworks, quando viene impostato su un'ubicazione, il valore può anche essere impostato su e al suo posto verrà utilizzato il valore globale di questo campo.

Il client raccoglie i filtri applicati dalle norme, in base all'ubicazione e alle impostazioni globali. Il client raggrupperà quindi i filtri in base all'accesso nei gruppi seguenti:

-

Blocca sempre: Bloccare sempre il dispositivo. Questa impostazione non può essere ignorata.

-

Consenti sempre: Consentire sempre l'accesso tranne nel caso in cui per il dispositivo esista una corrispondenza a un filtro .

-

Blocca: Bloccare l'accesso tranne nel caso in cui per il dispositivo esista una corrispondenza a un filtro .

-

Consenti: Consentire l'accesso tranne nel caso in cui per il dispositivo esista una corrispondenza a un filtro o .

-

Accesso dispositivi di default: Se non sono state trovate altre corrispondenze, attribuire al dispositivo lo stesso livello di accesso dell'.

La valutazione di un dispositivo viene eseguita per ciascun gruppo nell'ordine sopra indicato (prima il gruppo , seguito da e così via). Quando per un dispositivo viene trovata almeno una corrispondenza di un filtro in un gruppo, l'accesso del dispositivo viene impostato su quel livello e la valutazione viene terminata. Se il dispositivo viene valutato per tutti i filtri e non viene trovata alcuna corrispondenza, viene applicato il livello .

L'accesso dispositivi impostato nell'area viene considerato insieme a tutti gli altri filtri utilizzati in quella determinata ubicazione. Tale operazione viene eseguita generando filtri corrispondenti per ciascuno dei gruppi quando le norme vengono pubblicate nel client. I filtri sono i seguenti:

Avanzata

Nella gran parte dei casi, i quattro gruppi di dispositivi elencati nella pagina Connettività USB (Human Interface Device, Classe di memorizzazione di massa, Classe di stampa e Scansione/Imaging) sono sufficienti per consentire o negare l'accesso alla maggior parte dei dispositivi. Se si dispone di dispositivi che non rientrano in nessuno di questi gruppi, è possibile configurare le impostazioni nella pagina Connettività USB (avanzate). È inoltre possibile utilizzare questa impostazione nella pagina Avanzate per fornire un accesso White List a determinati dispositivi, anche se a questi ultimi può essere negato l'accesso in base alle impostazioni specificate nella pagina Connettività USB.

Per accedere alla pagina delle opzioni avanzate di connettività USB, fare clic sul segno più accanto a nell'albero , quindi fare clic su . È possibile utilizzare il rapporto di verifica dei dispositivi USB per ottenere tutte le informazioni potenzialmente utilizzabili nella pagina Connettività USB (avanzate).

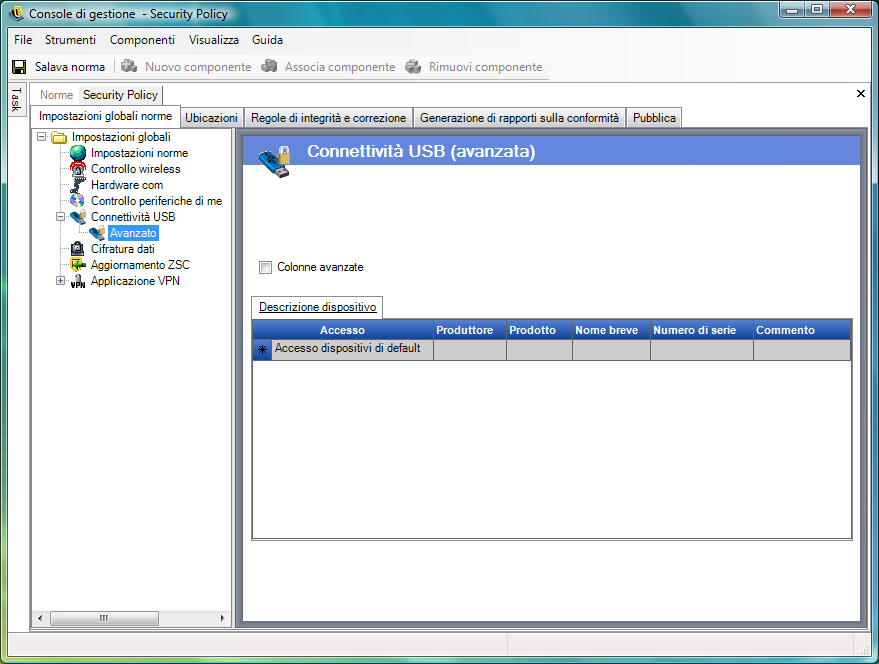

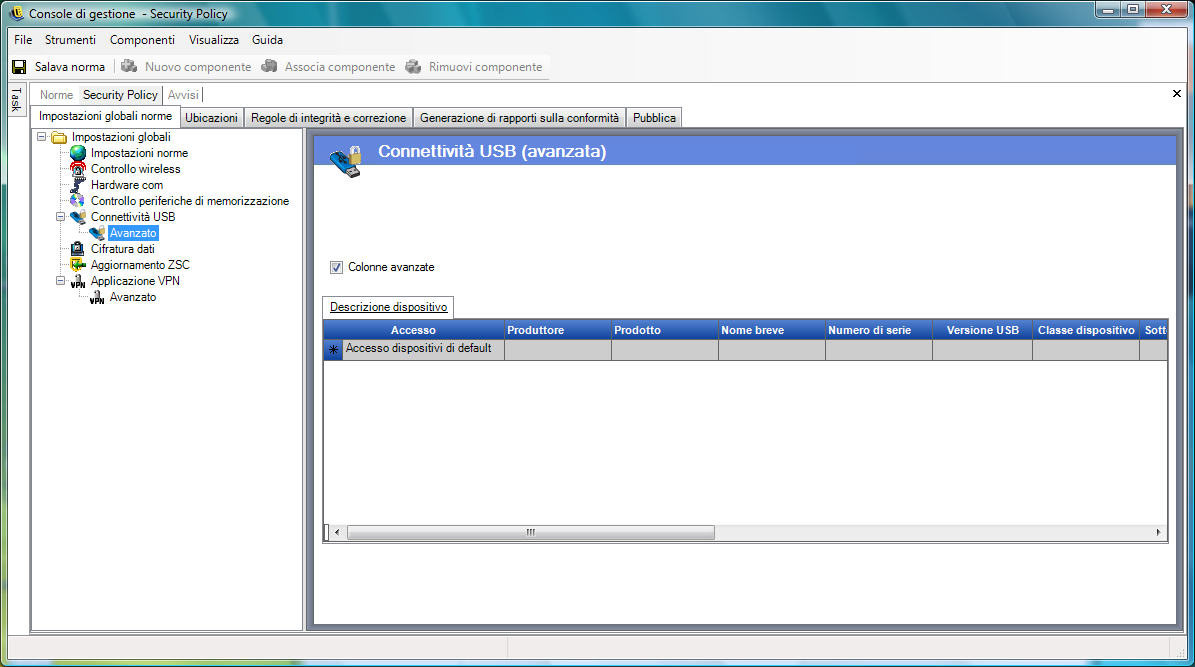

Figura 2-2 Pagina Connettività USB (avanzate).

Tra le colonne disponibili sono incluse:

-

Accesso: Spostare il mouse su , quindi specificare un livello di accesso:

-

Blocca sempre: Bloccare sempre il dispositivo. Questa impostazione non può essere ignorata.

-

Consenti sempre: Consentire sempre l'accesso tranne nel caso in cui per il dispositivo esista una corrispondenza a un filtro .

-

Blocca: Bloccare l'accesso tranne nel caso in cui per il dispositivo esista una corrispondenza a un filtro .

-

Consenti: Consentire l'accesso tranne nel caso in cui per il dispositivo esista una corrispondenza a un filtro o .

-

Accesso dispositivi di default: Se non sono state trovate altre corrispondenze, attribuire al dispositivo lo stesso livello di accesso dell'.

-

-

Produttore: Fare clic sulla colonna , quindi digitare il nome del produttore che si desidera includere nel filtro (ad esempio, Canon).

-

Prodotto: Fare clic sulla colonna , quindi digitare il nome del prodotto che si desidera includere nel filtro.

-

Nome breve: Fare clic sulla colonna , quindi digitare il nome breve del dispositivo che si desidera includere nel filtro.

-

Numero di serie: Fare clic sulla colonna , quindi digitare il numero di serie del dispositivo che si desidera includere nel filtro.

-

Commento: Fare clic sulla colonna , quindi digitare il commento che si desidera includere nel filtro (ad esempio, Canon).

È possibile fare clic sulla casella per aggiungere le seguenti colonne: , e .

Un dispositivo rende disponibile un set di attributi per il sistema operativo. Tali attributi trovano corrispondenza da parte del client nei campi richiesti da un filtro. Tutti i campi nel filtro devono corrispondere a un attributo fornito dal dispositivo per poter avere una corrispondenza. Se il dispositivo non fornisce un attributo o un campo richiesto dal filtro, non viene trovata alcuna corrispondenza per il filtro.

Si supponga, ad esempio, che un dispositivo fornisca i seguenti attributi: Produttore: Acme Classe: 8, Numero di serie: "1234".

Il filtro Classe == 8 riuscirebbe a trovare una corrispondenza per il dispositivo. Il filtro Prodotto == "Acme" non riuscirebbe a trovare alcuna corrispondenza perché il dispositivo non ha fornito al sistema operativo un attributo denominato Prodotto.

I campi riportati di seguito sono sottostringhe per le quali è stata trovata una corrispondenza: Produttore, Prodotto e Nome breve. Per tutti gli altri campi esistono corrispondenze esatte.

In realtà, il campo relativo al numero di serie USB è univoco solo se oltre ad esso vengono specificati i seguenti campi: Versione USB, ID fornitore, ID prodotto, Dispositivo BCD.

I valori validi correnti per la versione USB in formato decimale sono: 512 - USB 2.0, 272 - USB 1.1, 256 - USB 1.0.

Le seguenti sezioni contengono informazioni aggiuntive:

Aggiunta manuale di dispositivi

Il seguente metodo consente di popolare l'elenco in modo tale da consentire o non consentire la connettività USB per i dispositivi:

Per aggiungere manualmente un dispositivo:

-

Inserire il dispositivo nella porta USB del computer sul quale è installata la console di gestione.

-

Quando il dispositivo è pronto, scegliere il pulsante . Se il dispositivo ha un numero di serie, nell'elenco verranno visualizzati la Descrizione e il Numero di serie.

-

Selezionare un'impostazione dall'elenco a discesa (l'impostazione non viene applicata per queste norme):

-

Abilita: I dispositivi inseriti nell'elenco dei preferiti dispongono di funzionalità di lettura e scrittura; tutti gli altri dispositivi di memorizzazione esterni e le unità USB sono disattivati.

-

Sola lettura: I dispositivi inseriti nell'elenco dei preferiti dispongono di funzionalità di sola lettura; tutti gli altri dispositivi di memorizzazione esterni e le unità USB sono disattivati.

-

Ripetere questi passaggi per ciascun dispositivo che si desidera autorizzare con le presenti norme. A tutti i dispositivi verranno applicate le stesse impostazioni.

Inserimento nella white list/black list di un dispositivo in base al tipo di prodotto

Nella sezione riportata di seguito viene descritta la modalità di inserimento nella white list/black list di un dispositivo USB in base al tipo di prodotto.

NOTA:Di seguito viene riportata una procedura di esempio relativa alla modalità di individuazione del tipo di prodotto del dispositivo di memorizzazione estraibile USB in uso. La riuscita della procedura dipende dalle informazioni sul dispositivo rese disponibili dal relativo produttore. È possibile utilizzare il rapporto di verifica dei dispositivi USB per ottenere tutte le informazioni potenzialmente utilizzabili nella pagina Connettività USB (avanzate).

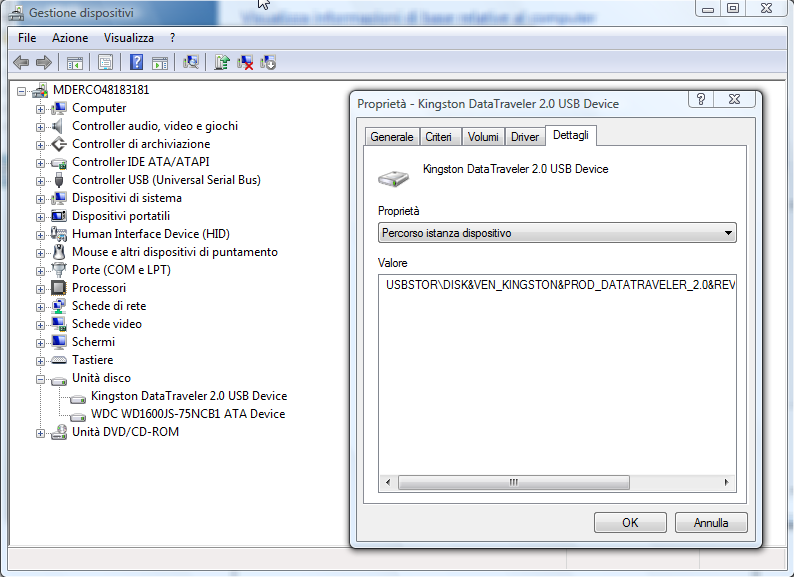

Per determinare il tipo di prodotto del dispositivo di memorizzazione estraibile USB:

-

Nella console di Gestione computer di Microsoft Windows fare clic su .

-

Fare clic sul segno più accanto a per espandere l'albero.

-

Fare clic con il pulsante destro del mouse sul dispositivo USB, quindi scegliere per visualizzare la finestra di dialogo Proprietà del dispositivo.

-

Fare clic sulla scheda , quindi selezionare dall'elenco discesa.

Il tipo di prodotto viene visualizzato dopo &PROD nell'ID istanza periferica. Nell'esempio riportato di seguito, DATATRAVELER è il tipo di prodotto.

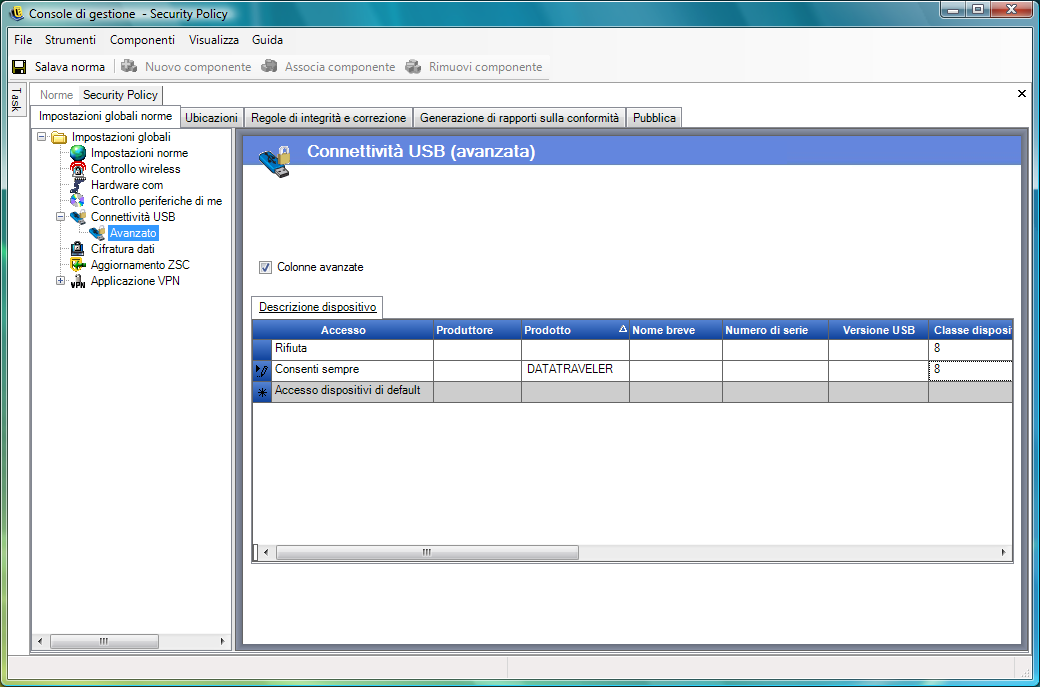

Inserimento di un dispositivo USB nella white list: Non modificare le impostazioni di default nella pagina Connettività USB . Nella pagina Avanzate, creare due righe. Nella prima riga, specificare nella colonna e 8 nella colonna (se non è disponibile, selezionare la casella di controllo ). Nella seconda riga, specificare nella colonna , il tipo di prodotto (ad esempio, DATATRAVELER) nella colonna e 8 nella colonna .

La pagina Connettività USB (avanzate) avrà il seguente aspetto:

USB DATATRAVELER è ora incluso nella white list, il che significa che è autorizzato a eseguire l'accesso, mentre a tutti gli altri dispositivi di memorizzazione estraibili USB tale accesso è negato.

Inserimento di un dispositivo USB nella black list: Non modificare le impostazioni di default nella pagina Connettività USB. Nella pagina Avanzate, creare due righe. Nella prima riga, specificare nella colonna e 8 nella colonna (se non è disponibile, selezionare la casella di controllo ). Nella seconda riga, specificare nella colonna , il tipo di prodotto (ad esempio, DATATRAVELER) nella colonna e 8 nella colonna .

La pagina Connettività USB (avanzate) avrà il seguente aspetto:

USB DATATRAVELER è ora incluso nella black list, il che significa che non è autorizzato a eseguire l'accesso, mentre a tutti gli altri dispositivi di memorizzazione estraibili USB tale accesso è consentito.

Cifratura dei dati

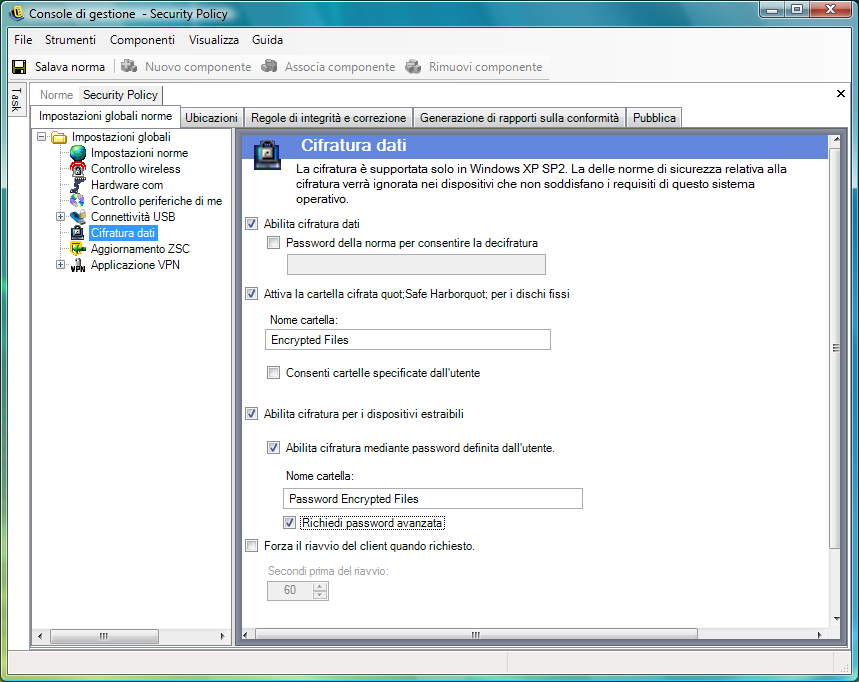

La cifratura dei dati stabilisce se la cifratura dei file è applicata sul punto finale e quale tipo di cifratura è disponibile. È possibile cifrare i dati per permettere la condivisione dei file (con protezione basata su password) o consentirne l'accesso in sola lettura sui computer che eseguono ZENworks Storage Encryption Solution.

NOTA:La cifratura è supportata solo in Windows XP SP2. La porzione di cifratura delle norme di sicurezza viene ignorata nei dispositivi che non soddisfano questo requisito di sistema operativo.

Controllo periferiche di memorizzazione di ZENworks Endpoint Security Management non è consentito quando viene attivata ZENworks Storage Encryption Solution.

Per accedere a questo controllo, fare clic sulla scheda , quindi su nell'albero delle norme a sinistra.

Per attivare i singoli controlli, fare clic sulla casella di controllo .

NOTA:Le chiavi di cifratura vengono distribuite a tutti i computer che ricevono norme dal servizio di distribuzione, indipendentemente dall'attivazione o meno della cifratura dei dati. Questo controllo tuttavia istruisce ZENworks Security Client ad attivare le unità di cifratura affinché gli utenti siano in grado di leggere i file che sono stati loro inviati senza richiedere l'utility di decifratura file. Per ulteriori informazioni, vedere Sezione 1.9, Utilizzo dell'utility di decifratura file ZENworks.

Stabilire i livelli di cifratura consentiti dalle presenti norme:

-

Password della norma per consentire la decifratura: Specificare una password che tutti gli utenti che utilizzano queste norme devono immettere prima di decifrare eventuali file cifrati presenti nelle cartelle Safe Harbor.

Questa impostazione è facoltativa. Lasciarla vuota per non richiedere la password.

-

Attiva la cartella cifrata "Safe Harbor" per i dischi fissi (volume non di sistema): consente di generare una cartella nella radice dei volumi non di sistema nel punto finale denominata File protetti da cifratura. Tutti i file collocati in questa cartella vengono cifrati e gestiti da ZENworks Security Client. I dati collocati in questa cartella vengono automaticamente cifrati e sono accessibili solo da parte di utenti autorizzati.

-

Cifra la cartella "Documenti personali" dell'utente: Selezionare questa casella per impostare la cartella Documenti personali dell'utente come cartella cifrata (che va ad aggiungersi alla cartella Safe Harbor). Ciò vale solo per la cartella locale Documenti personali.

-

Allow user specified folders (volume non di sistema): selezionare questa casella per consentire agli utenti di selezionare le cartelle cifrate del computer in uso. Ciò vale solo per le cartelle locali. Non è possibile cifrare i dispositivi di memorizzazione estraibili o le unità di rete.

AVVERTENZA:Prima di disabilitare la cifratura dei dati, assicurarsi che tutti i dati memorizzati in queste cartelle siano stati estratti dall'utente e salvati in un'altra ubicazione.

-

-

Abilita cifratura dei dispositivi di memorizzazione estraibili: Tutti i dati scritti su dispositivi di memorizzazione estraibili proveniente da un punto finale protetto da queste norme vengono cifrati. Gli utenti che utilizzano queste norme sui propri computer sono in grado di leggere i dati, pertanto è possibile la condivisione dei file tramite dispositivo di memorizzazione estraibile all'interno di un gruppo di norme. Gli utenti esterni a questo gruppo di norme non sono in grado di leggere i file cifrati presenti sull'unità e possono solo accedere ai file presenti nella cartella File condivisi (se attivata) mediante apposita password.

-

Abilita cifratura mediante password definita dall'utente: Questa impostazione offre all'utente la possibilità di memorizzare i file in una cartella File condivisi sul dispositivo di memorizzazione estraibile (la cartella viene generata automaticamente al momento dell'applicazione di questa impostazione). Quando i file vengono aggiunti alla cartella, l'utente può specificare una password che verrà utilizzata per estrarre i file dagli utenti che non fanno parte del gruppo di norme corrente .

È possibile modificare il nome della cartella facendo clic sul campo , evidenziando il testo corrente e inserendo il nome desiderato.

-

Richiedi password avanzata: Questa impostazione obbliga l'utente a impostare una password complessa per la cartella File condivisi. Una password complessa richiede quanto riportato di seguito:

-

sette o più caratteri

-

almeno uno di ciascuno dei quattro tipi di caratteri elencati:

-

lettere maiuscole dalla A alla Z

-

lettere minuscole dalla a alla z

-

numeri da 0 a 9

-

almeno un carattere speciale ~!@#$%^&*()+{}[]:;<>?,./

-

Ad esempio: y9G@wb?

-

AVVERTENZA:Prima di disabilitare la cifratura dei dati, assicurarsi che tutti i dati memorizzati nei dispositivi di memorizzazione estraibili siano stati estratti e salvati in un'altra ubicazione.

-

-

Forza il riavvio del client quando richiesto: Quando si aggiunge la cifratura alle norme, queste non diventeranno attive fino a quando il punto finale non viene riavviato. Questa impostazione impone il riavvio del sistema, visualizzando un conto alla rovescia e un messaggio che avvisa l'utente che il computer verrà riavviato entro un determinato numero di secondi. L'utente ha a disposizione il tempo indicato per salvare il lavoro prima del riavvio del computer.

I riavvii sono necessari quando la cifratura viene attivata per la prima volta nelle norme e quando viene attivata la cifratura “Safe Harbor” o la cifratura di un dispositivo di memorizzazione estraibile (se attivato separatamente dall'attivazione della cifratura). Ad esempio, quando le norme di cifratura vengono applicate per la prima volta, sono necessari due riavvii, uno per inizializzare i driver e l'altro per cifrare eventuali Safe Harbor. Se vengono selezionati Safe Harbor aggiuntivi dopo che le norme sono state applicate, è necessario un solo riavvio per inserire il Safe Harbor nelle norme.

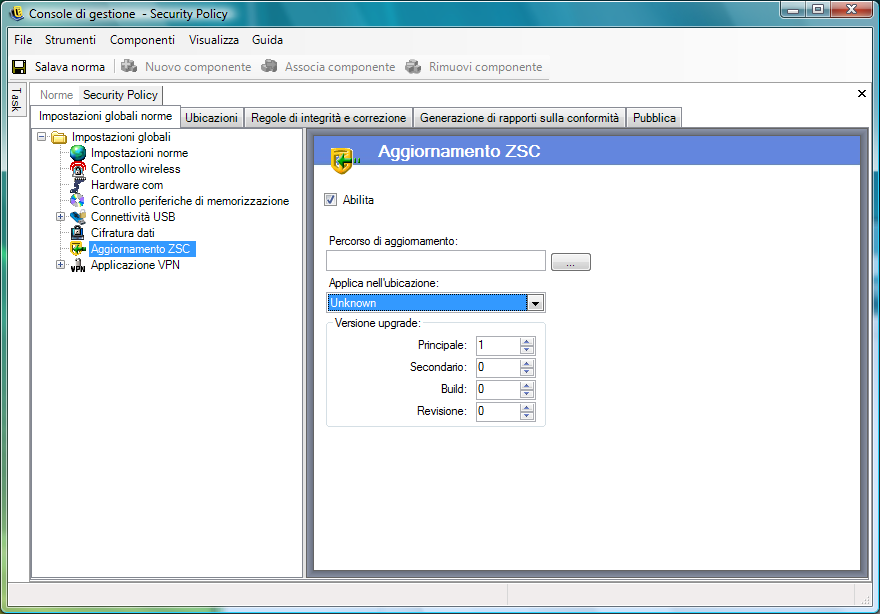

Aggiornamento ZSC

A riparazione ZENworks sicurezza client ZENworks Endpoint Security Management Anziché fornire un nuovo programma di installazione da distribuire a tutti i punti finali tramite MSI, la funzione di aggiornamento di ZENworks Security Client consente all'amministratore di dedicare un'area delle rete alla distribuzione delle patch di aggiornamento agli utenti finali, quando si collegano a quell'ambiente di rete.

Per accedere a questo controllo, fare clic sulla scheda , quindi su nell'albero delle norme a sinistra.

Per semplificare e proteggere la distribuzione delle patch a tutti gli utenti di ZENworks Security Client:

-

Selezionare per attivare la schermata e la regola.

-

Specificare l'ubicazione in cui ZENworks Security Client cerca gli aggiornamenti.

In base a quanto consigliato al punto successivo, è preferibile selezionare l'ubicazione associata all'ambiente aziendale (ad esempio l'ubicazione di lavoro).

-

Specificare l'URI in cui è stata salvata la patch.

È necessario che punti al file della patch, che può essere il file setup.exe per ZENworks Security Client o un file MSI creato dal file .exe. Per motivi di sicurezza, si consiglia di memorizzare questi file in un server sicuro, dietro il firewall aziendale.

-

Specificare le informazioni sulla versione del file negli appositi campi.

Le informazioni sulla versione sono reperibili con l'installazione di ZENworks Security Client e aprendo la finestra Informazioni su (per i dettagli, consultare la Guida all'installazione di ZENworks Endpoint Security Management). Il numero di versione del file STEngine.exe è quello da utilizzare nei suddetti campi.

Ogni volta che l'utente immette l'ubicazione assegnata, ZENworks Security Client verifica che nell'URI sia presente un aggiornamento corrispondente al numero di versione. Se è disponibile un aggiornamento, ZENworks Security Client lo scarica e lo installa.

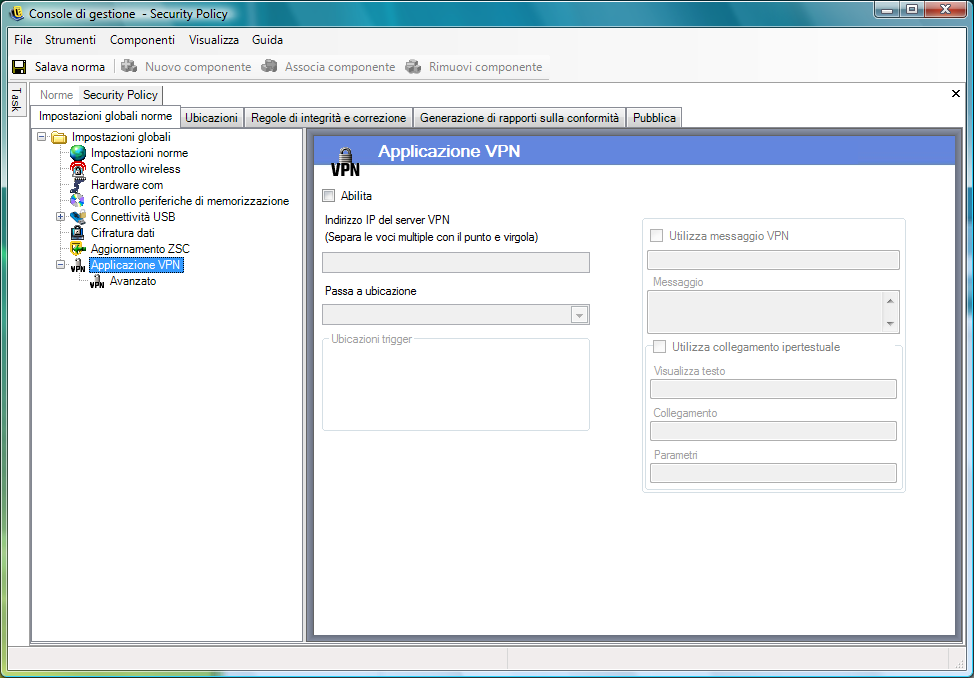

Applicazione VPN

Questa regola impone l'utilizzo di una VPN (Virtual Private Network) basata su SSL o basata su client. Di solito questa regola viene applicata agli hotspot wireless, consentendo all'utente di associarsi e connettersi alla rete pubblica. Nel momento in cui ciò avviene, la regola tenta di stabilire la connessione VPN, dopodiché passa l'utente a un'ubicazione e un'impostazione firewall definita. Tutti i parametri sono a discrezione dell'amministratore. Tutti i parametri hanno la priorità sulle impostazioni esistenti relative alle norme. Il componente Applicazione VPN richiede che l'utente sia collegato a una rete per poter essere avviato.

NOTA:La funzione è disponibile solo nell'installazione di ZENworks Endpoint Security Management e non può essere utilizzata per le norme di sicurezza di UWS.

Per accedere a questo controllo, fare clic sulla scheda , quindi su nell'albero delle norme a sinistra.

Per utilizzare la regola di applicazione VPN, è necessario esistano almeno due ubicazioni.

Per aggiungere l'applicazione VPN a norme di sicurezza nuove o esistenti:

-

Selezionare per attivare la schermata e la regola.

-

Specificare gli indirizzi IP del server VPN nell'apposito campo. Se vengono specificati più indirizzi, separare ciascun indirizzo con un punto e virgola (ad esempio: 10.64.123.5;66.744.82.36).

-

Selezionare dall'elenco a discesa.

Si tratta dell'ubicazione in cui passa ZENworks Security Client nel momento in cui viene attivata la VPN. Tale ubicazione implica alcune limitazioni e per default deve utilizzare un'unica impostazione firewall restrittiva.

L'impostazione del firewall , che consente di chiudere tutte le porte TCP/UDP, è consigliata per un'applicazione VPN rigorosa. Questa impostazione impedisce qualunque attività di networking non autorizzata, mentre l'indirizzo IP della VPN funziona come elenco di controllo dell'accesso per il server VPN, consentendo la connettività di rete.

-

Selezionare le ubicazioni del trigger in cui viene utilizzata la regola di applicazione VPN. Per un'applicazione VPN rigorosa, si consiglia di utilizzare per queste norme l'ubicazione sconosciuta di default. Dopo che l'autenticazione della rete, la regola VPN viene attivata e trasmessa all'ubicazione di destinazione assegnata.

NOTA:Il passaggio di ubicazione si verifica prima della connessione VPN e dopo l'autenticazione della rete.

-

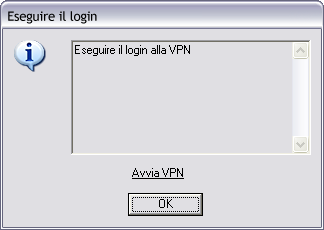

Immettere un messaggio utente personalizzato da visualizzare al momento dell'autenticazione della VPN sulla rete. Per le VPN non basate su client, non è necessario eseguire altre operazioni.

Per le VPN basate su client, includere un collegamento ipertestuale che punti al client VPN.

Ad esempio: C:\Programmi\Cisco Systems\VPN Client\ipsecdialer.exe

Questo collegamento avvia l'applicazione, tuttavia l'utente dovrà comunque eseguire il login. È possibile specificare uno switch nel campo oppure creare un file batch a cui puntare, anziché utilizzare l'eseguibile del client.

NOTA:I client VPN che generano adattatori virtuali (ad esempio, Cisco Systems *VPN Client 4.0) visualizzano il messaggio Le norme sono state aggiornate. Le norme non sono state aggiornate, ZENworks Security Client sta semplicemente confrontando l'adattatore virtuale con le eventuali limitazioni previste dalle norme correnti.

Le impostazioni standard di applicazione VPN descritte sopra rendono la connettività VPN facoltativa. Agli utenti viene concessa la connettività alla rete corrente, a prescindere dall'avvio della VPN. Per un'applicazione più precisa, vedere Impostazioni VPN avanzate.

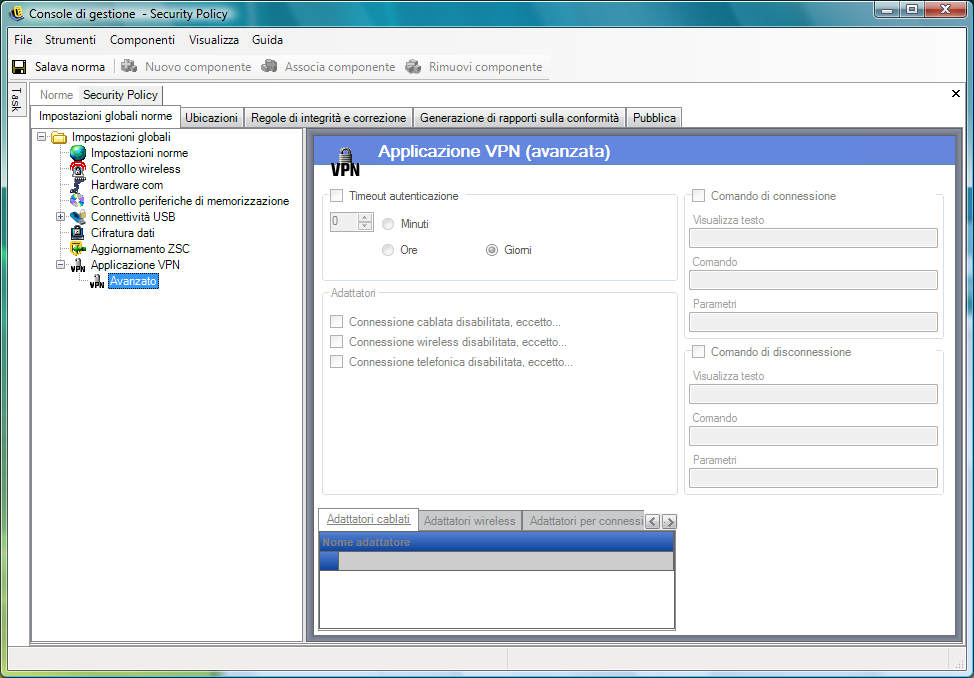

Impostazioni VPN avanzate

I controlli VPN avanzati consentono di impostare i timeout di autenticazione per impedire errori VPN, collegare i comandi per VPN basate su client e utilizzare i controlli degli adattatori per controllare gli adattatori autorizzati ad accedere alla VPN.

Per accedere a questo controllo, fare clic sulla scheda , quindi sul simbolo "+" accanto ad e infine su nell'albero delle norme a sinistra.

È possibile configurare le seguenti impostazioni di applicazione VPN avanzate:

Timeout autenticazione: Per proteggere da eventuali errori di connettività della VPN, gli amministratori possono impostare il punto finale sull'impostazione del firewall protetta . Il indica la quantità di tempo in cui ZENworks Security Client rimane in attesa per ottenere l'autenticazione per il server VPN. Si consiglia di impostare un valore superiore a 1 minuto per questo parametro, per consentire l'autenticazione con connessioni più lente.

Comandi di connessione/disconnessione: Quando si utilizza il timer di autenticazione, i comandi di e di controllano l'attivazione della VPN basata su client. Inserire l'ubicazione del client VPN e gli switch necessari nei campi Il comando di disconnessione è opzionale e interessa i client VPN che richiedono la disconnessione dell'utente prima di eseguire il logout della rete.

NOTA:I client VPN che generano adattatori virtuali (ad esempio, Cisco Systems VPN Client 4.0) visualizzano il messaggio: Le norme sono state aggiornate e potrebbero spostarsi temporaneamente dall'ubicazione corrente. Le norme non sono state aggiornate. ZENworks Security Client sta semplicemente confrontando l'adattatore virtuale con le eventuali limitazioni previste dalle norme correnti. Quando si eseguono client VPN di questo tipo, non deve essere utilizzato il collegamento ipertestuale del comando di disconnessione.

Adattatori: Si tratta sostanzialmente di mini norme sugli adattatori specifiche per l'applicazione VPN.

Se si seleziona un adattatore (trasformandone lo stato in Abilitato, eccetto), se ne autorizza la connessione alla VPN (la connessione wireless è specifica per il tipo di scheda).

Gli adattatori presenti negli elenchi di eccezioni non sono autorizzati a connettersi alla VPN, mentre tutti gli altri adattatori di quel tipo possono connettersi alla VPN.

Se un adattatore non è selezionato (Disabilitato, eccetto), solo gli adattatori inseriti nell'elenco di eccezione sono autorizzati a connettersi alla VPN. Per tutti gli altri adattatori la connessione non è consentita.

Questo controllo può essere utilizzato, ad esempio, per gli adattatori non compatibili con la VPN o per gli adattatori non supportati dal reparto IT.

Questa regola ha la priorità sulle norme relative agli adattatori impostate per l'ubicazione di destinazione.

Messaggio utente personalizzato

I messaggi utente personalizzati consentono all'amministratore di ZENworks Endpoint Security Management di creare messaggi che rispondono direttamente alla domande sulle norme di sicurezza quando l'utente incontra restrizioni relative alla sicurezza applicate dalle norme. I messaggi utente personalizzati forniscono inoltre istruzioni specifiche all'utente. I controlli dei messaggi utente sono disponibili in diversi componenti delle norme.

Per creare un messaggio utente personalizzato:

-

Specificare un titolo per il messaggio. Quescasella per il testo del messaggioto viene visualizzato nella barra del titolo della casella per il testo del messaggio.

-

Specificare il messaggio. La lunghezza massima del messaggio è 1.000 caratteri.

-

Se è richiesto un collegamento ipertestuale, selezionare la casella e specificare le informazioni necessarie.

NOTA:La modifica del messaggio o del collegamento ipertestuale in un componente condiviso si riflette in tutte le altre istanze del componente. Utilizzare il comando per visualizzare tutte le altre norme associate al componente.

Collegamenti ipertestuali

Un amministratore può incorporare i collegamenti ipertestuali nei messaggi personalizzati per fornire spiegazioni sulle norme di sicurezza o collegamenti agli aggiornamenti del software che consentono di mantenere la conformità all'integrità. I collegamenti ipertestuali sono disponibili in diversi componenti delle norme. È possibile creare un collegamento ipertestuale VPN che punta al file eseguibile del client VPN o a un file batch che può essere eseguito per consentire all'utente di accedere direttamente alla VPN (vedere Applicazione VPN per ulteriori informazioni).

Per creare un collegamento ipertestuale:

-

Specificare un nome per il collegamento. Si tratta del nome visualizzato sotto il messaggio. Viene richiesto anche per i collegamenti ipertestuali VPN avanzati.

-

Specificare il collegamento ipertestuale.

-

Specificare eventuali switch o altri parametri per il collegamento.

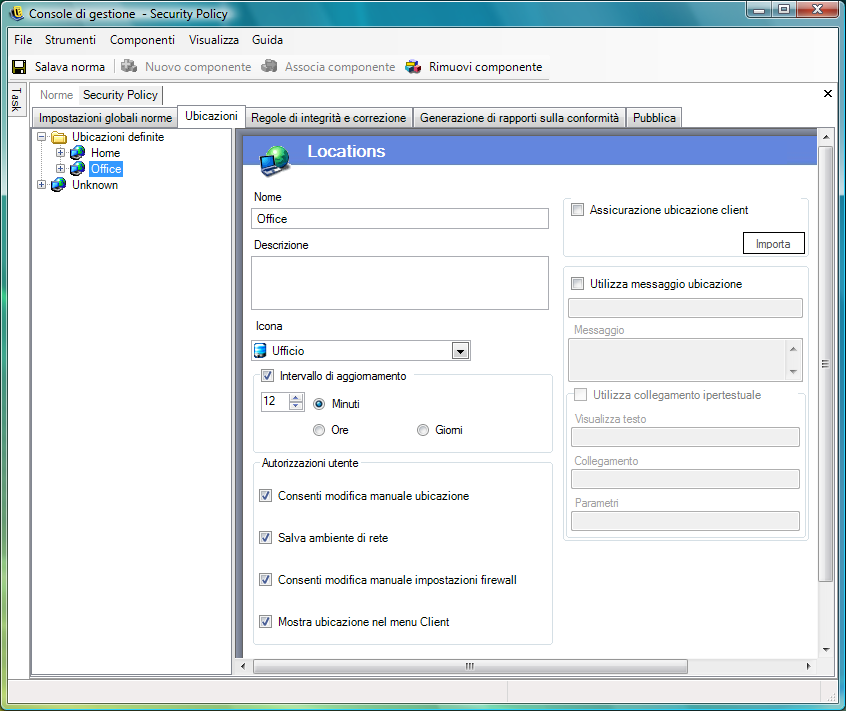

2.2.2 Ubicazioni

Le ubicazioni sono gruppi di regole assegnate ad ambienti di rete. Tali ambienti possono essere impostati nelle norme (vedere Ambienti di rete) o dall'utente, se dispone dell'autorizzazione. Ad ogni ubicazione è possibile assegnare impostazioni di sicurezza univoche, negando l'accesso a determinati tipi di networking e di hardware in ambienti di rete più pericolosi e concedendo un accesso più ampio nell'ambito degli ambienti affidabili.

Per accedere ai controlli delle ubicazioni, fare clic sulla scheda .

Le seguenti sezioni contengono informazioni aggiuntive:

Informazioni sulle ubicazioni

È possibile configurare i seguenti tipi di ubicazione:

Ubicazione sconosciuta: Tutte le norme hanno un'ubicazione di default sconosciuta. Si tratta dell'ubicazione alla quale vengono trasferiti gli utenti quando abbandonano un ambiente di rete conosciuto. Questa ubicazione sconosciuta è univoca per tutte le norme e non è disponibile come componente condiviso. Non è possibile impostare o salvare ambienti di rete per questa ubicazione.

Per accedere ai controlli relativi all'ubicazione sconosciuta, aprire la scheda e fare clic sull'ubicazione nell'albero delle norme a sinistra.

Ubicazioni definite: È possibile creare ubicazioni definite per le norme o associare ubicazioni esistenti (quelle create per altre norme).

Per creare una nuova ubicazione:

-

Fare clic su , quindi sul pulsante della barra degli strumenti.

-

Assegnare un nome all'ubicazione e fornire una descrizione.

-

Definire le impostazioni dell'ubicazione:

Icona: selezionare un'icona di ubicazione per fornire all'utente un suggerimento visivo che consenta di identificare l'ubicazione corrente. Questa icona viene visualizzata nella barra delle applicazioni dell'area di notifica. Utilizzare l'elenco a discesa per visualizzare e selezionare una delle icone di ubicazione disponibili.

Intervallo di aggiornamento: specificare l'impostazione che consente di determinare la frequenza con cui viene verificata la disponibilità di un aggiornamento delle norme quando si accede all'ubicazione. La frequenza viene impostata in minuti, ore o giorni. La deselezione di questo parametro significa che ZENworks Security Client non verifica la presenza di un aggiornamento per questa ubicazione.

Autorizzazioni utente: Specificare le autorizzazioni utente:

-

Consenti modifica manuale ubicazione: consente all'utente di modificare l'origine e la destinazione per l'ubicazione. Nel caso di ubicazioni non gestite (hotspot, aeroporti e così via) questa autorizzazione deve essere concessa. Negli ambienti controllati, in cui si conoscono i parametri di rete, l'autorizzazione può essere disabilitata. L'utente non può passare da un'ubicazione all'altra se questa autorizzazione è disabilitata; al contrario, ZENworks Security Client si basa sui parametri dell'ambiente di rete specificati per questa ubicazione.

-

Salva ambiente di rete: consente all'utente di salvare l'ambiente di rete per questa ubicazione per passare automaticamente all'ubicazione quando l'utente ritorna. Questa impostazione è consigliata per tutte le ubicazioni verso le quali l'utente deve passare. È possibile salvare più ambienti di rete per una singola ubicazione. Ad esempio, se una norma corrente include un'ubicazione denominata Aeroporto, ciascun aeroporto visitato dall'utente può essere salvato come ambiente di rete per questa ubicazione. In questo modo, quando l'utente torna in un ambiente Aeroporto salvato, ZENworks Security Client passa automaticamente all'ubicazione Aeroporto e applica le impostazioni di sicurezza definite. Naturalmente l'utente può cambiare ubicazione e non salvare l'ambiente.

-

Consenti modifica manuale impostazioni firewall: consente all'utente di modificare le impostazioni del firewall.

-

Mostra ubicazione nel menu Client: consente la visualizzazione dell'ubicazione nel menu Client. Se questa opzione non è selezionata, l'ubicazione non viene mai visualizzata.

Garanzia ubicazioni client: dal momento che le informazioni relative agli ambienti di rete utilizzate per stabilire un'ubicazione possono essere facilmente contraffatte, esponendo il punto finale a possibili intrusioni, il servizio garanzia ubicazioni client (CLAS, Client Location Assurance Service) rende disponibile l'opzione di verifica cifrata di un'ubicazione. Questo servizio è affidabile solo in ambienti di rete che si trovano completamente ed esclusivamente sotto il controllo dell'azienda. Se si aggiunge il servizio garanzia ubicazioni client a un'ubicazione, è possibile definire impostazioni e autorizzazioni del firewall meno restrittive per tale ubicazione, presupponendo che il punto finale si trovi dietro il firewall di rete.

ZENworks Security Client utilizza una porta fissa configurabile a livello aziendale per inviare una domanda di autenticazione al servizio garanzia ubicazioni client. Il servizio garanzia ubicazioni client decifra il pacchetto e risponde alla domanda di autenticazione, dimostrando di avere la chiave privata corrispondente alla chiave pubblica. L'icona della barra delle applicazioni include un segno di spunta, che indica che l'utente si trova nell'ubicazione corretta.

ZENworks Security Client non è in grado di passare all'ubicazione a meno che non rilevi il server CLAS. Se il server CLAS non viene rilevato, anche se tutti gli altri parametri di rete corrispondono, ZENworks Security Client rimane nell'ubicazione sconosciuta per proteggere il punto finale.

Per attivare CLAS per un'ubicazione, selezionare la casella di controllo , fare clic su , quindi individuare e selezionare il file. Quando la chiave è stata importata correttamente, viene visualizzata la dicitura Configurato.

Questa opzione non è disponibile per l'ubicazione sconosciuta.

Utilizza messaggio ubicazione: Consente di visualizzare un messaggio utente personalizzato opzionale quando ZENworks Security Client passa a questa ubicazione. Questo messaggio può fornire istruzioni per l'utente finale, dettagli su restrizioni delle norme per l'ubicazione corrente o includere un collegamento ipertestuale a ulteriori informazioni.

-

-

Fare clic su . Se le norme in uso presentano errori, vedere Sezione 2.2.6, Notifica di errore.

Per associare un'ubicazione esistente:

-

Fare clic su , quindi sul pulsante della barra degli strumenti.

-

Selezionare le ubicazioni desiderate dall'elenco.

-

Modificare le impostazioni, se necessario.

-

Fare clic su . Se le norme in uso presentano errori, vedere Sezione 2.2.6, Notifica di errore.

È necessario definire nelle norme ubicazioni con definizioni multiple (oltre alle ubicazioni semplici Lavoro e Sconosciuta) per fornire all'utente diverse opzioni di autorizzazioni di sicurezza quando si connette al di fuori del firewall aziendale. L'utilizzo di nomi semplici per le ubicazioni (ad esempio, Bar, Aeroporti, Casa) e di suggerimenti visivi, mediante l'icona dell'ubicazione nella barra delle applicazioni, consente all'utente di passare facilmente alle impostazioni di sicurezza appropriate per ciascun ambiente di rete.

Hardware di comunicazione

Le impostazioni relative all'hardware di comunicazione controllano, per ogni ubicazione, i tipi di hardware autorizzati ad accedere all'ambiente di rete.

NOTA:I controlli dell'hardware di comunicazione possono essere impostati globalmente nella scheda o per le singole ubicazioni nella scheda .

Per impostare i controlli dell'hardware di comunicazione per un'ubicazione, fare clic sulla scheda , espandere l'ubicazione desiderata nell'albero, quindi fare clic su .

oppure

Per impostare globalmente i controlli dell'hardware di comunicazione, fare clic sulla scheda , espandere nell'albero, quindi fare clic su . Per ulteriori informazioni, consultare Hardware di comunicazione.

Scegliere se abilitare, disabilitare o applicare l'impostazione globale per ciascun dispositivo hardware di comunicazione elencato:

-

1394 (FireWire): * accedere portare

-

IrDA: Controlla la porta di accesso a infrarossi sul punto finale.

-

Bluetooth: Controlla la porta di accesso Bluetooth* sul punto finale.

-

Seriale/Parallela: controlla la porta di accesso seriale e parallela sul punto finale.

-

Connessione telefonica: controlla la connettività via modem per ogni ubicazione. Questa opzione non è disponibile quando si configurano le impostazioni di comunicazione in modo globale mediante la scheda .

-

Cablato: controlla la connettività con scheda LAN per ogni ubicazione. Questa opzione non è disponibile quando si configurano le impostazioni di comunicazione in modo globale mediante la scheda .

L'opzione Abilita consente l'accesso completo alla porta di comunicazione.

L'opzione Disabilita impedisce ogni accesso alla porta di comunicazione.

NOTA:Gli adattatori wireless sono controllati globalmente o disabilitati localmente tramite i controlli della Sicurezza Wi-Fi. È possibile specificare gli adattatori per marca utilizzando l'elenco Adattatori wireless approvati.

Elenco adattatori per connessioni telefoniche approvati: ZENworks Security Client è in grado di bloccare la connessione di tutti gli adattatori per connessioni telefoniche (modem) approvati tranne quelli specificati. Ad esempio, un amministratore può implementare norme che consentono l'impiego di una sola marca o un tipo specifico di scheda modem. Ciò consente di ridurre i costi associati all'utilizzo di hardware non supportato da parte dei dipendenti.

Elenco Adattatori wireless approvati: ZENworks Security Client è in grado di bloccare la connessione di tutti gli adattatori wireless approvati tranne quelli specificati. Ad esempio, un amministratore può implementare norme che consentano l'impiego di una sola marca o un tipo specifico di scheda wireless. Ciò consente di ridurre i costi di supporto derivanti dall'utilizzo di hardware non supportato da parte dei dipendenti, e soprattutto consente di supportare e applicare iniziative di sicurezza basate su standard IEEE, oltre che protocolli di sicurezza quali LEAP, PEAP, WPA, TKIP e altri.

Utilizzo della funzione AdapterAware:

ZENworks Security Client riceve una notifica ogni volta che un dispositivo di rete viene installato nel sistema e determina se il dispositivo è autorizzato o non autorizzato. Se non è autorizzato, il driver del dispositivo viene disabilitato, rendendo inutilizzabile il nuovo dispositivo, e l'utente riceve una notifica relativa al problema.

NOTA:Quando un nuovo adattatore non autorizzato (sia per la connessione telefonica sia wireless) installa per la prima volta i propri driver nel punto finale (tramite PCMCIA o USB), l'adattatore risulta abilitato in Gestione dispositivi di Windows finché il sistema non viene riavviato, anche se tutta la connettività di rete è bloccata.

Specificare il nome di ciascun adattatore consentito. Sono ammessi nomi parziali. I nomi degli adattatori hanno una lunghezza massima di 50 caratteri e distinguono tra maiuscole e minuscole. Il nome del dispositivo è obbligatorio nel sistema operativo Windows 2000 per l'utilizzo di questa funzionalità. Se non vengono immessi adattatori, saranno consentiti tutti gli adattatori del tipo specificato. Se viene immesso un solo adattatore, sarà consentito solo quell'adattatore per l'ubicazione.

NOTA:Se il punto finale si trova in un'ubicazione per cui viene definito un solo SSID del punto di accesso come identificazione della rete, ZENworks Security Client passa a quella ubicazione prima di disabilitare l'adattatore non autorizzato. Se si verifica questa condizione, è necessario utilizzare una password prioritaria per fornire uno switch di ubicazione manuale.

Controllo periferiche di memorizzazione

Questi controlli consentono di definire le impostazioni di default dei dispositivi di memorizzazione per le norme. È possibile consentire a tutti i dispositivi di memorizzazione esterni di leggere e scrivere file, funzionare in modalità di sola lettura o essere completamente disattivati. Se disattivati, tali dispositivi non sono in grado di richiamare i dati dal punto finale. Tuttavia, il disco fisso e tutte le unità di rete continuano a essere accessibili e funzionanti.

Non è consentito il controllo delle periferiche di memorizzazione di ZENworks Endpoint Security Management se è attivato ZENworks Storage Encryption Solution.

NOTA:I controlli delle periferiche di memorizzazione possono essere impostati globalmente nella scheda o per singole ubicazioni nella scheda .

Per impostare i controlli delle periferiche di memorizzazione per un'ubicazione, fare clic sulla scheda , espandere l'ubicazione desiderata nell'albero, quindi fare clic su .

oppure

Per impostare globalmente i controlli delle periferiche di memorizzazione, fare clic sulla scheda , espandere nell'albero, quindi fare clic su . Per ulteriori informazioni, consultare Controllo periferiche di memorizzazione.

Controllo periferiche di memorizzazione è suddiviso nelle seguenti categorie:

-

CD/DVD: Controlla tutti i dispositivi elencati in in Gestione periferiche di Windows.

-

Dispositivi di memorizzazione estraibili: Controlla tutte le periferiche segnalate come dispositivi di memorizzazione estraibili in in Gestione periferiche di Windows.

-

Unità floppy: Controlla tutti i dispositivi riportati nell'elenco in Gestione periferiche di Windows.

i dispositivi di memorizzazione fissi (unità a disco fisso) e le unità di rete (se disponibili) sono sempre consentiti.

Per impostare i valori di default delle norme per i dispositivi di memorizzazione, selezionare l'impostazione globale per entrambi i tipi dagli elenchi a discesa:

-

Abilita: Il tipo di dispositivo è consentito per default.

-

Disattiva: l'accesso al tipo di dispositivo non è consentito. Quando un utente cerca di accedere ai file salvati su un determinato dispositivo di memorizzazione, riceve un messaggio di errore, dal sistema operativo o dall'applicazione che sta cercando di accedere al dispositivo di memorizzazione locale, indicante che l'azione non è riuscita.

-

Sola lettura: Il tipo di dispositivo è impostato su Sola lettura. Quando un utente cerca di scrivere sul dispositivo, riceve un messaggio di errore dal sistema operativo o dall'applicazione che sta cercando di accedere al dispositivo di memorizzazione locale, indicante che l'azione non è riuscita.

NOTA:Se si desidera disattivare le unità CD-ROM o le unità floppy su un gruppo di punti finali oppure impostarle su Sola lettura, le impostazioni di sicurezza locale (trasmesse attraverso un oggetto norme di gruppo del servizio di directory) devono aver impostato sia che . Per verificare questa condizione, aprire l'oggetto norme di gruppo o gli Strumenti di amministrazione del computer. Cercare Impostazioni sicurezza locale - Opzioni di sicurezza e verificare che entrambi i dispositivi siano disattivati. L'impostazione di default è Disabilitato.

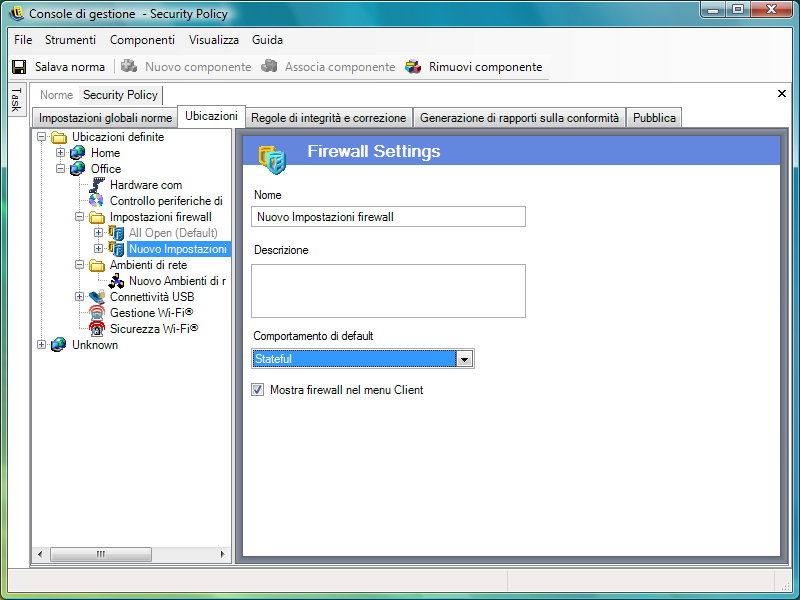

Impostazioni firewall

Le impostazioni del firewall controllano la connettività di tutte le porte di rete, degli elenchi di controllo dell'accesso, dei pacchetti di rete (ICMP, ARP e così via) e stabiliscono quali applicazioni sono autorizzate a utilizzare un socket o funzionare quando le impostazioni vengono applicate.

NOTA:Questa funzione è disponibile solo nell'installazione di ZENworks Endpoint Security Management e non può essere utilizzata per le norme di sicurezza di UWS.

Per accedere a questo controllo, fare clic sulla scheda , quindi sull'icona nell'albero delle norme visualizzato a sinistra.

Ciascun componente delle impostazioni del firewall viene configurato separatamente. Soltanto il comportamento di default delle porte TCP/UDP deve essere impostato. Questa impostazione interessa tutte le porte TCP/UDP quando è abilitata. È possibile creare porte individuali o gruppi di porte con un'impostazione diversa.

Per creare una nuova impostazione del firewall:

-

Selezionare nell'albero dei componenti e fare clic sul pulsante .

-

Assegnare un nome all'impostazione del firewall e immettere una descrizione.

-

Fare clic con il pulsante destro del mouse su nell'albero dei componenti, quindi fare clic su per selezionare il comportamento di default per tutte le porte TCP/UDP.

È possibile aggiungere ulteriori porte ed elenchi alle impostazioni del firewall e assegnare ad essi comportamenti univoci che hanno la priorità sull'impostazione di default.

Ad esempio, il comportamento di default di tutte le porte è impostato su Tutti Stateful. Ciò significa che alle impostazioni del firewall vengono aggiunti gli elenchi di porte per i flussi multimediali e l'esplorazione del Web. Il comportamento della porta per i flussi multimediali è impostato su Chiuso, mentre il comportamento della porta per l'esplorazione del Web è impostato su Aperto. Il traffico di rete attraverso le porte TCP 7070, 554, 1755 e 8000 viene bloccato. Il traffico di rete attraverso le porte 80 e 443 è aperto e visibile sulla rete. Tutte le altre porte funzionano in modalità Stateful e richiedono l'autorizzazione del traffico in transito.

Per ulteriori informazioni, consultare Porte TCP/UDP.

-

Fare clic con il pulsante destro del mouse su , quindi fare clic su per aggiungere indirizzi per i quali è necessario il transito di traffico non richiesto, indipendentemente dal comportamento della porta corrente.

Per ulteriori informazioni, consultare Elenchi di controllo dell'accesso.

-

Fare clic con il pulsante destro del mouse su , quindi fare clic su per bloccare le applicazioni in modo che non possano ottenere l'accesso alla rete o semplicemente essere eseguite.

Per ulteriori informazioni, consultare Controllo applicazione.

-

Indicare se il firewall verrà visualizzato nel menu di ZENworks Security Client (se questa opzione non è selezionata, l'utente non vede questa impostazione del firewall).

-

Fare clic su . Se le norme in uso presentano errori, vedere Sezione 2.2.6, Notifica di errore.

Per associare un'impostazione del firewall esistente:

-

Selezionare nell'albero dei componenti e fare clic sul pulsante .

-

Selezionare le impostazioni del firewall desiderate dall'elenco,

-

Modificare l'impostazione di default del comportamento, se necessario.

-

Fare clic su . Se le norme in uso presentano errori, vedere Sezione 2.2.6, Notifica di errore.

All'interno di una singola ubicazione è possibile includere più impostazioni del firewall. Una viene definita come impostazione di default, mentre le impostazioni rimanenti restano a disposizione dell'utente come opzioni a cui passare. Poter disporre di più impostazioni risulta particolarmente utile per un utente che normalmente ha bisogno di determinate restrizioni di sicurezza in un ambiente di rete e occasionalmente desidera che tali restrizioni vengano rimosse o potenziate per un breve periodo di tempo, ad esempio per le trasmissioni ICMP.

Al momento dell'installazione vengono incluse le seguenti impostazioni del firewall:

-

Tutte adattive: Consente di impostare tutte le porte di rete su Stateful (tutto il traffico di rete in entrata non richiesto viene bloccato, tutto il traffico di rete in uscita è consentito). I pacchetti ARP e 802.1x sono autorizzati ed è consentita la connessione di tutte le applicazioni di rete.

-

Tutte aperte: Consente di impostare tutte le porte di rete come aperte (viene consentito tutto il traffico di rete) e autorizzare tutti i tipi di pacchetti. A tutte le applicazioni di rete è consentita la connessione di rete.

-

Tutte chiuse: Chiude tutte le porte di rete e limita tutti i tipi di pacchetti.

Per le nuove ubicazioni, l'impostazione di default del firewall è Tutte aperte. Per definire una diversa impostazione del firewall come valore di default, fare clic con il pulsante destro del mouse sull'impostazione desiderata e selezionare .

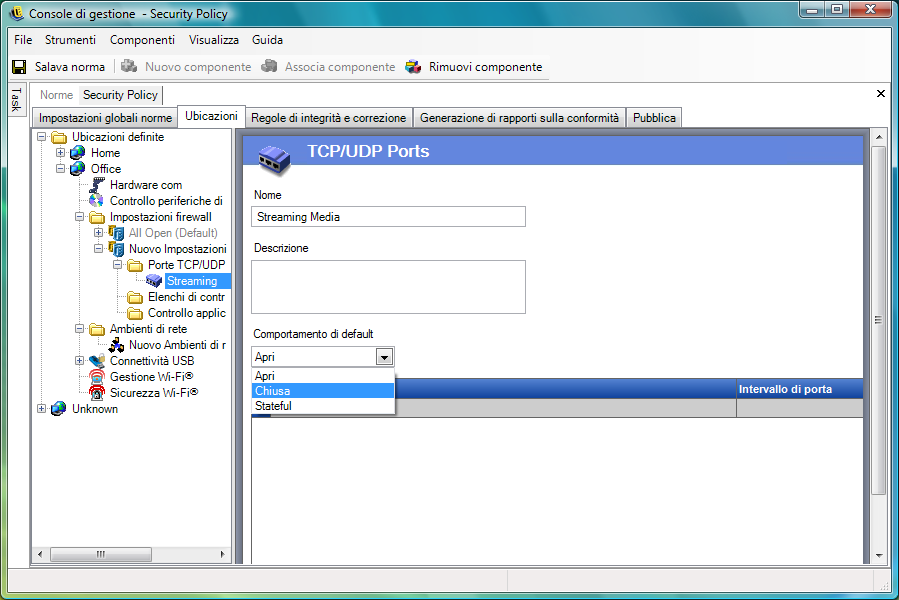

Porte TCP/UDP

Il metodo principale utilizzato per la protezione dei dati dei punti finali è il controllo dell'attività delle porte TCP/UDP. Tale funzione consente di creare un elenco di porte TCP/UDP che verranno gestite in modo univoco mediante questa impostazione del firewall. Gli elenchi contengono un insieme di porte e intervalli di porte con il relativo tipo di trasporto, che ne definisce la funzione.

NOTA:Tale funzione è disponibile solo nell'installazione di ZENworks Endpoint Security Management e non può essere utilizzata per le norme di sicurezza di UWS.

Per accedere al controllo, fare clic sulla scheda , quindi fare clic sul simbolo + accanto a e scegliere il simbolo + accanto al firewall desiderato. Quindi, fare clic sull'icona nell'albero delle norme visualizzato a sinistra.

È possibile definire elenchi di porte TCP/UDP con singole porte o sotto forma di intervallo (1-100) per ciascuna riga dell'elenco.

Per creare una nuova impostazione della porta TCP/UDP:

-

Fare clic con il pulsante destro del mouse su nell'albero dei componenti, quindi fare clic su .

-

Assegnare un nome all'elenco di porte e immettere una descrizione.

-

Selezionare un valore per il comportamento della porta dall'elenco a discesa:

-

Aperto: è consentito tutto il traffico di rete in entrata e in uscita. Poiché tutto il traffico di rete è consentito, le informazioni di identificazione del computer sono visibili per la porta o l'intervallo di porte.

-

Chiuso: tutto il traffico di rete in entrata e in uscita viene bloccato. Poiché tutte le richieste di identificazione di rete sono bloccate, le informazioni di identificazione del computer non sono visibili per la porta o l'intervallo di porte.

-

Stateful: tutto il traffico di rete non richiesto in entrata viene bloccato. Tutto il traffico di rete in uscita è consentito tramite la porta o l'intervallo di porte.

-

-

Specificare il tipo di trasporto facendo clic sulla freccia in basso nella colonna :

-

TCP/UDP

-

Ether

-

IP

-

TCP

-

UDP

-

-

Immettere porte e intervalli di porte in base ai criteri che seguono:

-

Porte singole

-

Un intervallo di porte con il primo numero di porta seguito da un trattino e l'ultimo numero di porta

Ad esempio, immettere 1-100 per aggiungere tutte le porte da 1 a 100

Visitare il sito Web dell'Internet Assigned Numbers Authority (ente per l'assegnazione degli indirizzi IP) per un elenco completo di porte e tipi di trasporto.

-

-

Fare clic su .

Per associare una porta TCP/UDP esistente all'impostazione del firewall:

-

Selezionare dall'albero dei componenti e fare clic sul pulsante .

-

Selezionare le porte desiderate dall'elenco.

-

Configurare le impostazioni di default del comportamento.

La modifica delle impostazioni di un componente condiviso ha effetto su tutte le altre istanze dello stesso componente. Utilizzare il comando per visualizzare tutte le altre norme associate al componente.

-

Fare clic su .

Diversi gruppi di porte TCP/UDP sono stati abbinati e sono disponibili al momento dell'installazione:

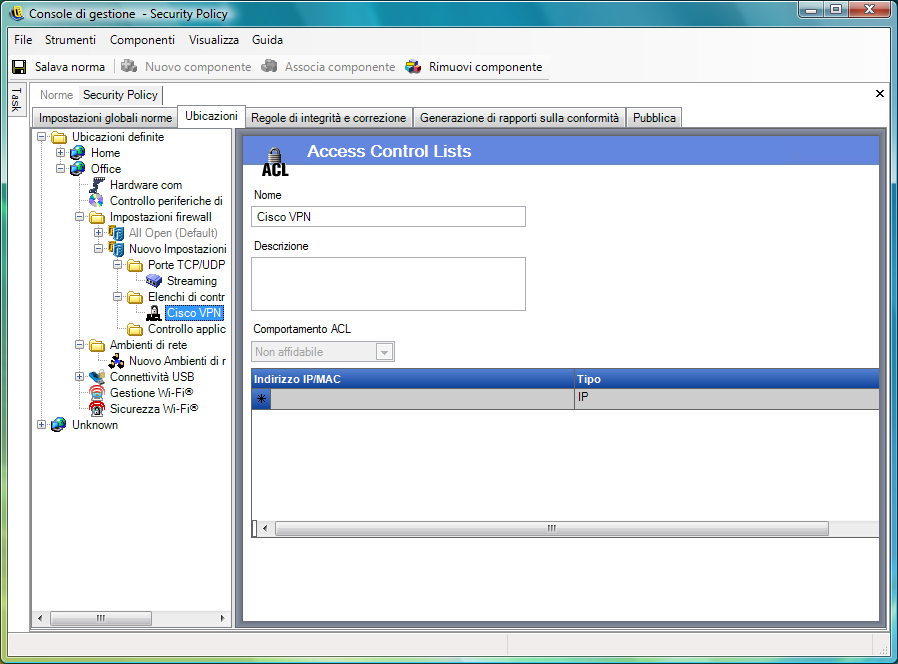

Elenchi di controllo dell'accesso

Per alcuni indirizzi può essere necessario consentire il transito di traffico non richiesto indipendentemente dal comportamento corrente delle porte (ad esempio, server di backup aziendali, server di Exchange e così via). Nei casi in cui il traffico non richiesto debba essere consentito da e verso server sicuri, è possibile risolvere il problema mediante un elenco di controllo dell'accesso (ACL, Access Control List).

NOTA:Questa funzione è disponibile solo nell'installazione di ZENworks Endpoint Security Management e non può essere utilizzata per le norme di sicurezza di UWS.

Per accedere al controllo, fare clic sulla scheda , scegliere il simbolo + accanto a e fare clic sul simbolo + accanto al firewall desiderato. Quindi, fare clic con il pulsante destro del mouse su nell'albero delle norme visualizzato a sinistra e scegliere .

Per creare una nuova impostazione degli elenchi di controllo dell'accesso:

-

Fare clic con il pulsante destro del mouse su dall'albero dei componenti, quindi scegliere .

-

Assegnare un nome all'elenco di controllo dell'accesso e immettere una descrizione.

-

Specificare l'indirizzo o la macro dell'elenco di controllo dell'accesso.

-

Specificare il tipo di elenco di controllo dell'accesso:

-

IP: L'indirizzo può essere lungo al massimo 15 caratteri e contenere solo i numeri da 0 a 9 e punti, ad esempio 123.45.6.189. L'indirizzo IP può inoltre essere immesso come intervallo, ad esempio 123.0.0.0 - 123.0.0.255.

-

MAC: L'indirizzo può essere lungo al massimo 12 caratteri e contenere solo i numeri da 0 a 9 e le lettere da A a F (maiuscole e minuscole), separati da due punti, ad esempio 00:01:02:34:05:B6).

-

-

Selezionare un valore dall'elenco a discesa Comportamento ACL per stabilire se gli elenchi di controllo dell'accesso sono impostati su (sempre consentiti anche se tutte le porte TCP/UDP sono chiuse) o (accesso bloccato).

-

Se si seleziona , selezionare le utilizzate dall'elenco di controllo dell'accesso. Queste porte consentono tutto il traffico ACL, mentre le altre porte TCP/UDP mantengono le impostazioni correnti. Se si seleziona , l'elenco di controllo dell'accesso potrà utilizzare qualsiasi porta.

-

Fare clic su .

Per associare un elenco di controllo dell'accesso o una macro esistente all'impostazione del firewall:

-

Selezionare dall'albero dei componenti e fare clic sul pulsante .

-

Selezionare gli elenchi di controllo dell'accesso o le macro dall'elenco.

-

Configurare le impostazioni del comportamento dell'elenco di controllo dell'accesso secondo le proprie esigenze.

-

Fare clic su .

Elenco delle macro degli indirizzi di rete

Di seguito viene riportato un elenco delle macro speciali per il controllo dell'accesso. È possibile associare tali macro individualmente come parte di un elenco di controllo dell'accesso a un'impostazione del firewall.

Tabella 2-1 Macro degli indirizzi di rete

Controllo applicazione

Questa funzione consente all'amministratore di bloccare le applicazioni, impedendo loro di accedere alla rete o semplicemente di funzionare.

NOTA:Questa funzione è disponibile solo nell'installazione di ZENworks Endpoint Security Management e non può essere utilizzata per le norme di sicurezza di UWS.

Per accedere a questo controllo, aprire la scheda , fare clic sul simbolo + accanto a , quindi scegliere il simbolo + accanto al firewall desiderato e fare clic sull'icona nell'albero delle norme visualizzato a sinistra.

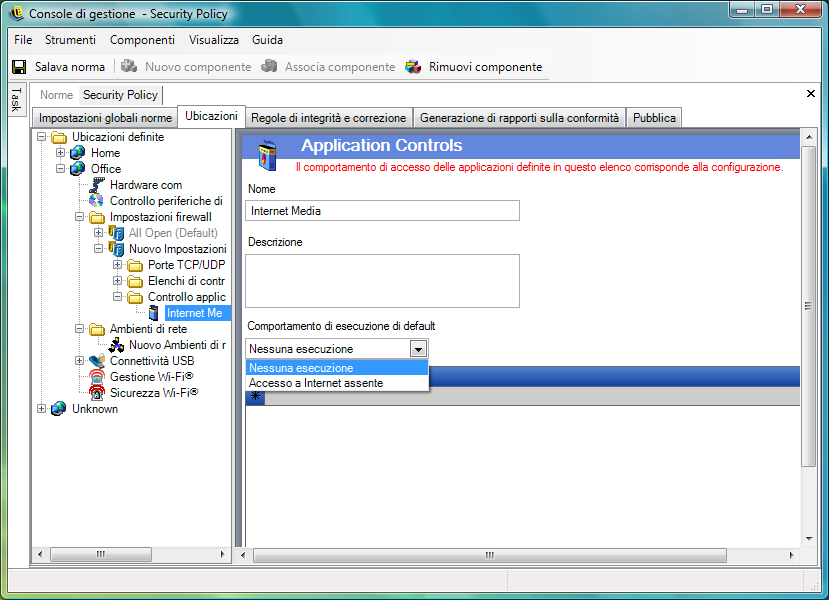

Per creare una nuova impostazione dei controlli delle applicazioni:

-

Fare clic con il pulsante destro del mouse su nell'albero dei componenti, quindi scegliere .

-

Assegnare un nome all'elenco di controllo dell'applicazione e fornire una descrizione.

-

Selezionare un comportamento di esecuzione. Questo comportamento viene applicato a tutte le applicazioni elencate. Se si desidera specificare più comportamenti (ad esempio si desidera impedire l'accesso alla rete ad alcune applicazioni e impedire l'esecuzione di tutte le applicazioni di condivisione dei file), è necessario definire più controlli delle applicazioni. Selezionare una delle opzioni seguenti:

-

Tutti consentiti: Per tutte le applicazioni elencate sono consentiti l'esecuzione e l'accesso alla rete.

-

Nessuna esecuzione: Per tutte le applicazioni elencate non è consentita l'esecuzione.

-

Nessun accesso di rete: Per tutte le applicazioni elencate non è consentito l'accesso alla rete. Le applicazioni avviate da un'altra applicazione (ad esempio i browser Web) non sono autorizzate ad accedere alla rete.

NOTA:Il blocco dell'accesso alla rete per un'applicazione non impedisce il salvataggio dei file su unità di rete mappate. Gli utenti possono salvare i propri dati su tutte le unità di rete disponibili.

-

-

Specificare tutte le applicazioni da bloccare. Immettere un'applicazione per riga.

IMPORTANTE:Il blocco dell'esecuzione di applicazioni critiche potrebbe avere effetti negativi sul funzionamento del sistema. Le applicazioni Microsoft Office bloccate tentano di eseguire il proprio programma di installazione.

-

Fare clic su .

Per associare un elenco di controllo delle applicazioni esistente all'impostazione del firewall:

-

Selezionare Controllo applicazione nell'albero dei componenti e fare clic sul pulsante .

-

Selezionare un'applicazione dall'elenco.

-

Configurare le applicazioni e il livello di restrizione secondo le proprie esigenze.

-

Fare clic su .

I controlli delle applicazioni disponibili sono elencati di seguito. Il comportamento dell'esecuzione di default è Nessun accesso di rete.

Tabella 2-2 Controlli applicazione

Se si aggiunge la stessa applicazione a due diversi controlli delle applicazioni nella stessa impostazione del firewall (ad esempio, in un controllo si imposta il blocco dell'esecuzione dell'applicazione kazaa.exe e in un altro controllo il blocco dell'accesso alla rete con la stessa impostazione del firewall), per il file eseguibile verrà applicato il controllo più restrittivo (vale a dire che verrà bloccata l'esecuzione dell'applicazione).

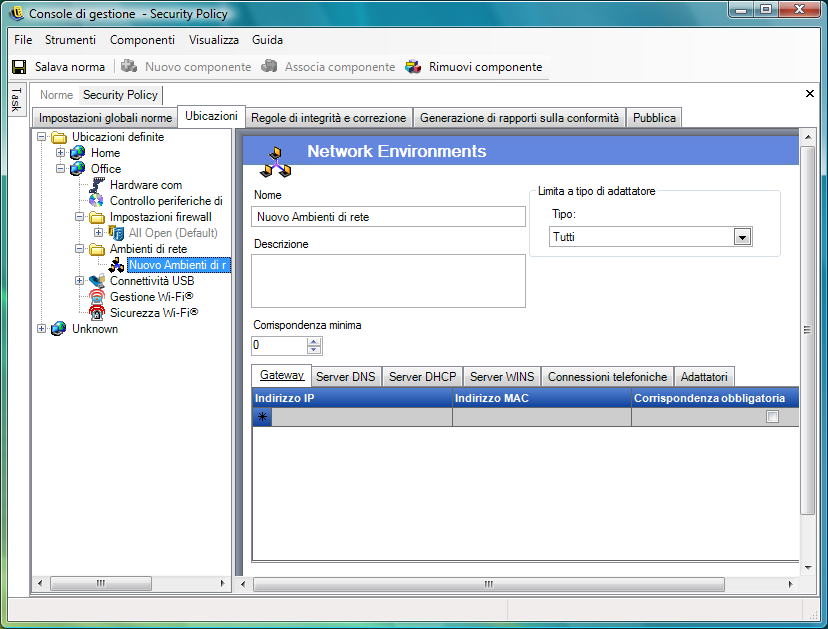

Ambienti di rete

Se per un'ubicazione si conoscono i parametri di rete (server gateway, server DNS, server WINS, punti di accesso disponibili e specifiche connessioni con adattatore), è possibile immettere nelle norme i dettagli del servizio (IP e MAC) che identificano la rete. In tal modo si consentirà il passaggio immediato fra ubicazioni senza necessità di salvataggio dell'ambiente da parte dell'utente.

Per accedere a questo controllo, fare clic sulla scheda . quindi scegliere la cartella nell'albero delle norme visualizzato a sinistra.

Gli elenchi consentono all'amministratore di definire quali servizi di rete sono presenti nell'ambiente. Ogni servizio di rete può contenere più indirizzi. L'amministratore stabilisce la corrispondenza minima di indirizzi nell'ambiente per l'attivazione del passaggio di ubicazione.

È necessario utilizzare due o più parametri di ubicazione in ciascuna definizione di ambiente di rete.

Per definire un ambiente di rete:

-

selezionare nell'albero dei componenti, quindi fare clic sul pulsante .

-

Assegnare un nome all'ambiente di rete e immettere una descrizione.

-

Selezionare dall'elenco a discesa il tipo di adattatore autorizzato ad accedere all'ambiente di rete:

-

Wireless

-

Tutti

-

Modem

-

Cablato

-

Wireless

-

-

Specificare il numero minimo di servizi di rete richiesti per identificare questo ambiente di rete.

Ciascun ambiente di rete ha un numero minimo di indirizzi, che ZENworks Security Client utilizza per l'identificazione. Il numero impostato in non deve essere superiore al numero totale di indirizzi di rete identificati come obbligatori negli elenchi a schede. Specificare il numero minimo di servizi di rete richiesti per identificare questo ambiente di rete.

-

Specificare le seguenti informazioni per ciascun servizio:

-

Indirizzo IP: Specificare al massimo 15 caratteri contenenti solo i numeri da 0 a 9 e punti. Ad esempio, 123.45.6.789

-

Indirizzo MAC: Se necessario, specificare al massimo 12 caratteri contenenti solo i numeri da 0 a 9 e le lettere da A a F (maiuscole e minuscole) separati da due punti. Ad esempio, 00:01:02:34:05:B6

-

Selezionare la casella di controllo se è necessaria l'identificazione di questo servizio per definire l'ambiente di rete.

-

-

Per le schede e , specificare i seguenti requisiti:

-

Per , specificare il nome della voce RAS della rubrica telefonica o il numero composto.

NOTA:Le voci della rubrica telefonica devono contenere caratteri alfanumerici e non possono contenere solo caratteri speciali (@, #, $, % e così via). o caratteri numerici (da 1 a 9). Le voci che contengono solo caratteri speciali e caratteri numerici vengono interpretate come numeri composti.

-

Per Adattatori, specificare il numero SSID per ciascun adattatore consentito. È possibile specificare gli adattatori per indicare esattamente quali adattatori sono autorizzati ad accedere a questo ambiente di rete. Se non si immette alcun SSID, l'accesso sarà consentito a tutti gli adattatori del tipo autorizzato.

-

Per associare un ambiente di rete esistente all'ubicazione:

NOTA:l'associazione di un singolo ambiente di rete a due o più ubicazioni all'interno delle stesse norme di sicurezza può provocare risultati imprevisti. Tale operazione non è consigliata.

-

Selezionare nell'albero dei componenti, quindi fare clic sul pulsante .

-

Selezionare gli ambienti di rete dall'elenco.

-

Configurare i parametri di ambiente secondo le proprie esigenze.

-

Fare clic su .

Connettività USB

Tutti i dispositivi che si connettono tramite il BUS USB possono essere consentiti o negati dalle norme. Tali dispositivi possono essere analizzati nelle norme utilizzando il rapporto sull'inventario dei dispositivi USB oppure esaminando tutti i dispositivi attualmente collegati a un computer. I dispositivi possono essere filtrati in base al produttore, al nome del prodotto, ai numeri di serie, al tipo e così via. Ai fini del supporto, l'amministratore può configurare le norme in modo tale da accettare un gruppo di dispositivi in base al tipo di produttore (ad esempio, sono consentiti tutti i dispositivi HP) o in base al tipo di prodotto (ad esempio, sono consentiti tutti i dispositivi HID, come il mouse e la tastiera). Inoltre, è possibile consentire singoli dispositivi per impedire che dispositivi non supportati vengano introdotti nella rete (ad esempio, non sono consentite stampanti tranne quella indicata nelle norme).

Per accedere a questo controllo, fare clic sulla scheda , quindi su nell'albero delle norme a sinistra.

Specificare se consentire o negare l'accesso ai dispositivi non presenti nell'elenco.

L'elenco viene popolato con i seguenti metodi, affinché sia possibile consentire o negare la connettività USB ai dispositivi:

Aggiunta manuale di dispositivi

-

Inserire il dispositivo nella porta USB del computer sul quale è installata la console di gestione.

-

Quando il dispositivo è pronto, fare clic sul pulsante . Se il dispositivo ha un numero di serie, nell'elenco verranno visualizzati la descrizione e il numero di serie.

-

Selezionare un'impostazione dall'elenco a discesa (l'impostazione non viene applicata per queste norme):

-

Abilita: I dispositivi inseriti nell'elenco dei preferiti dispongono di funzionalità di lettura e scrittura; tutti gli altri dispositivi di memorizzazione esterni e le unità USB sono disattivati.

-

Sola lettura: I dispositivi inseriti nell'elenco dei preferiti dispongono di funzionalità di sola lettura; tutti gli altri dispositivi di memorizzazione esterni e le unità USB sono disattivati.

-

Ripetere questi passaggi per ciascun dispositivo consentito in queste norme. A tutti i dispositivi verranno applicate le stesse impostazioni.

Importazione degli elenchi dei dispositivi

L'applicazione Novell USB Drive Scanner genera un elenco di dispositivi e relativi numeri di serie (vedere Sezione 1.11, USB Drive Scanner). Per importare l'elenco, fare clic su e selezionare l'elenco. Nell'elenco vengono popolati i campi e .

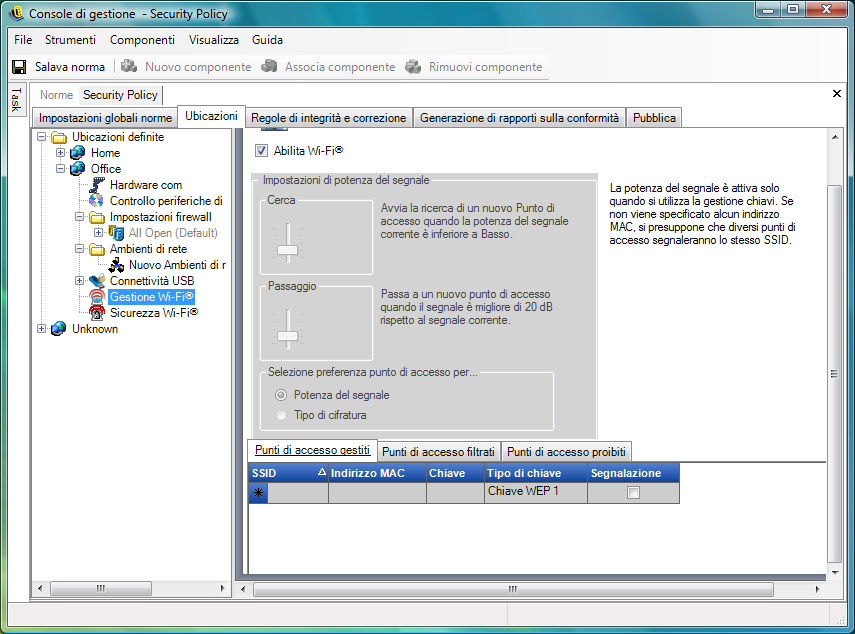

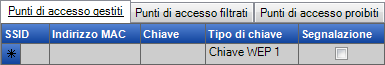

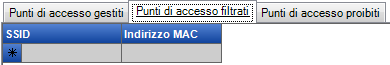

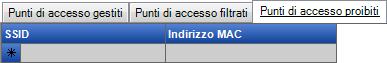

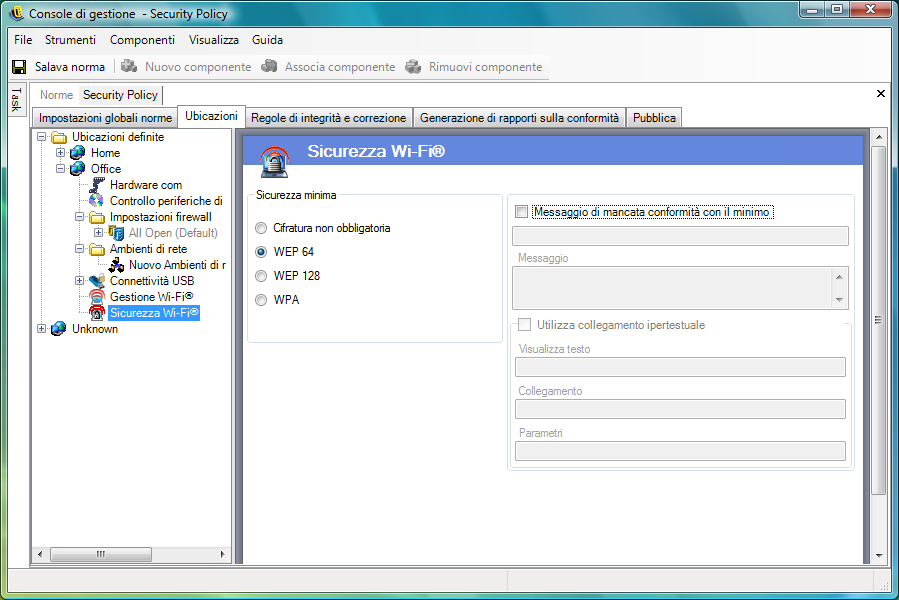

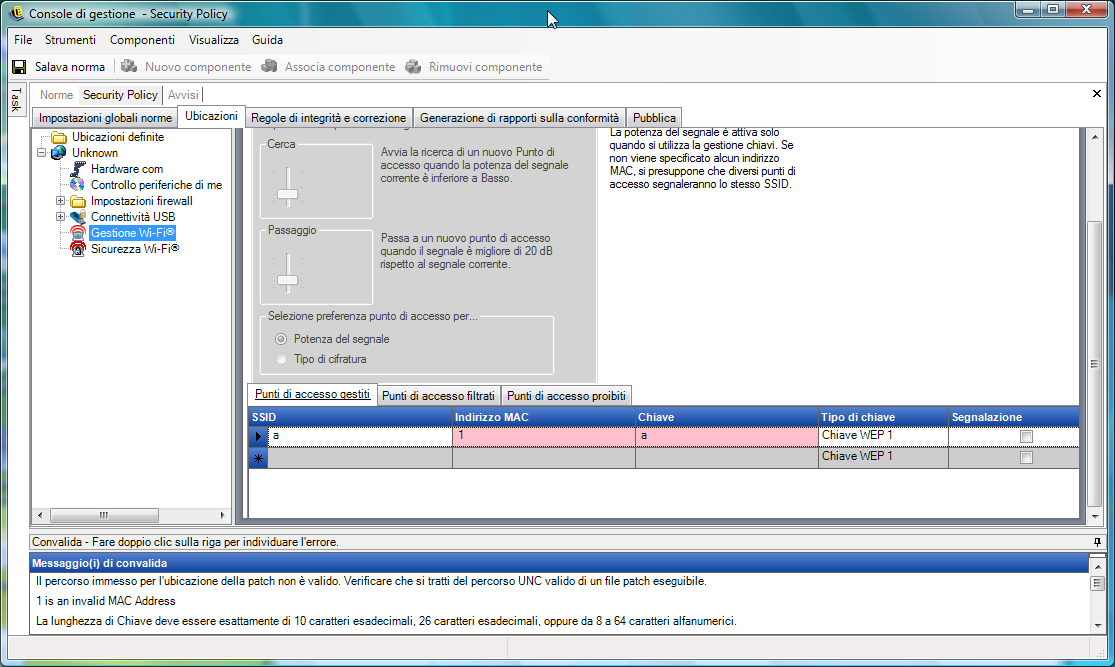

Gestione Wi-Fi

Consente all'amministratore di creare elenchi di punti di accesso. I punti di accesso wireless immessi in questi elenchi rappresentano i punti di accesso ai quali il punto finale è autorizzato a connettersi all'interno dell'ubicazione. Si tratta, inoltre, dei punti di accesso che il punto finale è autorizzato a visualizzare in Zero Configuration Manager di Microsoft. I servizi di gestione della configurazione wireless di terze parti non sono supportati da questa funzionalità. Se non vengono specificati punti di accesso, saranno tutti disponibili per il punto finale.

Per accedere a questo controllo, fare clic sulla scheda , quindi su nell'albero delle norme visualizzato a sinistra.

NOTA:In Sicurezza Wi-Fi o Gestione Wi-Fi la deselezione di comporta la disabilitazione di tutte le connessioni Wi-Fi nell'ubicazione.

L'immissione di punti di accesso nell'elenco comporta la disattivazione di Zero Configuration e forza la connessione del punto finale solo ai punti di accesso indicati quando questi sono disponibili. Se i punti di accesso gestiti non sono disponibili, ZENworks Security Client ritorna all'elenco dei punti accesso filtrati. I punti di accesso immessi nell'elenco Punti di accesso proibiti non vengono mai visualizzati in Zero Configuration.

NOTA:L'elenco dei punti di accesso è supportato solo dal sistema operativo Windows * XP. Prima di distribuire un elenco di punti di accesso, è consigliabile che tutti i punti finali eliminino l'elenco delle reti preferite di Zero Configuration.

Le seguenti sezioni contengono informazioni aggiuntive:

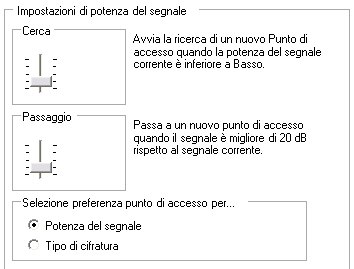

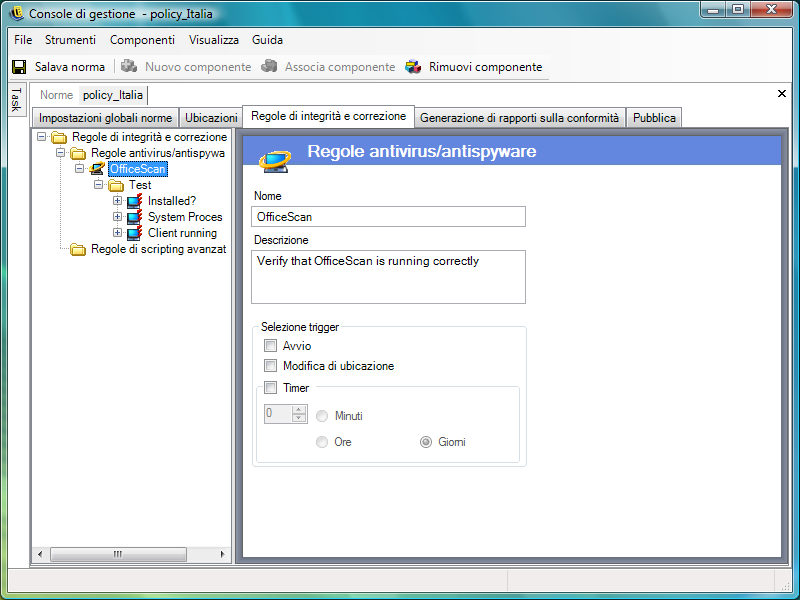

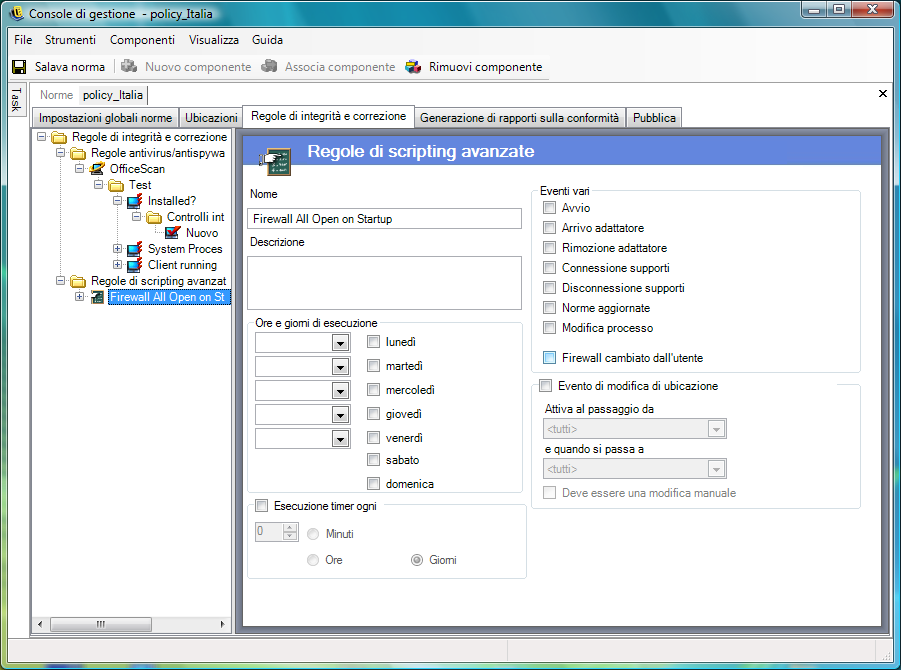

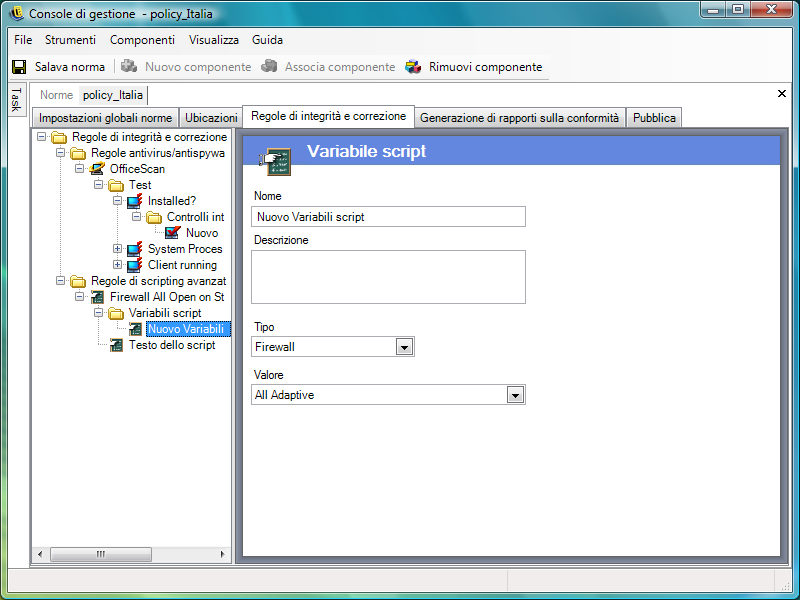

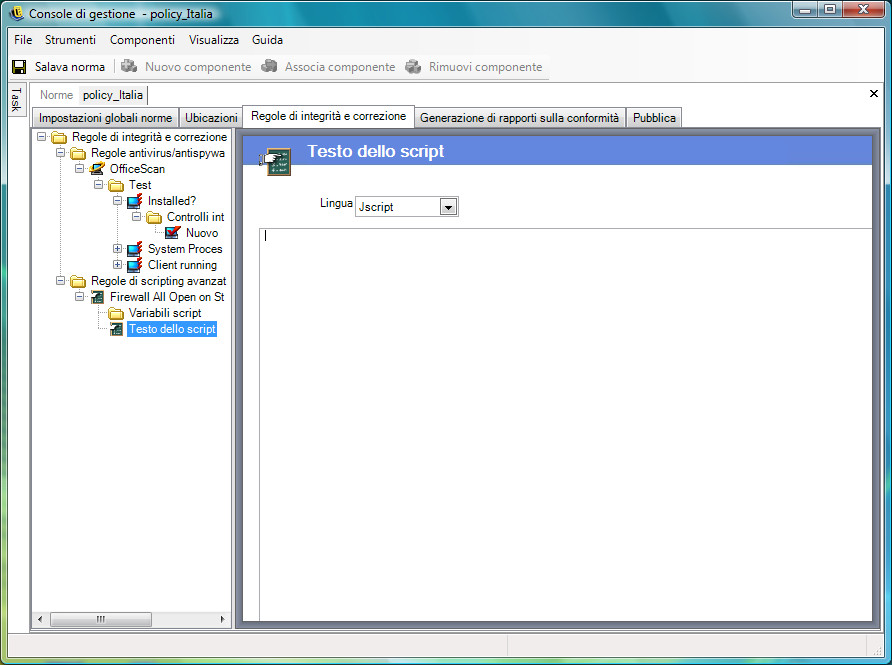

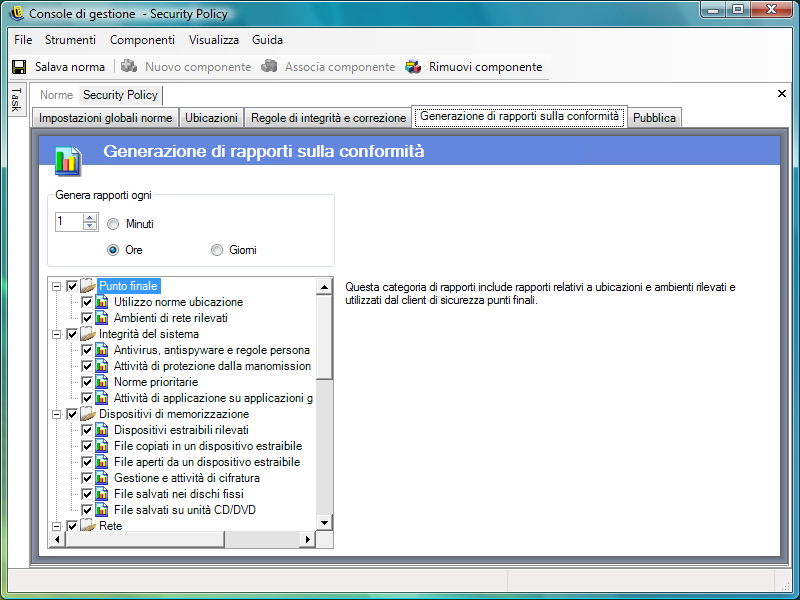

Impostazioni della potenza del segnale Wi-Fi