2.2 Criando políticas de segurança

-

No Console de Gerenciamento, clique em > .

-

Especifique o nome da nova política e clique em para exibir o Console de Gerenciamento com a barra de ferramentas e as guias da política.

-

Para definir as configurações de política, use as informações contidas nas seguintes seções:

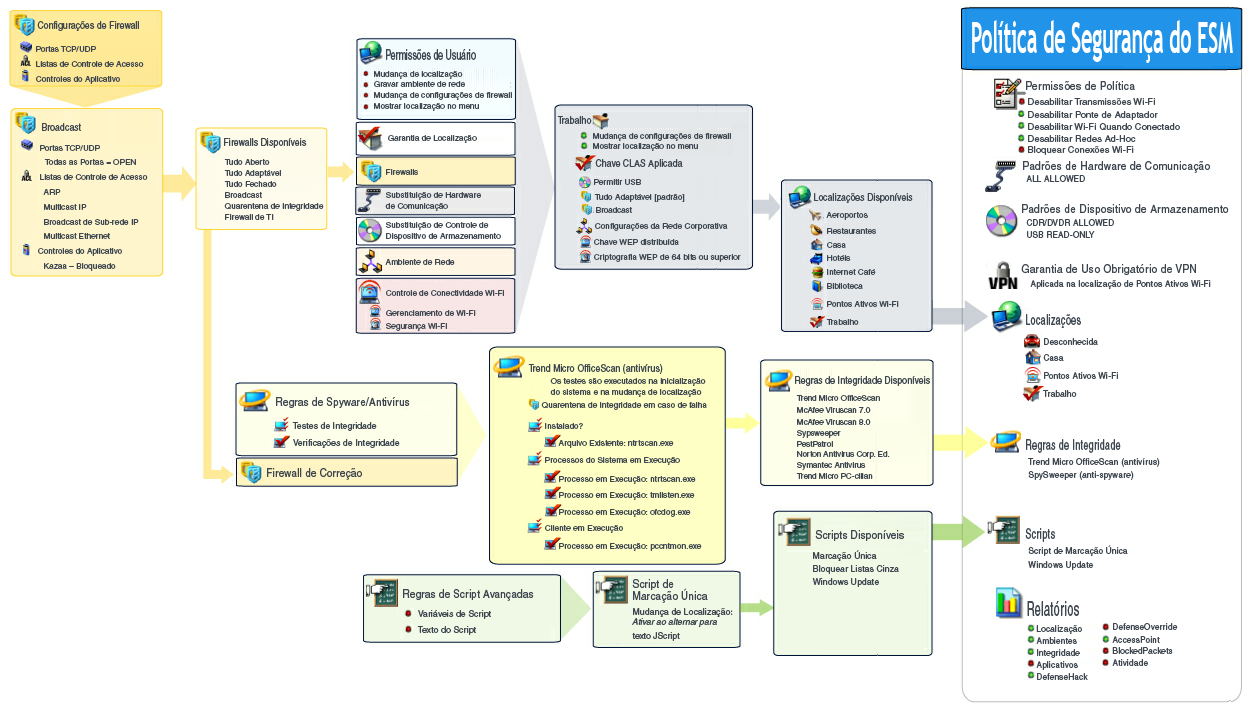

Para criar políticas de segurança, defina todas as configurações globais (comportamentos padrão); em seguida, crie e associe os componentes existentes da política, como localizações, firewalls e regras de integridade; por fim, estabeleça o gerador de relatórios de conformidade da política.

Os componentes são criados em uma política fictícia ou são associados de outras políticas. Para suas primeiras políticas, você deve criar todos os locais exclusivos, configurações de firewall e regras de integridade da empresa. Esses componentes são armazenados no banco de dados do Serviço de Gerenciamento para possível uso futuro em outras políticas.

O diagrama abaixo mostra os componentes de cada nível e uma política resultante das seleções.

2.2.1 Configurações de Política Global

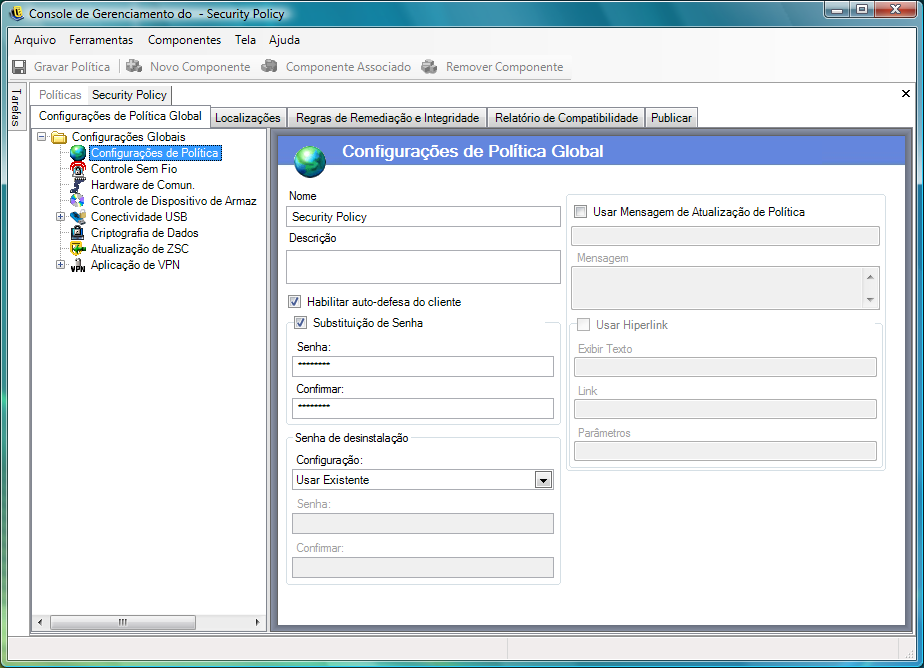

As configurações globais da política são aplicadas como padrões básicos da política. Para acessar esse controle, vá para o Console de Gerenciamento e clique na guia .

As seções a seguir contêm mais informações sobre as configurações que você pode definir em âmbito global:

Configurações de Política

As principais configurações globais incluem:

-

Nome e Descrição: O nome da política é especificado no começo do processo de criação. Você pode editar o nome ou fornecer uma descrição da política.

-

Habilitar autodefesa do cliente: A autodefesa do cliente pode ser habilitada ou desabilitada por política. Se você mantiver essa caixa marcada, a autodefesa do cliente ficará ativa. Se você desmarcar a caixa, a autodefesa do cliente será desativada em todos os pontos de extremidade que usarem essa política.

-

Anulação de Senha: Esse recurso permite que um administrador defina uma anulação de senha que pode desabilitar temporariamente a política por um período específico. Marque a caixa e especifique a senha no campo fornecido. Insira a senha novamente no campo de confirmação. Use essa senha no Override Password Generator para gerar a chave de senha para essa política. Para obter mais informações, consulte Seção 1.10, Utilizando o Override-Password Key Generator.

AVISO:É altamente recomendável que essa senha não seja fornecida aos usuários. Use o Override Password Generator para gerar uma chave temporária para eles.

-

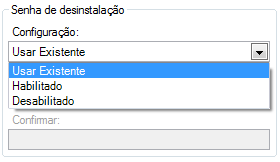

Senha de Desinstalação: É recomendável que cada ZENworks* Security Client seja instalado com uma senha de desinstalação para impedir que os usuário desinstalem o software. Normalmente, essa senha é configurada na instalação; no entanto, ela pode ser atualizada, habilitada ou desabilitada por meio da política.

Selecione uma das seguintes configurações na lista suspensa:

-

Usar Existente: Essa é a configuração padrão. Mantém a senha atual inalterada.

-

Habilitado: Ativa ou muda uma senha de desinstalação. Especifique a nova senha e depois confirme-a.

-

Desabilitado: Desativa o requisito de senha de desinstalação.

-

-

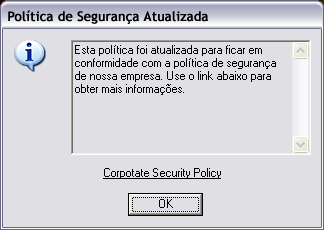

Usar Mensagem de Atualização de Política: Você poderá exibir uma mensagem personalizada para o usuário sempre que a política for atualizada. Clique na caixa de seleção e especifique as informações da mensagem nos campos fornecidos.

-

Usar Hiperlink: Você pode incluir um hiperlink em informações adicionais, políticas corporativas, etc (para obter mais informações, consulte Hiperlinks).

Controle Sem Fio

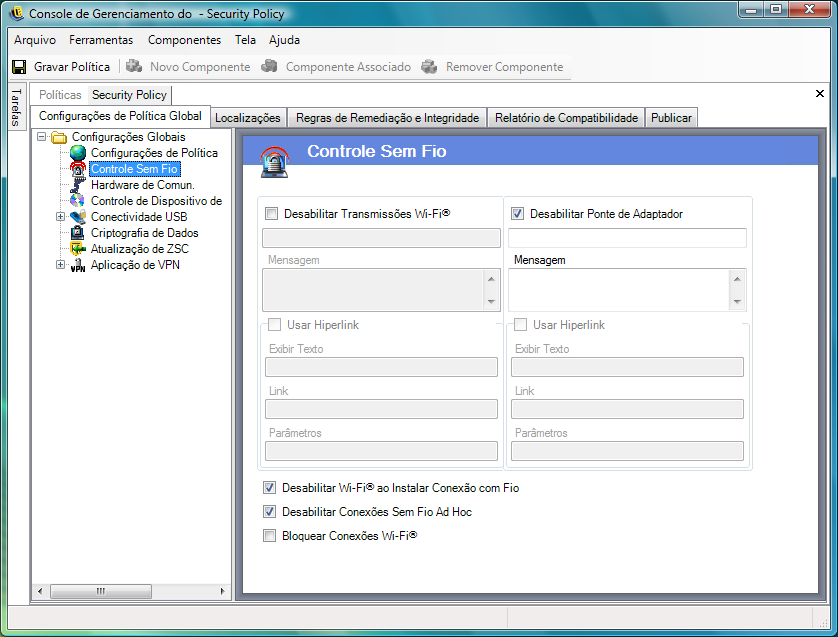

O Controle Sem Fio define globalmente os parâmetros de conectividade do adaptador para proteger o ponto de extremidade e a rede. Para acessar esse controle, clique na guia e, em seguida, clique no ícone na árvore de política à esquerda.

As configurações de controle sem fio incluem o seguinte:

-

Desabilitar Transmissões Wi-Fi: Desabilita globalmente todos os adaptadores Wi-Fi, o que inclui o silenciamento completo de um rádio Wi-Fi interno.

Você pode optar por exibir uma mensagem personalizada para o usuário e um hiperlink quando o usuário tentar ativar uma conexão Wi-Fi. Consulte Mensagens Personalizadas para o Usuário para obter mais informações.

-

Desabilitar Ponte de Adaptador: Desabilita globalmente a funcionalidade de ponte de rede incluída no Windows* XP, que permite que o usuário interligue vários adaptadores e atue como um hub na rede.

Você pode optar por exibir uma mensagem personalizada para o usuário e um hiperlink quando o usuário tentar ativar uma conexão Wi-Fi. Consulte Mensagens Personalizadas para o Usuário para obter mais informações.

-

Desabilitar Wi-Fi Quando Conectado: Desabilita globalmente todos os adaptadores Wi-Fi quando o usuário usa uma conexão com fio (LAN pela NIC).

-

Desabilitar Redes AdHoc: Desabilita globalmente toda conectividade ad hoc, o que faz com que a conectividade Wi-Fi seja aplicada em uma rede (por exemplo, por um ponto de acesso) e restringe todas as redes não-hierárquicas desse tipo.

-

Bloquear Conexões Wi-Fi: Bloqueia globalmente as conexões Wi-Fi sem silenciar o rádio Wi-Fi. Use essa configuração quando desejar desabilitar conexões Wi-Fi, mas quiser usar pontos de acesso para a detecção de local. Consulte Seção 2.2.2, Localizações para obter mais informações.

Hardware de Comunicação

As configurações de hardwares de comunicação controlam, por localização, que tipos de hardware podem se conectar nesse ambiente de rede.

NOTA:Você pode definir os controles de hardware de comunicação globalmente na guia ou pode defini-los para localizações individuais na guia .

Para definir os controles de hardware de comunicação globalmente, clique na guia , expanda na árvore e clique em .

Para definir os controles de hardware de comunicação para uma localização específica, clique na guia , expanda a localização desejada na árvore e clique em . Para obter mais informações sobre a definição de configurações de hardware de comunicação para uma localização específica, consulte Hardware de Comunicação.

Determine se deseja habilitar ou desabilitar a configuração global de cada dispositivo de hardware de comunicação listado:

-

1394 (FireWire): Controla a porta de acesso do FireWire* no ponto de extremidade.

-

IrDA: Controla a porta de acesso de infravermelho no ponto de extremidade.

-

Bluetooth: Controla a porta de acesso do Bluetooth* no ponto de extremidade.

-

Serial/Paralela: Controla o acesso a portas seriais e paralelas no ponto de extremidade.

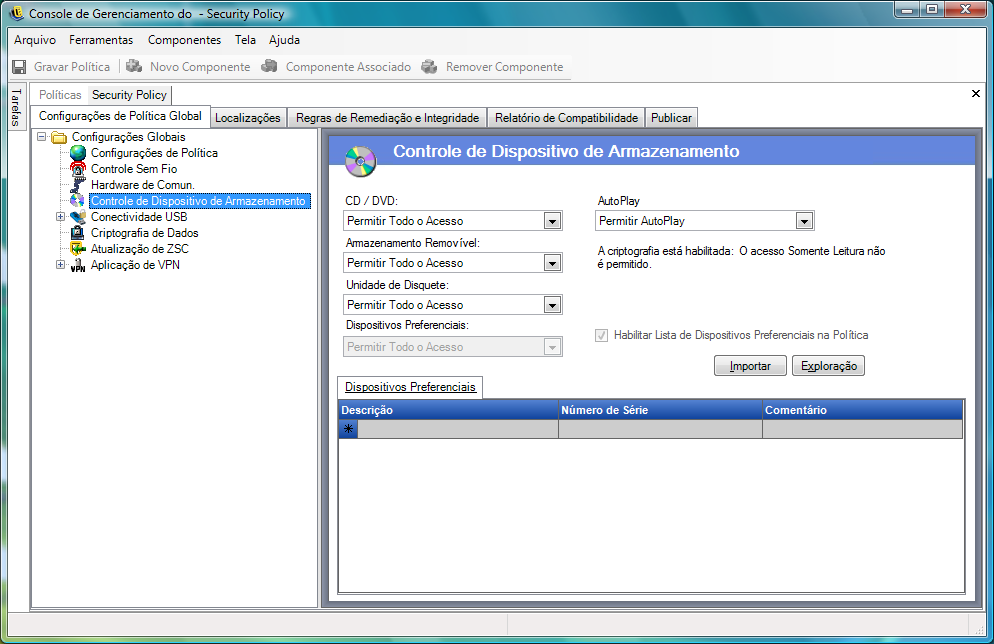

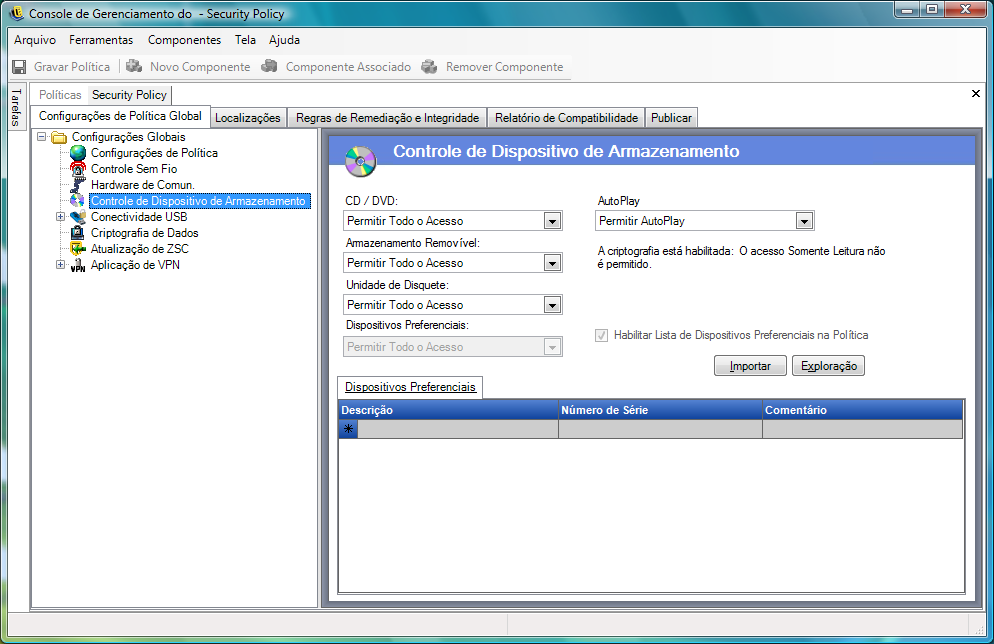

Controle de Dispositivo de Armazenamento

Os controles de dispositivo de armazenamento definem as configurações de dispositivo de armazenamento padrão da política. Isso inclui especificar se os dispositivos externos de armazenamento de arquivos terão permissão para ler ou gravar arquivos, funcionarão no estado apenas leitura ou poderão ser completamente desabilitados. Quando desabilitados, esses dispositivos não podem recuperar dados do ponto de extremidade. No entanto, o disco rígido e todas as unidades de rede permanecem acessíveis e operacionais.

O Controle de Dispositivo de Armazenamento do ZENworks Endpoint Security Management não é permitido quando a Solução de Criptografia de Armazenamento está ativada.

NOTA:Você pode definir os controles de dispositivo de armazenamento globalmente na guia ou pode defini-los para localizações individuais na guia .

Para definir os controles de dispositivo de armazenamento globalmente, clique na guia , expanda na árvore e clique em .

Para definir os controles de dispositivo de armazenamento para uma localização específica, clique na guia , expanda a localização desejada na árvore e clique em . Para obter mais informações, consulte Hardware de Comunicação.

Controle de Dispositivo de Armazenamento é dividido nas seguintes categorias:

-

CD/DVD: Controla todos os dispositivos listados em do Gerenciador de Dispositivos do Windows.

-

Armazenamento Removível: Controla todos os dispositivos registrados como dispositivos de armazenamento removíveis em do Gerenciador de Dispositivos do Windows.

-

Unidade de Disquete: Controla todos os dispositivos listados em do Gerenciador de Dispositivos do Windows.

-

Dispositivos Preferidos: Permite apenas os dispositivos de armazenamento removíveis listados na janela Controle de Dispositivo de Armazenamento. Todos os outros dispositivos registrados como dispositivos de armazenamento removíveis não são permitidos.

Dispositivos de armazenamento fixo (unidades de disco rígido) e unidades de rede (quando disponíveis) são sempre permitidos.

Para definir o padrão de política dos dispositivos de armazenamento, selecione nas listas suspensas a configuração global para ambos os tipos:

-

Habilitar: O tipo de dispositivo é permitido por padrão.

-

Desabilitar: O tipo de dispositivo não é permitido. Quando tentam acessar arquivos em um dispositivo de armazenamento definido, os usuários recebem uma mensagem de erro do sistema operacional ou do aplicativo que tenta acessar o dispositivo de armazenamento local, indicando que a ação falhou

-

Apenas Leitura: O tipo de dispositivo é definido como Apenas Leitura. Quando tentam gravar no dispositivo, os usuários recebem uma mensagem de erro do sistema operacional ou do aplicativo que tenta acessar o dispositivo de armazenamento local, indicando que a ação falhou

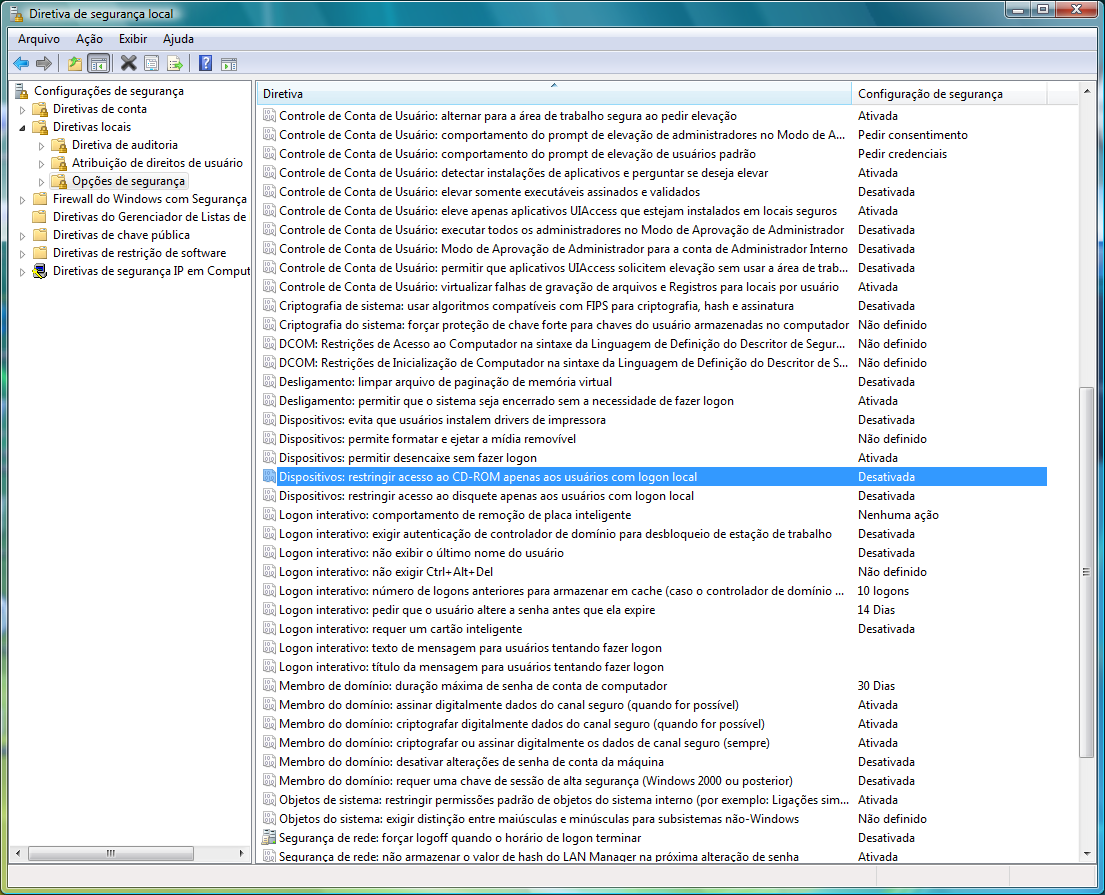

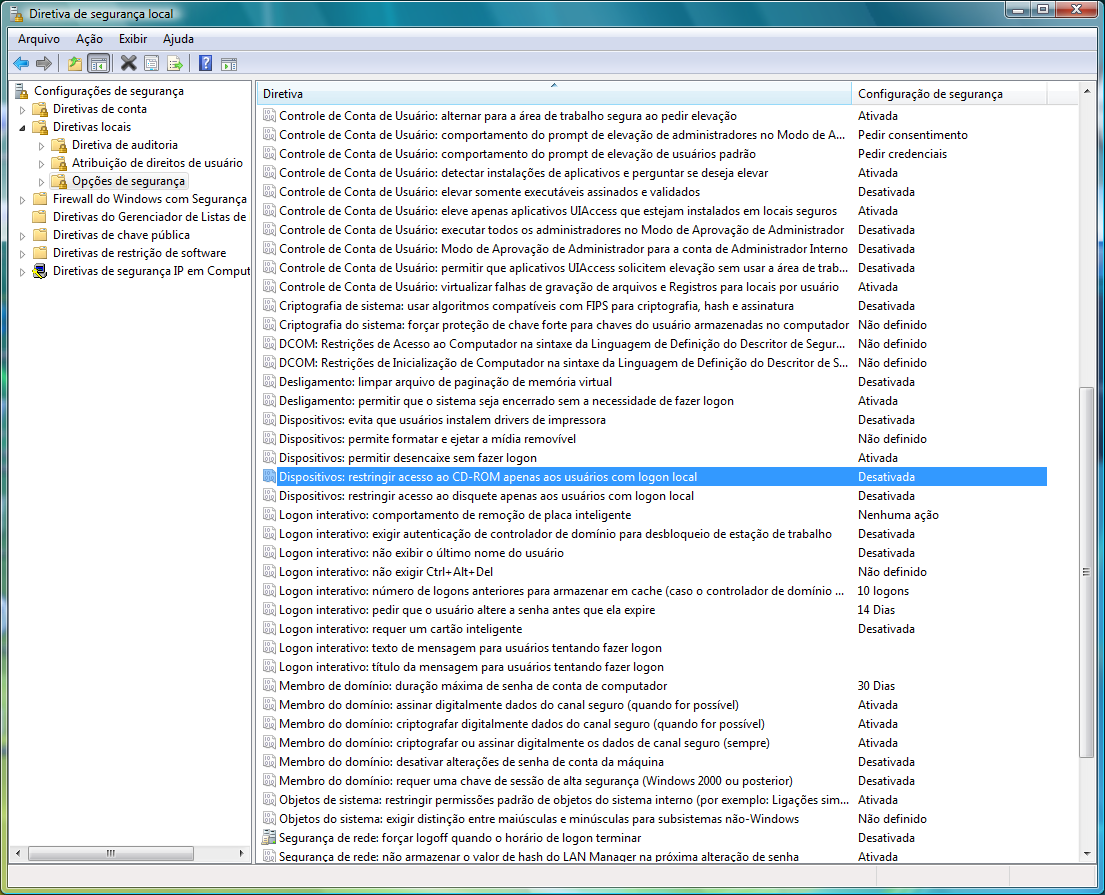

NOTA:Se desejar desabilitar unidades de CD-ROM ou unidades de disquete em um grupo de pontos de extremidade ou se desejar definir essas unidades como Apenas Leitura, verifique se as opções e estão definidas como Desabilitado nas Configurações de Segurança Local (passadas por um objeto Política do grupo de serviços de diretório). Para verificar isso, abra o objeto Política de Grupo ou a opção Ferramentas Administrativas em uma máquina. Examine Configurações de Segurança Local - Opções de Segurança e verifique se ambos os dispositivos estão desabilitados. Desativado é o padrão.

As seções a seguir contêm mais informações:

Dispositivos Preferidos

É possível adicionar Dispositivos de Armazenamento Removíveis Preferidos a uma lista permitindo apenas o acesso aos dispositivos autorizados quando a configuração global é usada em um local. Os dispositivos adicionados à lista devem ter um número de série.

Para listar os dispositivos preferidos:

-

Insira o dispositivo na porta USB da máquina em que o Console de Gerenciamento está instalado.

-

Quando o dispositivo estiver pronto, clique no botão . Se o dispositivo tiver um número de série, sua descrição e seu número de série serão exibidos na lista.

-

Selecione uma configuração na lista suspensa (a configuração não se aplica a essa política):

-

Habilitado: Os dispositivos da lista de preferidos recebem autorização total para leitura/gravação; todos os outros dispositivos USB e de armazenamento externos são desabilitados.

-

Apenas Leitura: Os dispositivos da lista de preferidos recebem autorização apenas leitura; todos os outros dispositivos USB e de armazenamento externos são desabilitados.

-

Repita essa etapas para cada dispositivo permitido na política. A mesma configuração será aplicada a todos os dispositivos.

NOTA:As configurações de Controle de Dispositivo de Armazenamento baseadas em localização anulam as configurações globais. Por exemplo, você pode definir que todos os dispositivos de armazenamento externos sejam permitidos no local de trabalho e que apenas o padrão global seja permitido nas outras localizações, limitando os usuários aos dispositivos presentes na lista de preferidos.

Importando listas de dispositivos

O aplicativo Scanner da Unidade USB da Novell gera uma lista de dispositivos e dos respectivos números de série (Seção 1.11, Scanner da Unidade USB). Para importar essa lista, clique em e navegue até ela. A lista preenche os campos e .

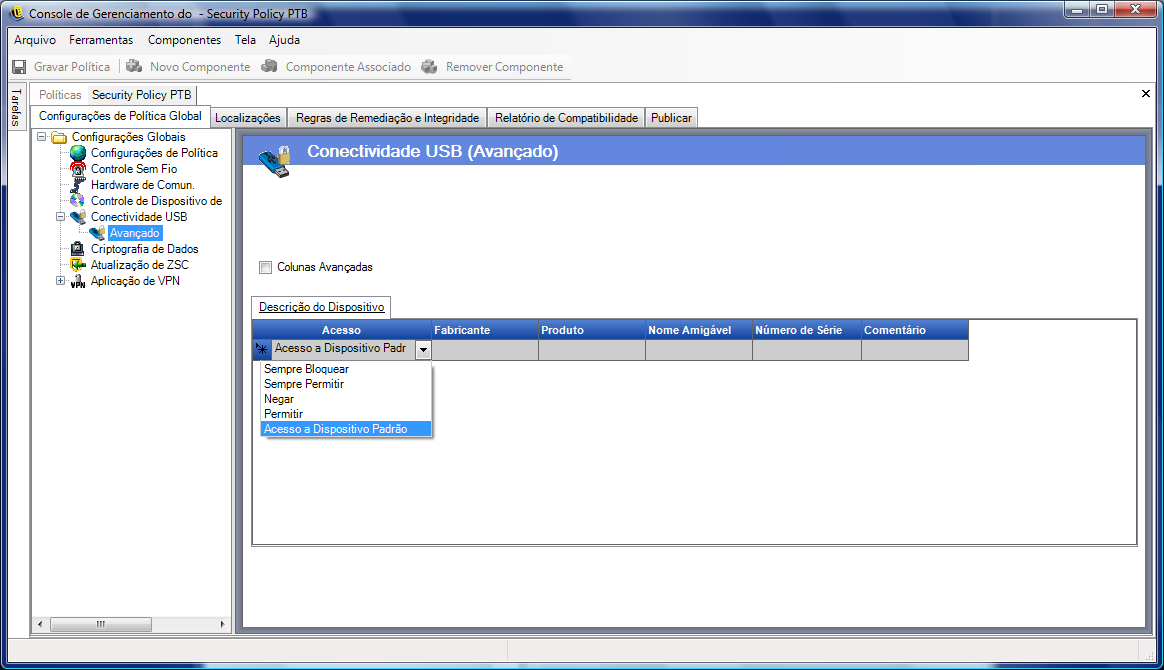

Conectividade USB

Todos os dispositivos que se conectam por meio do barramento USB podem ser permitidos ou negados pela política. Esses dispositivos podem ser explorados na política a partir do relatório de inventário de Dispositivos USB. Também é possível explorar todos os dispositivos conectados à máquina no momento. Esses dispositivos podem ser filtrados por fabricante, nome do produto, número de série, tipo, etc. Para fins de suporte, o administrador pode configurar a política para aceitar um conjunto de dispositivos por tipo de fabricante (por exemplo, todos os dispositivos HP são permitidos) ou por tipo de produto (por exemplo, todos os dispositivos USB de interface com o usuário, como mouse e teclado, são permitidos). Além disso, dispositivos individuais podem ser permitidos para impedir que dispositivos sem suporte sejam inseridos na rede (por exemplo, nenhuma impressora é permitida, exceto esta).

Para acessar esse controle, clique na guia e, em seguida, clique em na árvore de política à esquerda.

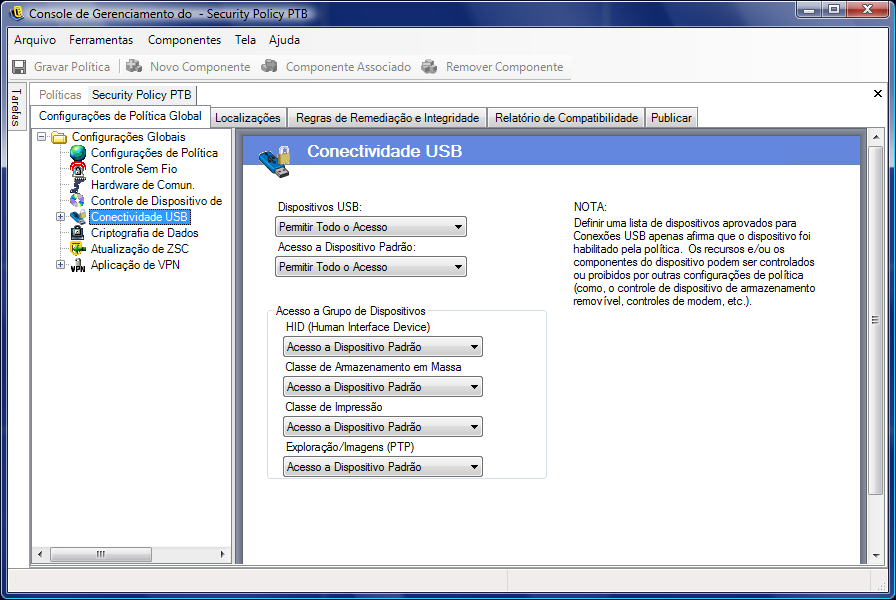

Figura 2-1 Página Conectividade USB.

Primeiramente, o acesso é avaliado com base na ativação ou na desativação do barramento. Isso é determinado pela configuração . Se a configuração estiver definida como , o dispositivo será desabilitado e a avaliação, interrompida. Se a configuração estiver definida como , o cliente continuará a avaliação e procurará por correspondências de filtro. Como acontece com muitos outros campos do Console de Gerenciamento do ZENworks, quando for definido em uma localização, o valor de também poderá ser definido para , e o valor global desse campo será usado.

O cliente reúne os filtros aplicados a partir da política, com base na localização e nas configurações globais. Em seguida, o cliente agrupa os filtros com base no acesso aos seguintes grupos:

-

Sempre Bloquear: Sempre bloquear o dispositivo. Essa configuração não pode ser anulada.

-

Sempre Permitir: Sempre permitir acesso, a menos que o dispositivo corresponda a um filtro .

-

Bloquear: Bloquear acesso, a menos que o dispositivo corresponda a um filtro .

-

Permitir: Permitir acesso, a menos que o dispositivo corresponda a um filtro ou .

-

Acesso Padrão de Dispositivo: Forneça ao dispositivo o mesmo nível de acesso de , caso nenhuma outra correspondência seja encontrada.

Os dispositivos são avaliados em relação a cada grupo na ordem mencionada acima (primeiramente o grupo ; em seguida, o grupo ; e assim por diante). Quando um dispositivo corresponde a pelo menos um filtro de um grupo, o acesso a ele é definido de acordo com o nível e as interrupções de avaliação equivalentes. Se o dispositivo for avaliado em relação a todos os filtros e nenhuma correspondência for encontrada, o nível será aplicado.

O Acesso de Dispositivo definido na área é levado em consideração juntamente com todos os outros filtros usados na localização. Para isso, são gerados filtros correspondentes para cada agrupamento quando a política é publicada para o cliente. Estes são os filtros:

Avançado

Na maior parte das situações, os quatro grupos de dispositivos listados na página Conectividade USB (Dispositivo de Interface com o Usuário, Classe do Armazenamento em Massa, Classe da Impressão e Exploração/Criação de Imagens) são suficientes para permitir ou negar acesso à maioria dos dispositivos USB. Se houver algum dispositivo que não possa ser registrado em um desses grupos, você poderá definir configurações na página Avançado de Conectividade USB. Você também poderá usar as configurações da página Avançado para fornecer acesso de lista de permissões a determinados dispositivos, mesmo que o acesso possa ser negado devido às configurações contidas na página Conectividade USB.

Para acessar as opções da página Avançado de Conectividade USB, na árvore , clique no sinal de adição ao lado de e, em seguida, clique em . Você pode usar o relatório de auditoria do Dispositivo USB como modo de obter todas as informações que possam ser usadas na página Avançado de Controle de Conectividade USB.

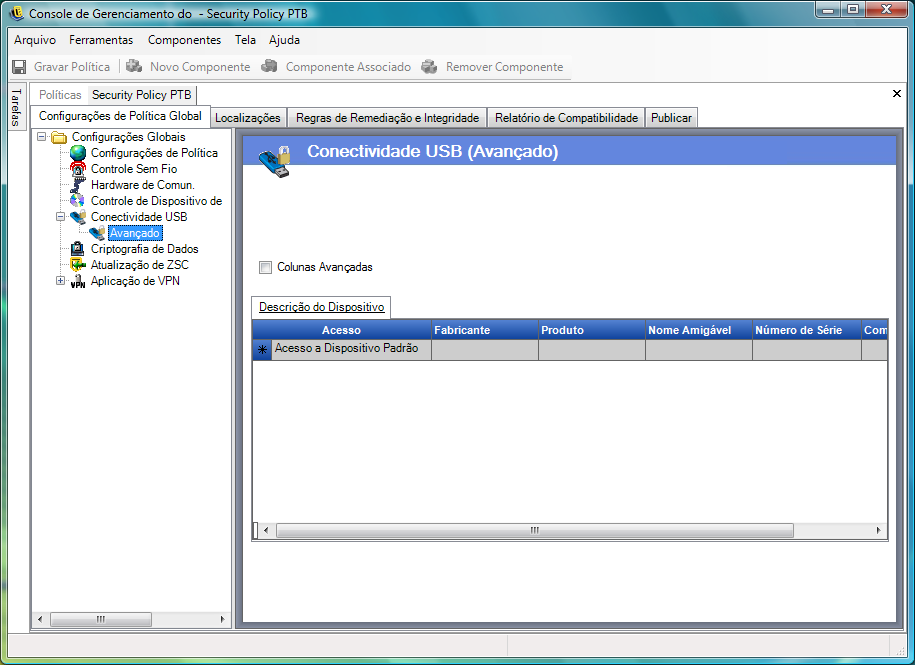

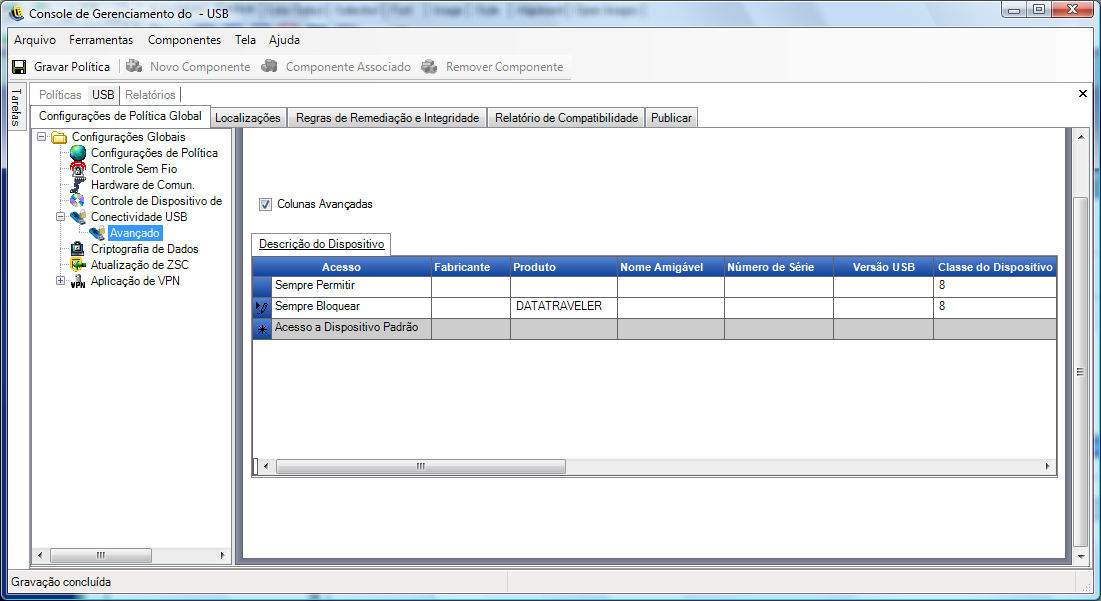

Figura 2-2 Página Avançado de Conectividade USB.

As colunas padrão incluem o seguinte:

-

Acesso: Passe o mouse sobre e especifique um nível de aceso:

-

Sempre Bloquear: Sempre bloquear o dispositivo. Essa configuração não pode ser anulada.

-

Sempre Permitir: Sempre permitir acesso, a menos que o dispositivo corresponda a um filtro .

-

Bloquear: Bloquear acesso, a menos que o dispositivo corresponda a um filtro .

-

Permitir: Permitir acesso, a menos que o dispositivo corresponda a um filtro ou .

-

Acesso Padrão de Dispositivo: Forneça ao dispositivo o mesmo nível de acesso de , caso nenhuma outra correspondência seja encontrada.

-

-

Fabricante: Clique na coluna e digite o nome do fabricante a ser incluído no filtro (Canon, por exemplo).

-

Produto: Clique na coluna e digite o nome do produto a ser incluído no filtro.

-

Nome Amigável: Clique na coluna e digite o nome amigável do dispositivo a ser incluído no filtro.

-

Número de Série: Clique na coluna e digite o número de série do dispositivo a ser incluído no filtro.

-

Comentário: Clique na coluna e digite o comentário a ser incluído no filtro (Canon, por exemplo).

Clique na caixa para adicionar as seguintes colunas: , e .

Os dispositivos disponibilizam um conjunto de atributos para o OS. O cliente cria correspondência para esses atributos nos campos exigidos pelo filtro. Para terem correspondência, todos os campos do filtro devem coincidir com um atributo fornecido pelo dispositivo. Se o dispositivo não fornecer um atributo ou um campo exigido pelo filtro, o filtro não encontrará correspondência.

Por exemplo, suponha que um dispositivo forneça os seguintes atributos: Fabricante: Acme, Classe: 8 e Número de Série: "1234".

O filtro: Classe == 8 corresponderá a esse dispositivo. O filtro: Produto == "Acme" não corresponderá, pois o dispositivo não forneceu um atributo Produto ao OS.

Os seguintes campos têm correspondências de sub-strings: Fabricante, Produto e Nome Amigável. Todos os outros campos têm correspondências exatas.

O campo Número de Série (NS) USB só será exclusivo se considerado quando os seguintes campos forem especificados junto com o NS: Versão USB, ID do Fornecedor, ID do Produto e Dispositivo BCD.

Estes são os valores atuais válidos da versão USB (em decimais): 512 - USB 2,0; 272 - USB 1,1; 256 - USB 1,0.

As seções a seguir contêm mais informações:

Adicionando dispositivos manualmente

O seguinte método permite que você preencha a lista a fim de permitir ou negar conectividade USB aos dispositivos:

Para adicionar um dispositivo manualmente:

-

Insira o dispositivo na porta USB da máquina em que o Console de Gerenciamento está instalado.

-

Quando o dispositivo estiver pronto, clique no botão . Se o dispositivo tiver um número de série, a Descrição e o Número de Série serão exibidos na lista.

-

Selecione uma configuração na lista suspensa (a configuração não se aplica a essa política):

-

Habilitar: Os dispositivos da lista de preferidos recebem autorização completa de leitura/gravação; todos os outros dispositivos USB e de armazenamento externo são desabilitados

-

Apenas Leitura: Os dispositivos da lista de preferidos recebem autorização apenas leitura; todos os outros dispositivos USB e de armazenamento externo são desabilitados

-

Repita essas etapas para cada dispositivo permitido na política. A mesma configuração será aplicada a todos os dispositivos.

Colocando um dispositivo na lista de permissões ou na lista negra com base no tipo de produto

A seção a seguir descreve como colocar um dispositivo USB na lista de permissões ou na lista negra com base em seu tipo de produto.

NOTA:O procedimento descrito a seguir é um exemplo de como você poderá encontrar o tipo de produto do seu dispositivo USB de armazenamento removível. Dependendo das informações fornecidas pelo fabricante do dispositivo, o procedimento pode não funcionar. Você pode usar o relatório de auditoria do Dispositivo USB como modo de obter todas as informações que possam ser usadas na página Avançado de Controle de Conectividade USB.

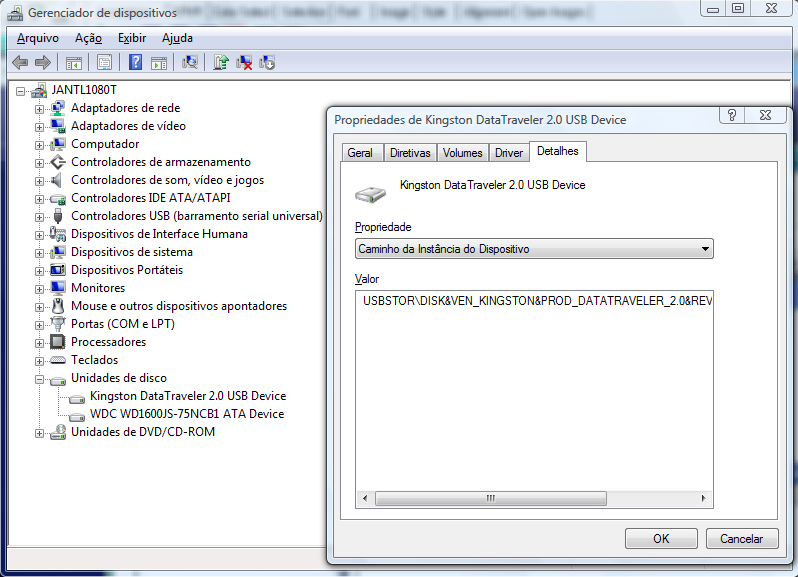

Para determinar o tipo de produto de um dispositivo USB de armazenamento removível:

-

No Console de Gerenciamento de um computador com o Microsoft Windows, clique em .

-

Clique no sinal de adição ao lado de para expandir a árvore.

-

Clique o botão direito do mouse no dispositivo USB e, em seguida, clique em para exibir a caixa de diálogo Propriedades do dispositivo.

-

Clique na guia e selecione na lista suspensa.

O tipo de produto é listado após &PROD na Identificação de Instância de Dispositivo. No exemplo a seguir, DATATRAVELER é o tipo de produto.

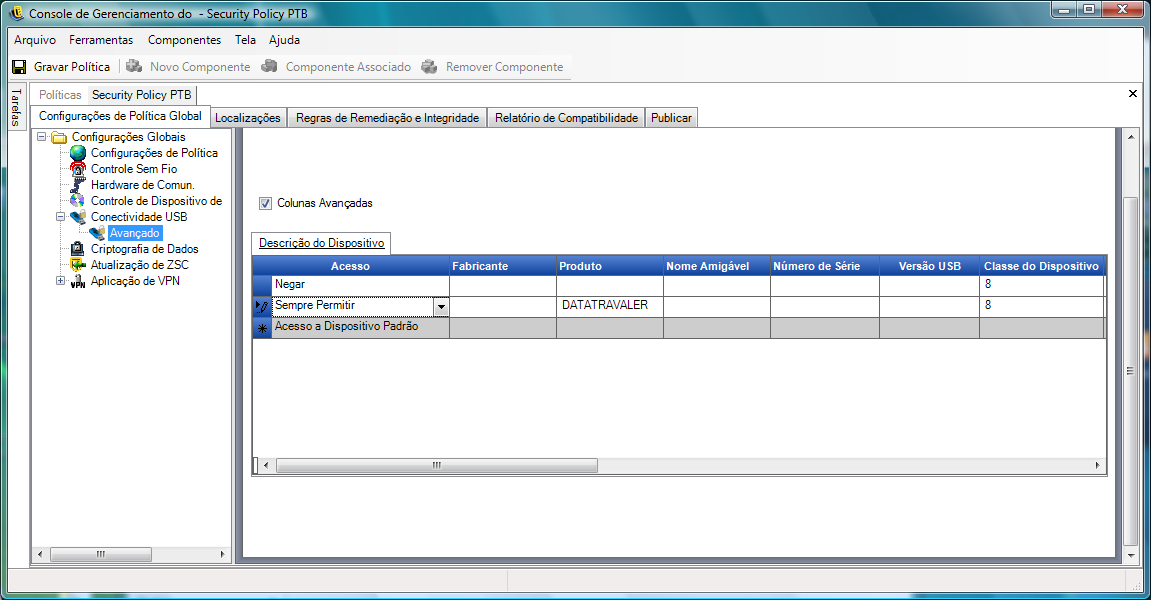

Colocando um dispositivo USB na lista de permissões: Mantenha as configurações padrão da página Conectividade USB. Na página Avançada, crie duas linhas. Na primeira linha, especifique na coluna e 8 na coluna (se não estiver disponível, marque a caixa de seleção ). Na segunda linha, especifique na coluna , o tipo de produto (DATATRAVELER, neste exemplo) na coluna e 8 na coluna .

A página Conectividade USB (Avançada) deve ter a seguinte aparência:

Agora, o dispositivo USB DATATRAVELER está na lista de permissões, o que significa que o ZENworks Endpoint Security Management concedeu acesso a ele e negou acesso a todos os outros dispositivos USB de armazenamento removível.

Colocando um dispositivo USB na lista negra: Mantenha as configurações padrão da página Conectividade USB. Na página Avançada, crie duas linhas. Na primeira linha, especifique na coluna e 8 na coluna (se não estiver disponível, marque a caixa de seleção ). Na segunda linha, especifique na coluna , o tipo de produto (DATATRAVELER, neste exemplo) na coluna e 8 na coluna .

A página Conectividade USB (Avançada) deve ter a seguinte aparência:

Agora, o dispositivo USB DATATRAVELER está na lista negra, o que significa que o ZENworks Endpoint Security Management negou acesso a ele e concedeu acesso a todos os outros dispositivos USB de armazenamento removível.

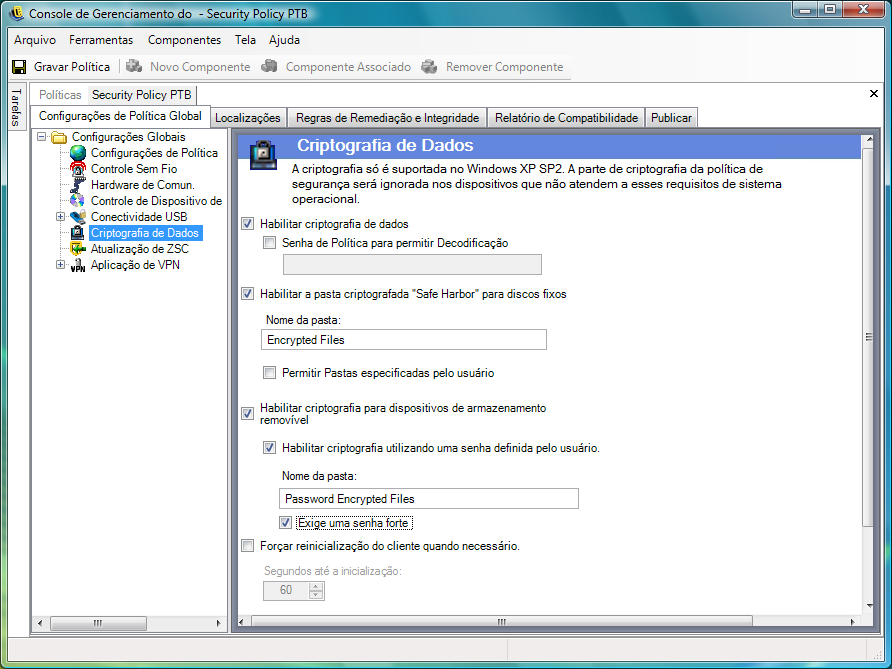

Criptografia de Dados

A Criptografia de Dados determina se a criptografia de arquivos será aplicada no ponto de extremidade e o tipo de criptografia que estará disponível. Você pode criptografar os dados para permitir compartilhamento de arquivos (com proteção de senha) ou pode definir que os dados criptografados sejam lidos somente em computadores que executem a Solução de Criptografia de Armazenamento do ZENworks.

NOTA:A criptografia só é suportada no Windows XP SP2. A parte de criptografia da política de segurança é ignorada em dispositivos que não atendem a esse requisito de sistema operacional.

O Controle de Dispositivo de Armazenamento do ZENworks Endpoint Security Management não é permitido quando a Solução de Criptografia de Armazenamento do ZENworks está ativada.

Para acessar esse controle, clique na guia e, em seguida, clique em na árvore de política à esquerda.

Para ativar os controles individuais, clique na caixa de seleção .

NOTA:As chaves criptográficas são distribuídas em todas as máquinas que recebem políticas do Serviço de Distribuição de Políticas, quer a criptografia de dados esteja ativada ou não. No entanto, esse controle instrui o ZENworks Security Client a ativar os drivers de criptografia para que os usuários possam ler arquivos enviados sem precisar do Utilitário de Decodificação de Arquivos. Consulte Seção 1.9, Utilizando o Utilitário de Decodificação de Arquivos do ZENworks para obter mais detalhes.

Determine quais níveis de criptografia são permitidos por essa política:

-

Senha de política para permitir decodificação: Especifique uma senha a ser inserida por todos os usuários que estiverem utilizando a política antes da decodificação de qualquer arquivo criptografado armazenado nas pastas Safe Harbor.

Essa configuração é opcional. Deixe-a em branco se não desejar exigir senha.

-

Habilitar a pasta criptografada “Safe Harbor” para os discos fixos (volume que não é do sistema): Gera uma pasta chamada Arquivos Protegidos por Criptografia na raiz dos volumes que não são do sistema no ponto de extremidade. Todos os arquivos colocados nessa pasta são criptografados e gerenciados pelo ZENworks Security Client. Os dados colocados nessa pasta são criptografados automaticamente e só podem ser acessados por usuários autorizados nessa máquina.

Para mudar o nome da pasta, clique no campo , selecione o texto atual e especifique o nome desejado.

-

Criptografar pasta “Meus Documentos” do usuário: Marque essa caixa para definir a pasta Meus Documentos do usuário como uma pasta criptografada (complementando a pasta Safe Harbor). Só se aplica à pasta Meus Documentos local.

-

Permitir pastas especificadas do usuário (volume que não é do sistema): Marque essa caixa para permitir que os usuários selecionem as pastas do computador que deverão ser criptografadas. Só se aplica aos usuários locais; unidades de rede ou dispositivos de armazenamento removíveis não podem ser criptografados.

AVISO:Antes de desabilitar a criptografia de dados, verifique se todos os dados armazenados nessas pastas foram extraídos pelo usuário e armazenados em outro local.

-

-

Habilitar criptografia para dispositivos de armazenamento removível: Todos os dados gravados em dispositivos de armazenamento removíveis a partir de um ponto de extremidade protegido por essa política são criptografados. Os usuários que têm essa política em suas máquinas podem ler os dados; portanto, é possível realizar o compartilhamento de arquivos por meio de dispositivos de armazenamento removíveis em um grupo de políticas. Os usuários fora desse grupo de políticas não podem ler os arquivos criptografados na unidade e só podem acessar arquivos contidos na pasta Arquivos Compartilhados (se ativada) com uma senha fornecida.

-

Habilitar criptografia por meio de uma senha definida pelo usuário: Essa configuração permite que o usuário armazene arquivos da pasta Arquivos Compartilhados no dispositivo de armazenamento removível (a pasta é gerada automaticamente quando a configuração é aplicada). O usuário poderá especificar uma senha quando forem adicionados arquivos a essa pasta, que será usada pelos usuários que não estão no grupo de políticas atual para extrair os arquivos.

Para mudar o nome da pasta, clique no campo , selecione o texto atual e especifique o nome desejado.

-

Exigir senha forte: Essa configuração força o usuário a definir uma senha forte para a Pasta de Arquivos Compartilhados. Uma senha forte deve ter:

-

sete caracteres ou mais

-

pelo menos um caractere de cada um destes quatro tipos:

-

letras maiúsculas de A a Z

-

letras minúsculas de A a Z

-

números de 0 a 9

-

pelo menos um caractere especial ~!@#$%^&*()+{}[]:;<>?,./

-

Por exemplo: y9G@wb?

-

AVISO:Antes de desabilitar a criptografia de dados, verifique se todos os dados reunidos em dispositivos de armazenamento removível foram extraídos pelo usuário e armazenados em outro local.

-

-

Forçar reinicialização do cliente quando necessário: Quando adicionada a uma política, a criptografia só se torna ativa quando o ponto de extremidade é reinicializado. Essa configuração força a reinicialização necessária exibindo um temporizador regressivo, que avisa que a máquina será reinicializada dentro do número de segundos especificado. O usuário tem esse tempo para gravar o trabalho antes que a máquina seja reinicializada.

Reinicializações são necessárias quando a criptografia for ativada pela primeira vez em uma política e quando a unidade "Safe Harbor" ou a criptografia de armazenamento removível for ativada (caso seja ativada separadamente da ativação de criptografia). Por exemplo, quando uma política de criptografia é aplicada pela primeira vez, duas reinicializações são necessárias: uma para inicializar os drivers e outra para colocar safe harbors na criptografia. Se safe harbors adicionais forem selecionados subseqüentemente após a aplicação da política, apenas uma reinicialização será necessária para colocar safe harbor na política.

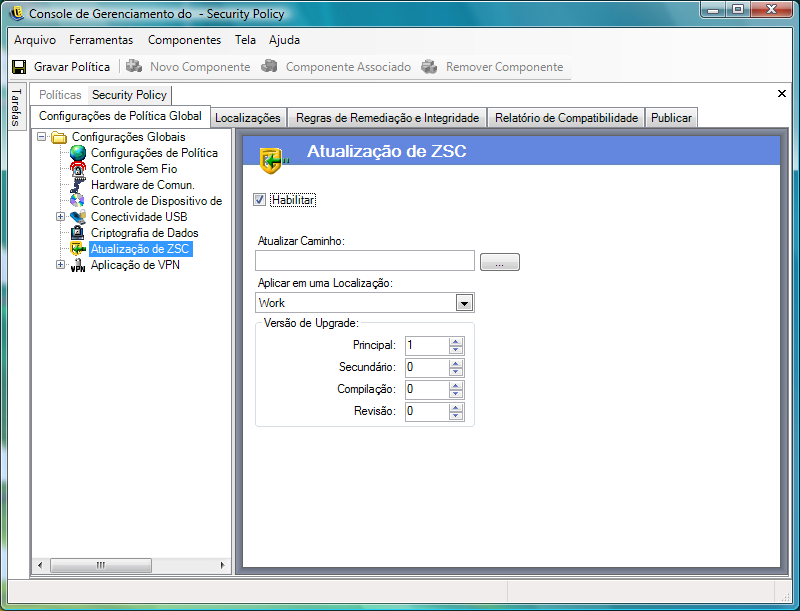

Atualização do ZSC

Patches para consertar pequenos defeitos no ZENworks Security Client são disponibilizados com as atualizações periódicas do ZENworks Endpoint Security Management. Em vez de fornecer um novo instalador, que precisa ser distribuído por MSI a todos os pontos de extremidade, a Atualização do ZENworks Security Client permite que o administrador dedique uma zona da rede que distribuirá patches de atualização a usuários finais quando eles se associarem a esse ambiente de rede.

Para acessar esse controle, clique na guia e, em seguida, clique em na árvore de política à esquerda.

Para permitir a distribuição simples e segura desses patches para todos os usuários do ZENworks Security Client:

-

Marque para ativar a tela e a regra.

-

Especifique o local onde o ZENworks Security Client deverá procurar as atualizações.

Devido às recomendações na etapa seguinte, o local associado ao ambiente da empresa (por exemplo, o local Trabalho) é o candidato recomendado.

-

Especifique o URI em que o patch foi armazenado.

Ele precisa apontar para o arquivo de patch, que pode ser o arquivo setup.exe para o ZENworks Security Client ou um arquivo MSI criado com base no arquivo .exe. Por motivos de segurança, é recomendável que esses arquivos sejam armazenados em um servidor seguro por trás do firewall corporativo.

-

Especifique as informações de versão desse arquivo nos campos fornecidos.

Para encontrar as informações de versão, instale o ZENworks Security Client e abra a caixa de diálogo Sobre (consulte o Guia de Instalação do ZENworks Endpoint Security Management para obter detalhes). O número de versão do STEngine.exe é o número de versão a ser usado nos campos.

Cada vez que o usuário entra no local designado, o ZENworks Security Client verifica se há uma atualização no URI que corresponda a esse número de versão. Se houver uma atualização disponível, o ZENworks Security Client fará download dessa versão e a instalará.

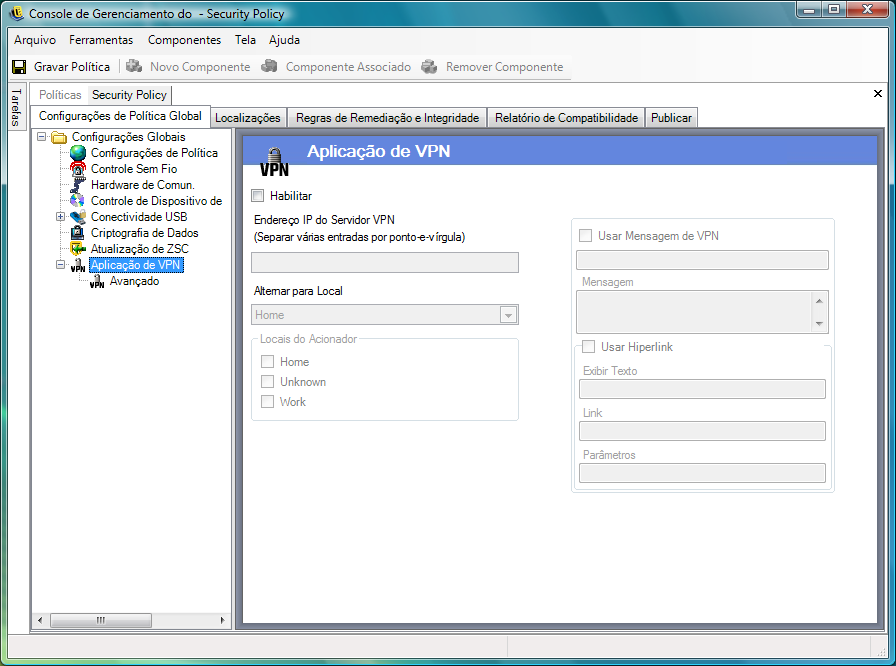

Aplicação de VPN

Essa regra força o uso de um SSL ou de uma VPN (Virtual Private Network) baseada no cliente. Geralmente, essa regra é aplicada em pontos ativos sem fio, permitindo que o usuário se associe e se conecte à rede pública. Nesse momento, a regra tenta estabelecer a conexão VPN e, em seguida, alterna o usuário para uma configuração de firewall e localização definida. Todos os parâmetros ficam a critério do administrador. Todos os parâmetros anulam as configurações de políticas existentes. O componente Aplicação de VPN exige que o usuário seja conectado a uma rede antes da inicialização.

NOTA:Esse recurso só está disponível na instalação do ZENworks Endpoint Security Management e não pode ser usado para políticas de segurança UWS.

Para acessar esse controle, clique na guia e, em seguida, clique em na árvore de política à esquerda.

Para usar a regra Aplicação de VPN, é preciso que existam pelo menos duas localizações.

Para adicionar a imposição de VPN a uma política de segurança nova ou existente:

-

Selecione para ativar a tela e a regra.

-

Especifique os endereços IP do servidor VPN no campo fornecido. Se forem especificados vários endereços, separe-os com ponto-e-vírgula (por exemplo: 10.64.123.5;66.744.82.36).

-

Na lista suspensa, selecione .

É a localização para onde o ZENworks Security Client é alternado quando a VPN é ativada. Essa localização deve conter algumas restrições e deve usar apenas uma única configuração de firewall restritiva como padrão.

A configuração de firewall , que fecha todas as portas TCP/UDP, é recomendável para a aplicação de VPN estrita. Essa configuração bloqueia as redes não autorizadas e o endereço IP da VPN atua como ACL para o servidor VPN e habilita a conectividade de rede.

-

Selecione as localizações acionadoras em que a regra de aplicação de VPN será usada. Para aplicação de VPN estrita, a localização padrão Desconhecida deve ser usada para essa política. Depois da autenticação da rede, a regra de VPN é ativada e alternada para a Localização para Alternação designada.

NOTA:A alternação de localização ocorre antes da conexão VPN e depois da autenticação da rede.

-

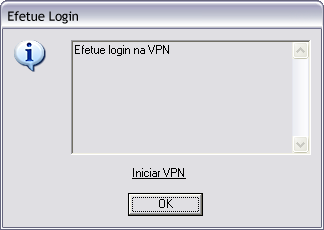

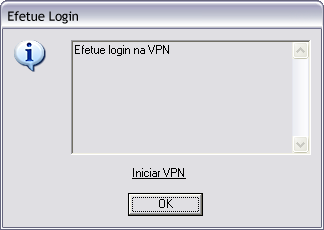

Forneça uma mensagem personalizada para o usuário a ser exibida quando a VPN for autenticada na rede. Para VPNs não-cliente, isso deve ser o suficiente.

Para VPNs com um cliente, inclua um hiperlink que aponte para o cliente VPN.

Exemplo: C:\Arquivos de Programas\Cisco Systems\VPN Client\ipsecdialer.exe

Esse link inicia o aplicativo, mas o usuário ainda precisa efetuar login. Um switch pode ser inserido no campo , ou um arquivo de lote, e não o executável do cliente, pode ser criado e apontado.

NOTA:Os clientes VPN que geram adaptadores virtuais (por exemplo, Cisco Systems* VPN Client 4.0) exibem a mensagem A Política Foi Atualizada. A política não foi atualizada; o ZENworks Security Client está simplesmente comparando o adaptador virtual a quaisquer restrições de adaptadores na política atual.

As configurações de Imposição de VPN padrão descritas acima tornam a conectividade VPN uma opção. O usuário recebe permissão de se conectar à rede atual, quer inicie sua VPN ou não. Para conhecer aplicações mais estritas, consulte Configurações de VPN Avançadas.

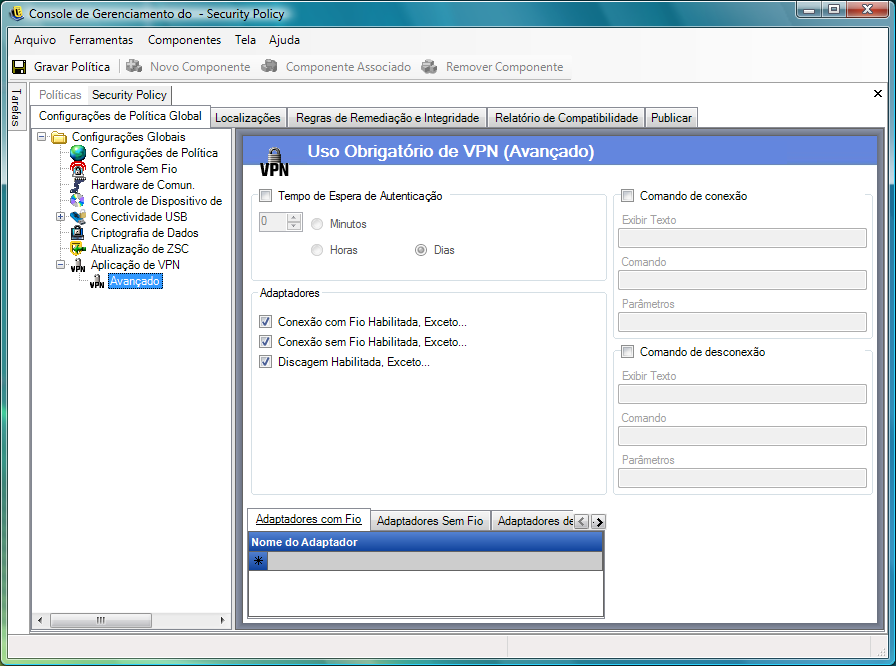

Configurações de VPN avançadas

Os controles avançados de VPN definem tempos de espera de autenticação para proteger contra falhas da VPN, conectar comandos para VPNs baseadas em cliente e usar controles de adaptador para controlar adaptadores que têm permissão de acesso à VPN.

Para acessar esse controle, clique na guia , clique no símbolo “+” ao lado de e, em seguida, clique em na árvore da política à esquerda.

É possível definir as seguintes configurações de aplicação de VPN avançada:

Tempo de Espera de Autenticação: Os administradores podem colocar o ponto de extremidade em uma configuração de firewall protegida (a configuração de firewall ) para impedir falhas na conectividade da VPN. O é o tempo que o ZENworks Security Client aguarda para obter autenticação para o servidor VPN. Esse parâmetro deve ser definido como um valor superior a 1 minuto para permitir a autenticação em conexões lentas.

Comandos Conectar/Desconectar: Quando você usa o temporizador de autenticação, os comandos e controlam a ativação da VPN baseada em cliente. Especifique o local do cliente VPN e os switches necessários nos campos . O comando Desconectar é opcional e é usado em clientes VPN que exigem que o usuário seja desconectado antes de efetuar logout da rede.

NOTA:Os clientes VPN que geram adaptadores virtuais (por exemplo, Cisco Systems VPN Client 4.0) exibem a mensagem A Política Foi Atualizada e podem sair temporariamente da localização atual. A política não foi atualizada; o ZENworks Security Client está simplesmente comparando o adaptador virtual a quaisquer restrições de adaptadores na política atual. Ao executar clientes VPN desse tipo, não utilize o hiperlink do comando Desconectar.

Adaptadores: Essa é basicamente uma política de adaptador resumida, específica da Aplicação de VPN.

Se um adaptador for selecionado (o que muda seu status para Habilitado, Exceto), ele (Sem Fio é específico do tipo de placa) será autorizado a ter conectividade com a VPN.

Os adaptadores contidos na lista de exceções não têm permissão para se conectar à VPN; todos os outros adaptadores desse tipo têm permissão de conectividade.

Se um adaptador não for selecionado (Habilitado, Exceto), apenas os adaptadores inseridos na lista de exceções terão permissão para se conectar à VPN. Todos os outros terão conectividade negada.

Esse controle pode ser usado para adaptadores incompatíveis com a VPN, por exemplo, ou adaptadores não suportados pelo departamento de TI.

Essa regra anula o conjunto de políticas de adaptador da localização para alternação.

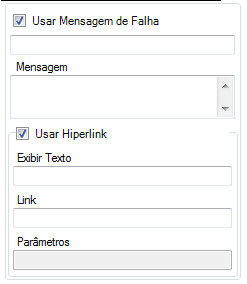

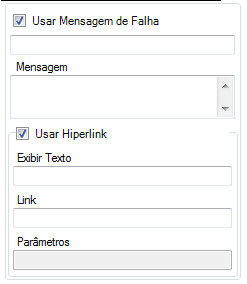

Mensagens Personalizadas para o Usuário

As mensagens personalizadas para o usuário permitem que o administrador do ZENworks Endpoint Security Management crie mensagens que respondam diretamente às perguntas da política de segurança quando o usuário encontra restrições de segurança aplicadas pela política. As mensagens personalizadas também podem fornecer instruções específicas aos usuários. Os controles de mensagens para o usuário estão disponíveis em diversos componentes da política.

Para criar uma mensagem personalizada para o usuário:

-

Especifique um título para a mensagem. Esse título é exibido na barra de título da caixa de mensagem.

-

Especifique a mensagem. A mensagem está limitada a 1.000 caracteres.

-

Se for necessário um hiperlink, marque a caixa e especifique as informações solicitadas.

NOTA:Mudar uma mensagem ou um hiperlink em um componente compartilhado, mudará essa mensagem ou esse hiperlink em todas as outras instâncias do componente. Use o comando para ver todas as outras políticas associadas ao componente.

Hiperlinks

Um administrador pode incorporar hiperlinks em Mensagens Personalizadas para o Usuário para ajudar a explicar políticas de segurança ou fornecer links para atualizações de software a fim de manter a conformidade com a integridade. Há hiperlinks disponíveis em diversos componentes de políticas. Um hiperlink de VPN pode ser criado para apontar para o executável do cliente VPN ou para um arquivo de lote que execute e conecte completamente o usuário à VPN (consulte Aplicação de VPN para obter mais detalhes).

Para criar um hiperlink:

-

Especifique um nome para o link. Esse nome será exibido abaixo da mensagem. Além disso, esse nome é necessário para hiperlinks de VPN avançada.

-

Especifique o hiperlink.

-

Especifique os switches ou outros parâmetros do link.

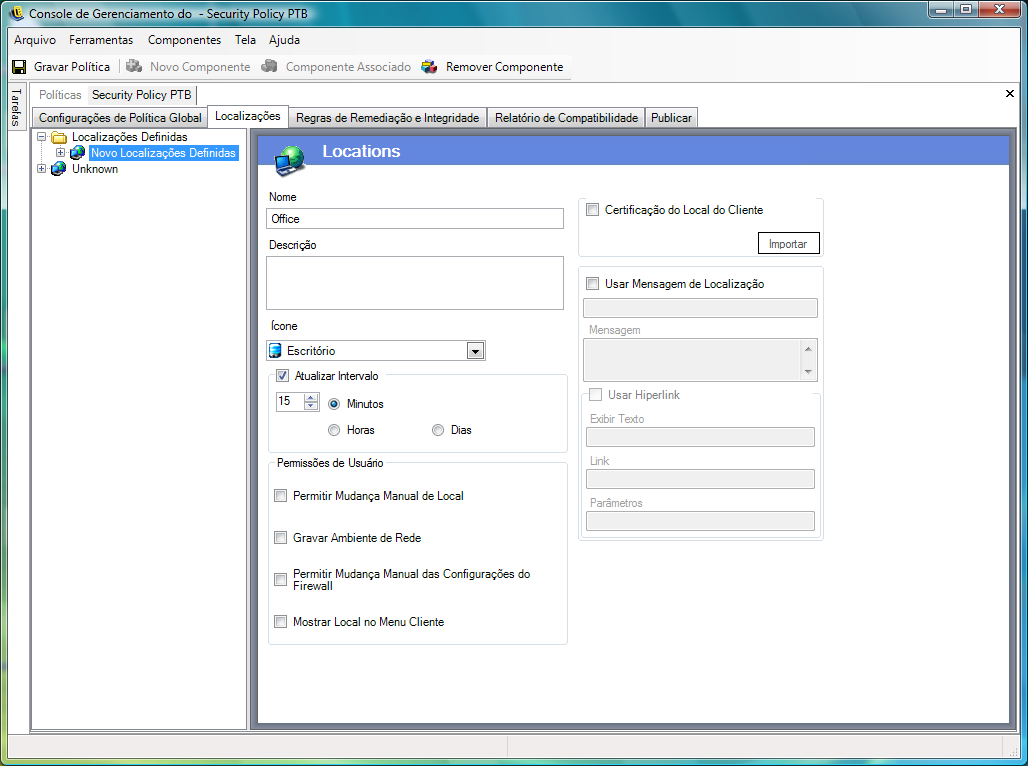

2.2.2 Localizações

As localizações são grupos de regras designadas a ambientes de rede. Esses ambientes podem ser definidos na política (consulte Ambientes de Rede) ou pelo usuário, quando permitido. É possível fornecer a cada localização configurações de segurança exclusivas, negando acesso a determinados tipos de rede e hardware em ambientes de rede mais hostis, e concedendo acesso mais amplo em ambientes confiáveis.

Para acessar os controles de Localização, clique na guia .

As seções a seguir contêm mais informações:

Sobre localizações

É possível configurar os seguintes tipos de localização:

A Localização Desconhecida: Todas as políticas têm uma localização Desconhecida padrão. Essa é a localização para a qual o ZENworks Security Client alternará os usuários quando eles saírem de um ambiente de rede conhecido. Essa localização Desconhecida é exclusiva de cada política e não está disponível como um componente compartilhado. Os Ambientes de Rede não podem ser definidos nem gravados para essa localização.

Para acessar os controles de Localização Desconhecida , clique na guia e clique na localização na árvore da política à esquerda.

Localizações Definidas: Você pode criar novas localizações definidas para a política ou pode associar localizações existentes (aquelas criadas para outras políticas).

Para criar uma nova localização:

-

Clique em e, em seguida, clique no botão na barra de ferramentas.

-

Dê um nome para a localização e forneça uma descrição.

-

Defina as configurações de localização:

Ícone: Selecione um ícone de localização para fornecer ao usuário uma dica visual que facilite a identificação da localização atual. O ícone de localização é exibido na barra de tarefas da área de notificação. Use a lista suspensa para ver e selecionar um dos ícones de localização disponíveis.

Intervalo de Atualização: Especifique uma configuração para determinar a freqüência com que o ZENworks Security Client verificará se há uma atualização de política quando entrar nessa localização. A freqüência é definida em minutos, horas ou dias. Se você desmarcar esse parâmetro, o ZENworks Security Client não verificará se há atualizações nessa localização.

Permissões de Usuário: Especifique as permissões do usuário:

-

Permitir Mudança de Localização Manual: Permite que o usuário entre e saia dessa localização. Para localizações não gerenciadas (pontos ativos, aeroportos, hotéis, etc.), essa permissão deve ser concedida. Em ambientes controlados, onde os parâmetros de rede são conhecidos, essa permissão pode ser desabilitada. O usuário não poderá entrar nem sair de nenhuma localização se essa permissão estiver desabilitada. O ZENworks Security Client confiará nos parâmetros do ambiente de rede da localização.

-

Gravar Ambiente de Rede: Permite que o usuário grave o ambiente de rede nessa localização para poder realizar uma alternação automática para a localização quando retornar. Essa configuração é recomendada para todas as localizações de alternação do usuário. É possível gravar vários ambientes de rede para uma única localização. Por exemplo, se uma Localização definida como Aeroporto fizer parte da política atual, cada aeroporto visitado pelo usuário poderá ser gravado como um ambiente de rede para essa localização. Dessa maneira, um usuário móvel pode retornar a um ambiente de aeroporto gravado, pois o ZENworks Security Client alternará automaticamente para a localização Aeroporto e aplicará as configurações de segurança definidas. Um usuário poderá, claro, mudar para uma localização e não gravar o ambiente.

-

Permitir Mudanças Manuais de Configurações de Firewall: Permite que o usuário mude as configurações de firewall.

-

Mostrar Localização no Menu do Cliente: Permite que a localização seja exibida no menu do cliente. Se essa opção não for selecionada, a localização nunca será exibida.

Garantia de Localização de Cliente: Como as informações do ambiente de rede usadas para determinar uma localização podem ser falsificadas facilmente, o que expõe o ponto de extremidade a invasões, a opção de verificação criptográfica de uma localização pode ser acessada por meio do CLAS (Serviço de Garantia de Localização de Cliente). Esse serviço só é confiável em ambientes de rede total e exclusivamente controlados pela empresa. A adição da Garantia de Localização de Cliente a uma localização significa que as permissões e as configurações de firewall dessa localização podem ser definidas como menos restritivas, pois pressupõe-se que o ponto de extremidade esteja protegido atrás do firewall de rede.

O ZENworks Security Client usa uma porta fixa configurável pela empresa para enviar uma verificação para o Serviço de Garantia de Localização de Cliente. O Serviço de Garantia de Localização de Cliente decodifica o pacote e responde à verificação, provando a existência da chave privada que corresponde à chave pública. O ícone da barra de tarefas inclui uma marca de seleção, o que indica que o usuário está na localização correta.

O ZENworks Security Client só poderá alternar para a localização se puder detectar o servidor CLAS. Se o servidor CLAS não for detectado, mesmo se todos os outros parâmetros de rede corresponderem, o ZENworks Security Client permanecerá na localização Desconhecida para proteger o ponto de extremidade.

Para ativar o CLAS de uma localização, marque a caixa de seleção , clique em e, em seguida, procure e selecione o arquivo. A palavra Configurado é exibida quando a chave é importada com sucesso.

Esta opção não está disponível para a localização Desconhecida.

Usar Mensagem de Localização: Permite que uma mensagem personalizada para o usuário opcional seja exibida quando o ZENworks Security Client alterna para essa localização. Essa mensagem pode fornecer instruções para o usuário final e detalhes sobre restrições da política nessa localização, ou pode incluir um hiperlink para obter mais informações.

-

-

Clique em . Se houver erros na política, consulte Seção 2.2.6, Notificação de erros.

Para associar uma localização existente:

-

Clique em e, em seguida, clique no botão na barra de ferramentas.

-

Selecione as localizações desejadas na lista.

-

Se desejar, edite as configurações.

-

Clique em . Se houver erros na política, consulte Seção 2.2.6, Notificação de erros.

Várias localização definidas (além das localizações simples Trabalho e Desconhecida) devem ser configuradas na política para oferecer ao usuário diversas permissões de segurança quando ele se conectar fora do firewall da empresa. Usar nomes de localização simples (por exemplo, restaurantes, aeroportos, residências) e fornecer dicas visuais por meio do ícone da barra de tarefas da localização ajudam o usuário a alternar paras as configurações de segurança apropriadas a cada ambiente de rede.

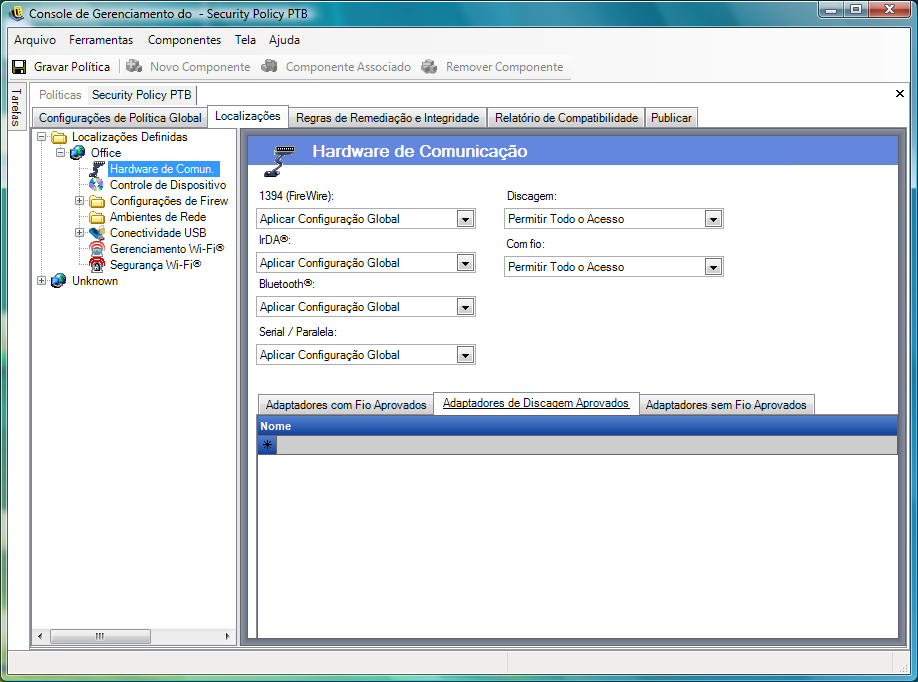

Hardware de Comunicação

As configurações de hardwares de comunicação controlam, por localização, que tipos de hardware podem se conectar nesse ambiente de rede.

NOTA:Você pode definir os controles de hardware de comunicação globalmente na guia ou pode defini-los para localizações individuais na guia .

Para definir os controles de hardware de comunicação para uma localização específica, clique na guia , expanda a localização desejada na árvore e clique em .

ou

Para definir os controles de hardware de comunicação globalmente, clique na guia , expanda na árvore e clique em . Para obter mais informações, consulte Hardware de Comunicação.

Selecione a opção para habilitar, desabilitar ou aplicar a configuração global para cada dispositivo de hardware de comunicação listado:

-

1394 (FireWire): Controla a porta de acesso do FireWire* no ponto de extremidade.

-

IrDA: Controla a porta de acesso de infravermelho no ponto de extremidade.

-

Bluetooth: Controla a porta de acesso do Bluetooth* no ponto de extremidade.

-

Serial/Paralela: Controla o acesso a portas seriais e paralelas no ponto de extremidade.

-

Discagem: Controla a conectividade do modem por localização. Essa opção não está disponível quando as configurações de hardware de comunicação são definidas globalmente na guia .

-

Com Fio: Controla a conectividade de placa de LAN por localização. Essa opção não está disponível quando as configurações de hardware de comunicação são definidas globalmente na guia .

Habilitar permite acesso completo à porta de comunicação.

Desabilitar nega todo acesso à porta de comunicação.

NOTA:Adaptadores Wi-Fi são controlados globalmente ou desabilitados localmente por meio dos Controles de Segurança Wi-Fi. Para especificar os adaptadores por marca, use a lista Adaptador Sem Fio Aprovado.

Lista Adaptadores de Discagem Aprovados: O ZENworks Security Client pode bloquear todas as conexões, exceto as conexões de adaptadores de discagem (modems) aprovados e especificados. Por exemplo, um administrador pode implementar uma política que só permita uma determinada marca ou tipo de placa de modem. Isso reduz os custos associados ao uso de hardwares sem suporte pelos funcionários.

Lista Adaptadores Sem Fio Aprovados: O ZENworks Security Client pode bloquear todas as conexões, exceto as conexões de adaptadores sem fio aprovados e especificados. Por exemplo, um administrador pode implementar uma política que só permita uma determinada marca ou tipo de placa sem fio. Isso reduz os custos de suporte associados ao uso de hardware sem suporte, além de melhorar o suporte e a aplicação de iniciativas de segurança baseadas em padrões IEEE, assim como LEAP, PEAP, WPA, TKIP e outros.

Utilizando o recurso AdapterAware:

O ZENworks Security Client recebe uma notificação sempre que um dispositivo de rede é instalado no sistema e determina se o dispositivo é autorizado ou não. Se o dispositivo não for autorizado, a solução desabilitará o driver do dispositivo, o que impedirá a utilização desse novo dispositivo e notificará o usuário sobre a situação.

NOTA:Quando um novo adaptador não autorizado (de discagem ou sem fio) instala pela primeira vez seus drivers no ponto de extremidade (via PCMCIA ou USB), o adaptador é mostrado como habilitado no Gerenciador de Dispositivos do Windows até que o sistema seja reinicializado, embora toda a conectividade de rede seja bloqueada.

Especifique o nome de cada adaptador permitido. É permitido usar nomes parciais de adaptadores. Os nomes de adaptadores podem ter no máximo 50 caracteres e fazem distinção entre maiúsculas e minúsculas. O sistema operacional Windows 2000 exige o nome do dispositivo para oferecer essa funcionalidade. Se nenhum adaptador for inserido, todos os adaptadores do tipo serão permitidos. Se apenas um adaptador for inserido, só esse adaptador será permitido nessa localização.

NOTA:Se o ponto de extremidade estiver em uma localização que defina apenas o SSID de um ponto de acesso como identificação de rede, o ZENworks Security Client alternará para essa localização antes de desabilitar o adaptador não autorizado. Se isso acontecer, use uma substituição de senha para fornecer uma alternação manual de localização.

Controle de Dispositivo de Armazenamento

Controles de dispositivo de armazenamento definem as configurações dos dispositivos de armazenamento padrão da política, onde todos os dispositivos de armazenamento de arquivos externos são autorizados a ler/gravar arquivos, funcionam em estado apenas leitura ou são totalmente desabilitados. Quando desabilitados, esses dispositivos não podem recuperar dados do ponto de extremidade. No entanto, o disco rígido e todas as unidades de rede permanecem acessíveis e operacionais.

O Controle de Dispositivo de Armazenamento do ZENworks Endpoint Security Management não é permitido quando a Solução de Criptografia de Armazenamento do ZENworks está ativada.

NOTA:Você pode definir os controles de dispositivo de armazenamento globalmente na guia ou pode defini-los para localizações individuais na guia .

Para definir os controles de dispositivo de armazenamento para uma localização específica, clique na guia , expanda a localização desejada na árvore e clique em .

ou

Para definir os controles de dispositivo de armazenamento globalmente, clique na guia , expanda na árvore e clique em . Para obter mais informações, consulte Controle de Dispositivo de Armazenamento.

Controle de Dispositivo de Armazenamento é dividido nas seguintes categorias:

-

CD/DVD: Controla todos os dispositivos listados em do Gerenciador de Dispositivos do Windows.

-

Armazenamento Removível: Controla todos os dispositivos registrados como dispositivos de armazenamento removíveis em do Gerenciador de Dispositivos do Windows.

-

Unidade de Disquete: Controla todos os dispositivos listados em do Gerenciador de Dispositivos do Windows.

Dispositivos de armazenamento fixo (unidades de disco rígido) e unidades de rede (quando disponíveis) são sempre permitidos.

Para definir o padrão de política dos dispositivos de armazenamento, selecione nas listas suspensas a configuração global para ambos os tipos:

-

Habilitar: O tipo de dispositivo é permitido por padrão.

-

Desabilitar: O tipo de dispositivo não é permitido. Quando tentam acessar arquivos em um dispositivo de armazenamento definido, os usuários recebem uma mensagem de erro do sistema operacional ou do aplicativo que tenta acessar o dispositivo de armazenamento local, indicando que a ação falhou

-

Apenas Leitura: O tipo de dispositivo é definido como Apenas Leitura. Quando tentam gravar no dispositivo, os usuários recebem uma mensagem de erro do sistema operacional ou do aplicativo que tenta acessar o dispositivo de armazenamento local, indicando que a ação falhou

NOTA:Se desejar desabilitar unidades de CD-ROM ou unidades de disquete em um grupo de pontos de extremidade ou se desejar definir essas unidades como Apenas Leitura, verifique se as opções e estão definidas como Desabilitado nas Configurações de Segurança Local (passadas por um objeto Política do grupo de serviços de diretório). Para verificar isso, abra o objeto Política de Grupo ou a opção Ferramentas Administrativas em uma máquina. Examine Configurações de Segurança Local - Opções de Segurança e verifique se ambos os dispositivos estão desabilitados. Desativado é o padrão.

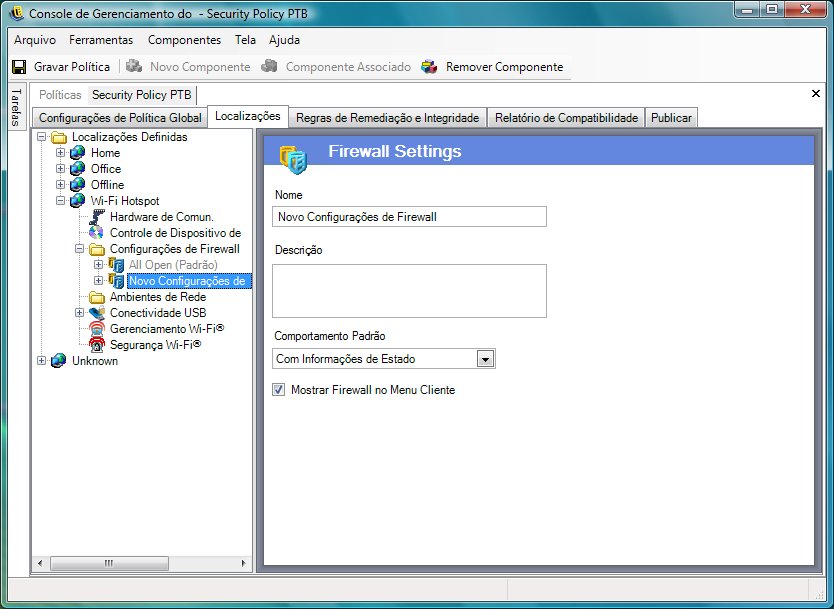

Configurações de Firewall

As Configurações de Firewall controlam a conectividade de todas as portas de rede, listas de Controle de Acesso, pacotes de rede (ICMP, ARP, etc.) e aplicativos que podem obter um soquete externo ou uma função quando a configuração de firewall é aplicada.

NOTA:Esse recurso só está disponível na instalação do ZENworks Endpoint Security Management e não pode ser usado para políticas de segurança UWS.

Para acessar esse controle, clique na guia e, em seguida, clique no ícone na árvore da política à esquerda.

Cada componente de uma configuração de firewall é definido separadamente e somente a definição do comportamento padrão das portas TCP/UDP é obrigatória. Quando habilitada, essa configuração afeta todas as portas TCP /UDP. Portas individuais ou agrupadas podem ser criadas com uma configuração diferente.

Para criar uma nova configuração de firewall:

-

Selecione na árvore de componentes e clique no botão .

-

Dê um nome para a configuração de firewall e forneça uma descrição.

-

Na árvore de componentes, clique o botão direito do mouse em e, em seguida, clique em para selecionar o comportamento padrão de todas as portas TCP/UDP.

Portas e listas adicionais podem ser incluídas nas configurações de firewall e receber comportamentos exclusivos que anulem as configurações padrão.

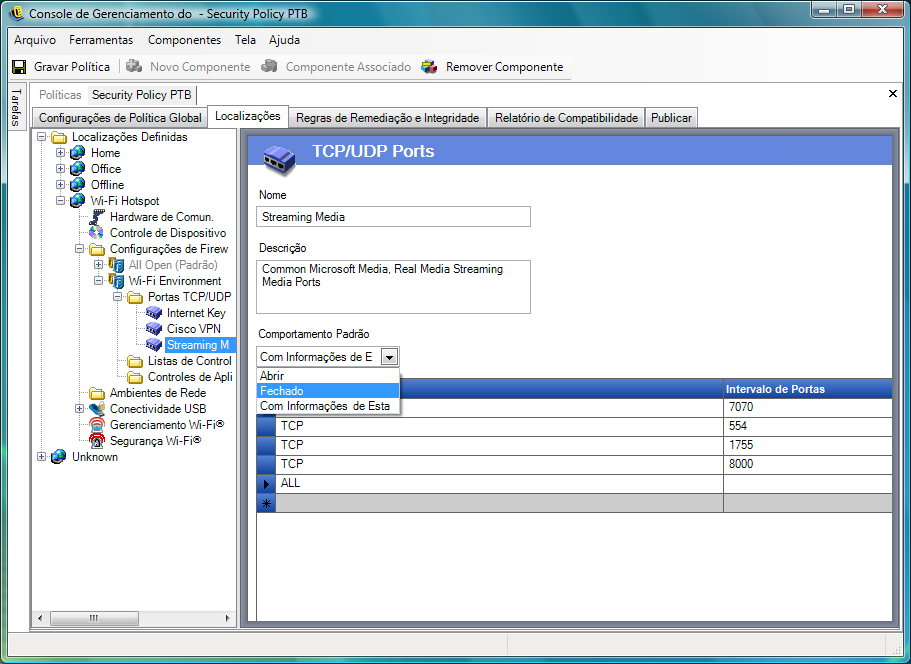

Por exemplo, o comportamento padrão de todas as portas é definido como Todos com Informações de Estado. Isso significa que as listas de portas para streaming media e navegação na Web são adicionadas à configuração de firewall. O comportamento da porta de streaming media é definido como Fechado e o da porta de navegação na Web é definido como Aberto. O tráfego de rede pelas portas TCP 7070, 554, 1755 e 8000 é bloqueado. O tráfego de rede pelas portas 80 e 443 fica aberto e visível na rede. Todas as outras portas operam em modo Com Informações de Estado e exigem que o tráfego seja solicitado primeiro.

Para obter mais informações, consulte Portas TCP/UDP.

-

Clique o botão direito do mouse em e, em seguida, clique em para incluir endereços que possam precisar que tráfego não solicitado passe, independentemente do comportamento da porta atual.

Para obter mais informações, consulte Listas de Controle de Acesso.

-

Clique o botão direito do mouse em e, em seguida, clique em para impedir que determinados aplicativos obtenham acesso à rede ou simplesmente impedir que sejam executados.

Para obter mais informações, consulte Controles de Aplicativo.

-

Determine se o firewall deve ser exibido no menu do ZENworks Security Client (se essa opção não for selecionada, o usuário não verá a configuração do firewall).

-

Clique em . Se houver erros na política, consulte Seção 2.2.6, Notificação de erros.

Para associar uma configuração de firewall existente:

-

Selecione na árvore de componentes e clique no botão .

-

Selecione as configurações de firewall desejadas na lista.

-

Se necessário, mude a configuração de comportamento padrão.

-

Clique em . Se houver erros na política, consulte Seção 2.2.6, Notificação de erros.

É possível incluir várias configurações de firewall em uma única localização. Uma é definida como padrão e as restantes ficam disponíveis como opções de alternação do usuário. É útil ter várias configurações quando um usuário precisa utilizar com freqüência determinadas restrições de segurança em um ambiente de rede e ocasionalmente precisa que essas restrições sejam suspensas ou aumentadas por um breve período para, por exemplo, Broadcasts de ICMP.

As seguintes configurações de firewall são incluídas na instalação:

-

Tudo Adaptável: Define todas as portas de rede como portas com informações de estado (todo tráfego de entrada na rede não solicitado é bloqueado e todo tráfego de saída da rede é permitido). Pacotes 802.1x e ARP são permitidos e todos os aplicativos de rede podem ter uma conexão de rede.

-

Tudo Aberto: Define todas as portas de rede como abertas (todo tráfego da rede é permitido) e todos os tipos de pacote como permitidos. Todos os aplicativos de rede podem ter uma conexão de rede.

-

Tudo Fechado: Fecha todas as portas de rede e restringe todos os tipos de pacote.

A configuração de firewall única, Todos Abertos, é definida como padrão em uma nova localização. Para definir outra configuração de firewall como padrão, clique o botão direito do mouse na configuração de firewall desejada e selecione .

Portas TCP/UDP

O principal método de proteção de dados do ponto de extremidade é o controle da atividade nas portas TCP/UDP. Esse recurso permite que você crie uma lista de portas TCP/UDP que serão tratadas de maneira exclusiva nessa configuração de firewall. As listas contêm uma coleção de portas e faixas de portas, além dos tipos de transporte, o que define a função da faixa.

NOTA:Esse recurso só está disponível na instalação do ZENworks Endpoint Security Management e não pode ser usado para políticas de segurança UWS.

Para acessar esse controle, clique na guia , clique no símbolo "+" ao lado de , clique no símbolo “+” ao lado do firewall desejado e, em seguida, clique no ícone na árvore da política à esquerda.

Novas listas de portas TCP/UDP podem ser definidas com portas individuais ou como uma faixa de portas (1-100) para cada linha da lista.

Para criar uma nova configuração de porta TCP/UDP:

-

Na árvore de componentes, clique o botão direito do mouse em e, em seguida, clique em .

-

Dê um nome para a lista de portas e forneça uma descrição.

-

Selecione o comportamento da porta na lista suspensa:

-

Aberto: Todo tráfego de rede de entrada e de saída é permitido. Como todo tráfego de rede é permitido, a identidade do computador é mostrada na porta ou na faixa de portas.

-

Fechado: Todo tráfego de rede de entrada e de saída é bloqueado. Como todas as solicitações de identificação de rede são bloqueadas, a identidade do computador é ocultada da porta ou da faixa de portas.

-

Com Informações de Estado: Todo tráfego não solicitado de entrada na rede é bloqueado. Todo tráfego de saída da rede é permitido por essa porta ou por essa faixa de portas.

-

-

Para especificar o tipo de transporte, clique na seta para baixo na coluna:

-

TCP/UDP

-

Ether

-

IP

-

TCP

-

UDP

-

-

Insira portas e faixas de portas como:

-

Portas únicas

-

Uma faixa de portas com o primeiro número de porta, seguido de um traço, e o último número de porta

Por exemplo, 1-100 adicionará todas as portas entre 1 e 100

Visite as páginas Autoridade de Números Atribuídos na Internet para obter uma lista completa de portas e de tipos de transportes.

-

-

Clique em .

Para associar uma porta TCP/UDP existente a essa configuração de firewall:

-

Selecione na árvore de componentes e clique no botão .

-

Selecione as portas desejadas na lista.

-

Defina as configurações de comportamento padrão.

Se você mudar as configurações de um componente compartilhado, todas as outras instâncias desse componente serão afetadas. Use o comando para ver todas as outras políticas associadas ao componente.

-

Clique em .

Diversos grupos de portas TCP/UDP foram reunidos e estão disponíveis durante a instalação:

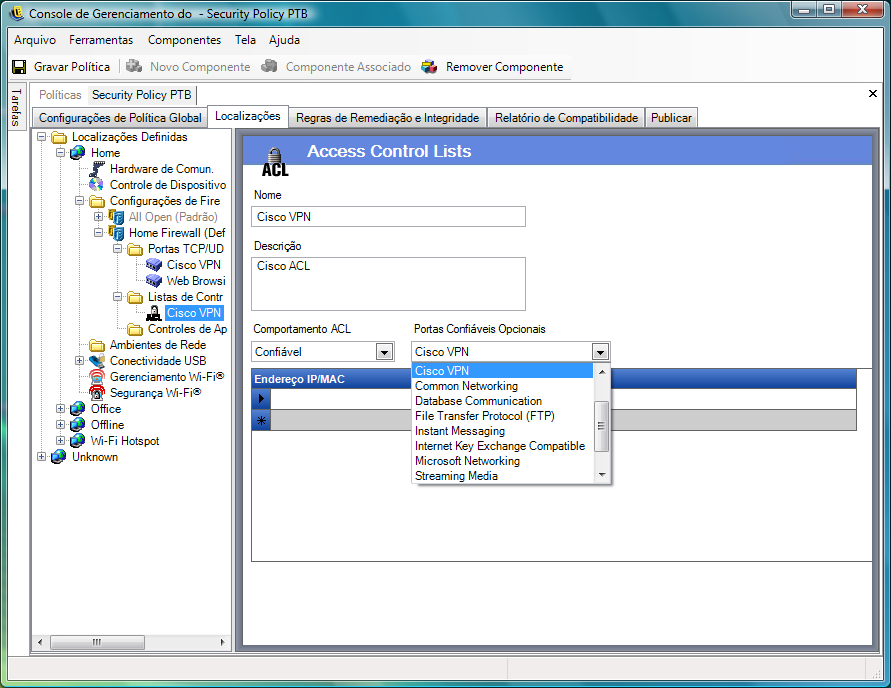

Listas de Controle de Acesso

Talvez alguns endereços precisem que o tráfego não solicitado passe, independentemente do comportamento da porta atual (por exemplo, servidor de backup do empreendimento, exchange server, etc.). Em instâncias em que o tráfego não solicitado precisa ser passado de e para servidores confiáveis, uma Lista de Controle de Acesso (ACL) resolve o problema.

NOTA:Esse recurso só está disponível na instalação do ZENworks Endpoint Security Management e não pode ser usado para políticas de segurança UWS.

Para acessar esse controle, clique na guia , clique no símbolo + ao lado de , clique no símbolo + ao lado do firewall desejado, clique o botão direito do mouse em na árvore de política à esquerda e, em seguida, clique em .

Para criar uma nova configuração de ACL:

-

Na árvore de componentes, clique o botão direito do mouse em e, em seguida, clique em .

-

Dê um nome para a ACL e forneça uma descrição.

-

Especifique o endereço da ACL ou a macro.

-

Especifique o tipo de ACL:

-

IP: Nesse tipo, o endereço só pode conter 15 caracteres e esses caracteres devem ser números de 0 a 9 e pontos, como 123.45.6.189. Endereços IP também podem ser inseridos como uma faixa, como 123.0.0.0 - 123.0.0.255.

-

MAC: Nesse tipo, o endereço só pode conter 12 caracteres e esses caracteres devem ser números de 0 a 9 e letras de A a F (letras maiúsculas e minúsculas). Os caracteres devem ser separados por dois-pontos, como 00:01:02:34:05:B6.

-

-

Selecione a lista suspensa Comportamento da ACL e determine se as ACLs relacionadas devem ser definidas como (sempre permitidas, mesmo que todas as portas TCP/UDP sejam fechadas) ou (acesso bloqueado).

-

Se definir as ACLs como , selecione . Essas portas permitem todo tráfego de ACL, enquanto outras portas TCP/UDP mantêm suas configurações atuais. Se você selecionar , a ACL poderá usar qualquer porta.

-

Clique em .

Para associar uma ACL ou uma macro existente a essa configuração de firewall:

-

Selecione na árvore de componentes e clique no botão .

-

Selecione as ACLs ou as macros na lista.

-

Defina as configurações de comportamento da ACL, conforme necessário.

-

Clique em .

Lista de macros de endereço de rede

Veja a seguir uma lista de macros especiais de Controle de Acesso. Essas macros podem ser associadas individualmente como parte de uma ACL em uma configuração de firewall.

Tabela 2-1 Macros de endereço de rede

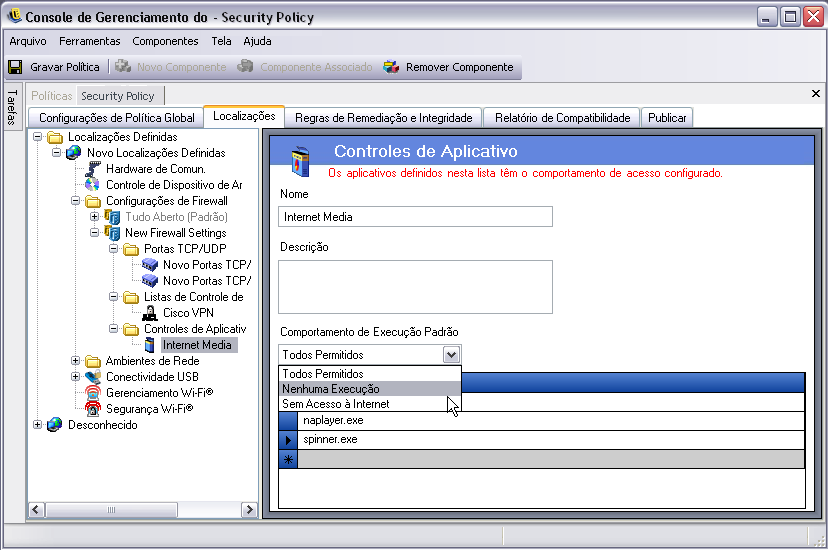

Controles de Aplicativo

Esse recurso permite ao administrador impedir que aplicativos tenham acesso à rede ou simplesmente que sejam executados.

NOTA:Esse recurso só está disponível na instalação do ZENworks Endpoint Security Management e não pode ser usado para políticas de segurança UWS.

Para acessar esse controle, clique na guia , clique no símbolo + ao lado de , clique no símbolo + ao lado do firewall desejado e, em seguida, clique no ícone na árvore da política à esquerda.

Para criar uma nova configuração de controle de aplicativo:

-

Na árvore de componentes, clique o botão direito do mouse em e, em seguida, clique em .

-

Dê um nome para a lista de controle de aplicativos e forneça uma descrição.

-

Selecione um comportamento de execução. Esse comportamento é usado em todos os aplicativos listados. Se forem necessários vários comportamentos (por exemplo, o acesso à rede é negado a alguns aplicativos de rede, mas a execução é negada a todos os aplicativos de compartilhamento de arquivos), você precisará definir vários controles de aplicativos. Selecione um dos seguintes itens:

-

Todos Permitidos: Todos os aplicativos listados têm acesso à rede e permissão para execução.

-

Nenhuma Execução: Nenhum aplicativo listado tem permissão para execução.

-

Sem Acesso à Rede: Nenhum aplicativo listado tem acesso à rede. O acesso à rede de aplicativos (como browsers da Web) iniciados a partir de um aplicativo também é negado.

NOTA:Impedir que um aplicativo acesse a rede não afeta a gravação de arquivos em unidades de rede mapeadas. Os usuários podem gravar em todas as unidades de rede disponíveis para eles.

-

-

Especifique os aplicativos a serem bloqueados. Cada linha deve conter um aplicativo.

IMPORTANTE:Impedir a execução de aplicativos críticos pode afetar de forma negativa o funcionamento do sistema. Os aplicativos bloqueados do Microsoft Office tentam executar os respectivos programas de instalação.

-

Clique em .

Para associar uma lista de controles de aplicativo existentes a essa configuração de firewall:

-

Selecione Controles de Aplicativo na árvore de componentes e clique no botão .

-

Selecione uma definição de aplicativo na lista.

-

Configure os aplicativos e o nível de restrição, conforme necessário.

-

Clique em .

Os controles de aplicativo disponíveis são identificados a seguir. O comportamento de execução padrão é Sem Acesso à Rede.

Tabela 2-2 Controles de Aplicativo

Se o mesmo aplicativo for adicionado a dois controles de aplicativo diferentes na mesma configuração de firewall (por exemplo, kazaa.exe não tem permissão para execução em um controle de aplicativo e não tem permissão para acesso à rede em outro controle de aplicativo com a mesma configuração de firewall), o controle mais estrito do executável específico será aplicado (nesse exemplo, kazaa não será executado).

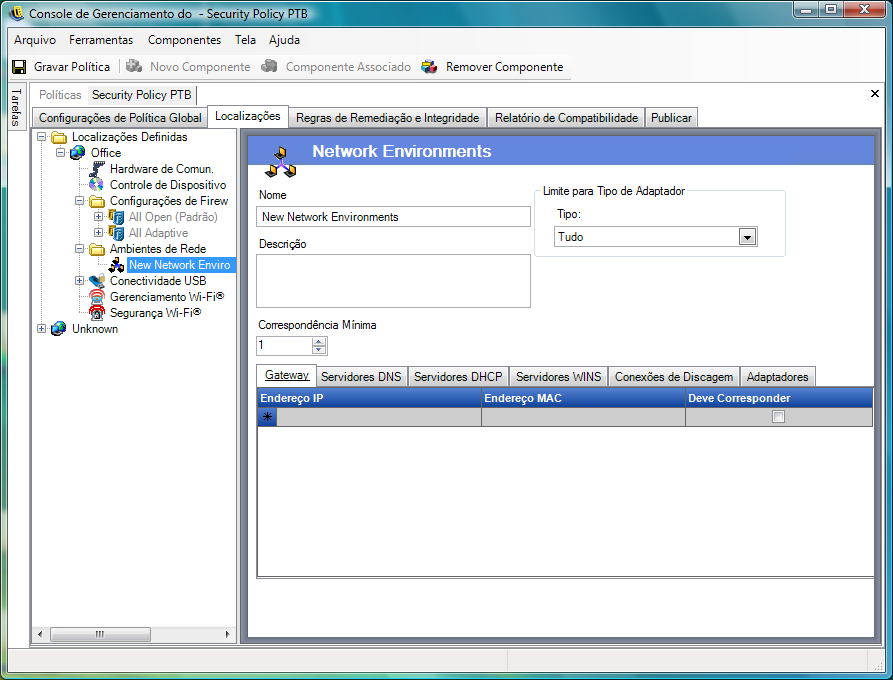

Ambientes de Rede

Se os parâmetros de rede (servidores Gateway, servidores DNS, servidores DHCP, servidores WINS, pontos de acesso disponíveis ou conexões de adaptadores específicos) forem conhecidos para uma localização, os detalhes do serviço (IP e MAC) que identificam a rede poderão ser inseridos na política para fornecer alternação de localização imediata sem exigir que o usuário grave o ambiente como uma localização.

Para acessar esse controle, clique na guia e, em seguida, clique na pasta na árvore da política à esquerda.

As listas permitem que o administrador defina quais serviços de rede estão presentes no ambiente. Cada serviço de rede pode conter diversos endereços. O administrador determina para quantos endereços você precisará encontrar correspondência no ambiente para ativar a alternação de localização.

Use dois ou mais parâmetros de localização em cada definição de ambiente de rede.

Para definir um ambiente de rede:

-

Selecione na árvore de componentes e clique no botão .

-

Dê um nome para o ambiente de rede e forneça uma descrição.

-

Na lista suspensa , determine que tipo de adaptador tem permissão para acessar esse Ambiente de Rede:

-

Sem Fio

-

Todos

-

Modem

-

Com Fio

-

Sem Fio

-

-

Especifique o número mínimo de serviços de rede necessários para identificar esse ambiente de rede.

Cada ambiente de rede tem um número mínimo de endereços que o ZENworks Security Client usa para identificá-lo. O número definido em não pode exceder o número total de endereços de rede identificados como necessários nas listas com guias. Especifique o número mínimo de serviços de rede necessários para identificar esse ambiente de rede.

-

Especifique as seguintes informações para cada serviço:

-

Endereço IP: Especifique até 15 caracteres contendo apenas números de 0 a 9 e pontos. Por exemplo, 123.45.6.789

-

Endereço MAC: Como alternativa, você pode especificar até 12 caracteres contendo apenas números de 0 a 9 e letras de A a F (maiúsculas e minúsculas), separados por dois-pontos. Por exemplo, 00:01:02:34:05:B6

-

Marque a caixa de seleção se for necessário fornecer a identificação do serviço para definir o ambiente de rede.

-

-

Nas guias e , especifique os seguintes requisitos:

-

Em , especifique o nome da Entrada RAS da agenda de telefones ou o número discado.

NOTA:As entradas da agenda de telefones devem conter caracteres alfanuméricos e não podem conter somente caracteres especiais (@, #, $,%, -, etc.) ou caracteres numéricos (1-9). As entradas que só contêm caracteres especiais e numéricos são tratadas como números discados.

-

Em Adaptadores, especifique o SSID de cada adaptador permitido. Os adaptadores devem ser especificados para que seja possível determinar exatamente que adaptadores têm permissão de acesso nesse ambiente de rede. Se nenhum SSID for inserido, todos os adaptadores do tipo permitido terão acesso.

-

Para associar um ambiente de rede existente a essa localização:

NOTA:A associação de um único ambiente de rede a duas ou mais localizações da mesma política de segurança causa resultados imprevisíveis e não é uma prática recomendável.

-

Selecione na árvore de componentes e clique no botão .

-

Selecione os ambientes de rede na lista.

-

Configure os parâmetros de ambiente, conforme necessário.

-

Clique em .

Conectividade USB

Todos os dispositivos que se conectam por meio do barramento USB podem ser permitidos ou negados pela política. Esses dispositivos podem ser explorados na política a partir do relatório Inventário de Dispositivos USB. Também é possível que todos os dispositivos conectados à máquina no momento sejam explorados simultaneamente. Esses dispositivos podem ser filtrados por fabricante, nome do produto, número de série, tipo, etc. Para fins de suporte, o administrador pode configurar a política para aceitar um conjunto de dispositivos por tipo de fabricante (por exemplo, todos os dispositivos HP são permitidos) ou por tipo de produto (por exemplo, todos os dispositivos USB de interface com o usuário, como mouse e teclado, são permitidos). Além disso, dispositivos individuais podem ser permitidos para impedir que dispositivos sem suporte sejam inseridos na rede (por exemplo, nenhuma impressora é permitida, exceto a impressora da política).

Para acessar esse controle, clique na guia e, em seguida, clique em na árvore de política à esquerda.

Especifique que o acesso a qualquer dispositivo que não esteja na lista deve ser permitido ou negado.

Os seguintes métodos permitem que você preencha a lista a fim de permitir ou negar conectividade USB aos dispositivos:

Adicionando dispositivos manualmente

-

Insira o dispositivo na porta USB da máquina em que o Console de Gerenciamento está instalado.

-

Quando o dispositivo estiver pronto, clique no botão . Se o dispositivo tiver um número de série, sua descrição e seu número de série serão exibidos na lista.

-

Selecione uma configuração na lista suspensa (a configuração não se aplica a essa política):

-

Habilitar: Os dispositivos da lista de preferidos recebem autorização total para leitura/gravação; todos os outros dispositivos USB e de armazenamento externos são desabilitados.

-

Apenas Leitura: Os dispositivos da lista de preferidos recebem autorização apenas leitura; todos os outros dispositivos USB e de armazenamento externos são desabilitados.

-

Repita essa etapas para cada dispositivo permitido na política. A mesma configuração será aplicada a todos os dispositivos.

Importando listas de dispositivos

O aplicativo Scanner da Unidade USB da Novell gera uma lista de dispositivos e dos respectivos números de série (Seção 1.11, Scanner da Unidade USB). Para importar essa lista, clique em e navegue até ela. A lista preenche os campos e .

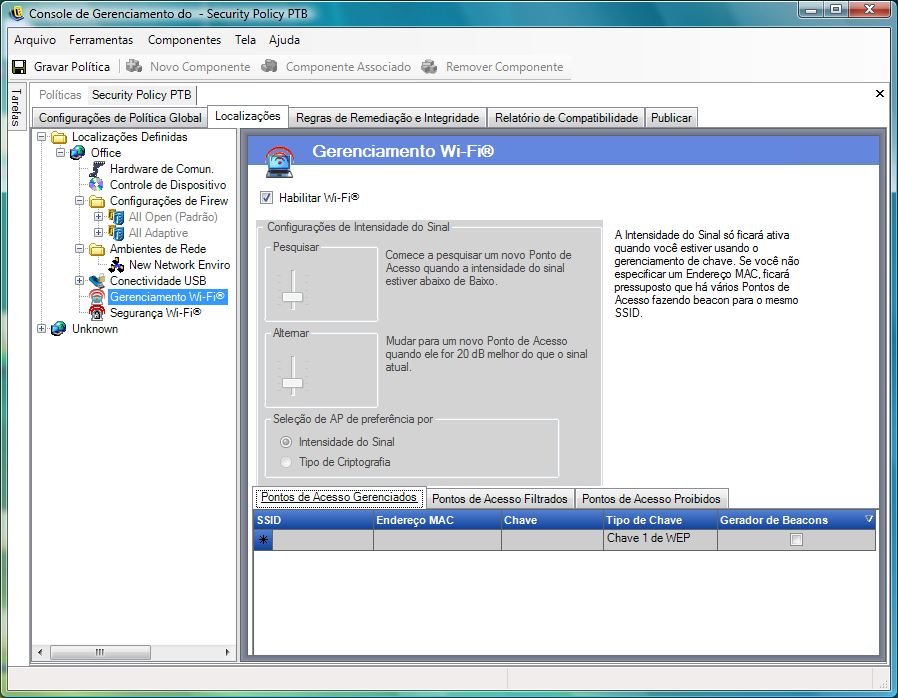

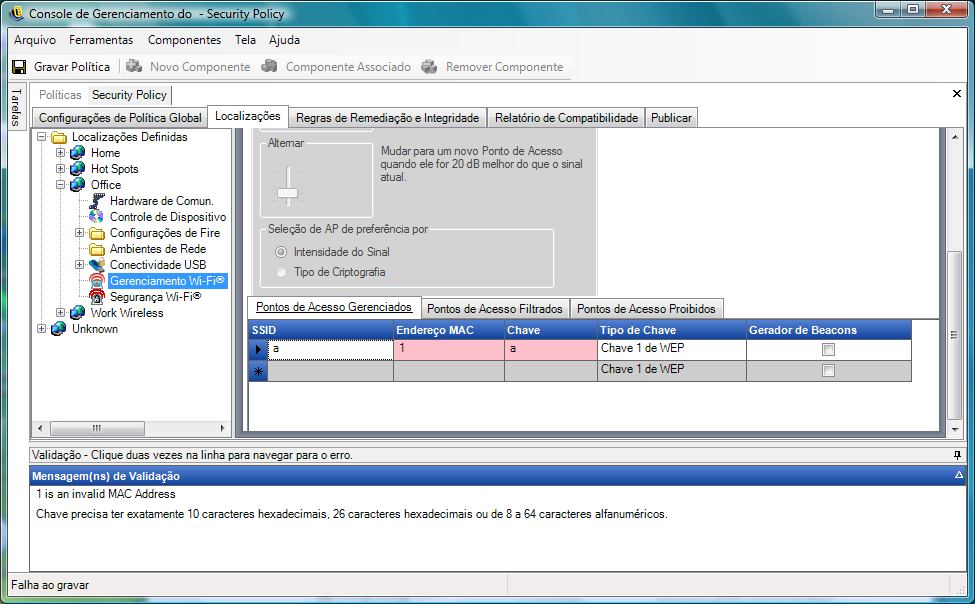

Gerenciamento de Wi-Fi

O gerenciamento de Wi-Fi permite que o administrador crie listas de Pontos de Acesso. Os pontos de acesso sem fio inseridos nessas listas determinam a quais pontos de acesso o ponto de extremidade pode se conectar na localização e quais pontos de acesso o ponto de extremidade pode ver no Gerenciador de Configuração Zero (Configuração Zero) da Microsoft. Gerenciadores de configuração sem fio de terceiros não são suportados com essa funcionalidade. Se nenhum ponto de acesso for inserido, todos estarão disponíveis para o ponto de extremidade.

Para acessar esse controle, clique na guia e, em seguida, clique em na árvore da política à esquerda.

NOTA:Em Segurança Wi-Fi ou Gerenciamento de Wi-Fi, se você desmarcar a opção , toda a conectividade Wi-Fi da localização será desabilitada.

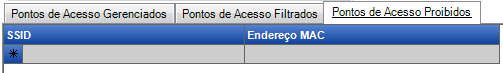

Se você inserir pontos de acesso na lista , a Configuração Zero será desativada e o ponto de extremidade será forçado a só se conectar aos pontos de acesso listados quando eles estiverem disponíveis. Se os pontos de acesso gerenciados não estiverem disponíveis, o ZENworks Security Client volta para a Lista de Pontos de Acesso Filtrados. Os pontos de acesso inseridos em Pontos de Acesso Proibidos nunca são exibidos na Configuração Zero.

NOTA:A lista de pontos de acesso só é suportada no sistema operacional Windows* XP. Antes de distribuir uma lista de pontos de acesso, é recomendável que todos os pontos de extremidade limpem a lista de redes preferenciais da Configuração Zero.

As seções a seguir contêm mais informações:

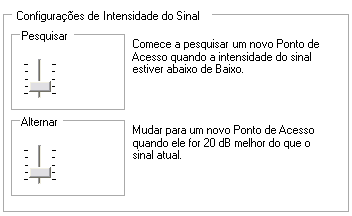

Configurações de Força do Sinal Wi-Fi

Quando mais de um ponto de acesso gerenciado por WEP é definido na lista, é possível estabelecer a força do sinal necessária para alternar para o adaptador Wi-Fi. Os limites de força do sinal podem ser ajustados por localização para que seja possível determinar quando o ZENworks Security Client deve procurar, descartar e alternar para outro ponto de acesso definido na lista.

É possível ajustar as seguintes informações:

-

Pesquisar: Quando esse nível de força de sinal é alcançado, o ZENworks Security Client começa a pesquisar um novo ponto de acesso ao qual se conectar. A configuração padrão é Baixo [-70 dB].

-

Alternar: Para que o ZENworks Security Client se conecte a um novo ponto de acesso, esse ponto de acesso deve transmitir no nível de força de sinal designado acima da conexão atual. A configuração padrão é de +20 dB.

Os limites de força do sinal são determinados pela quantidade de força (em dB) reportada por meio do driver de miniporta do computador. Como cada placa ou rádio Wi-Fi pode tratar os sinais dB de maneira diferente para o RSSI (Received Signal Strength Indication), os números variam de adaptador para adaptador.

Você pode definir sua preferência para a seleção de ponto de acesso com base no seguinte:

-

Força do Sinal

-

Tipo de Criptografia

Os números padrão associados aos limites definidos no Console de Gerenciamento são genéricos para a maioria dos adaptadores Wi-Fi. Você deve pesquisar os valores RSSI do seu adaptador Wi-Fi para inserir um nível preciso. Os valores da Novell são:

NOTA:Embora os nomes de força de sinal acima correspondam aos usados pelo Serviço de Configuração Zero da Microsoft, os limites podem não ser correspondentes. A Configuração Zero determina seus valores com base no SNR (Signal to Noise Ratio) e não somente no valor de dB reportado do RSSI. Por exemplo, se um adaptador Wi-Fi estiver recebendo um sinal a -54 dB e tiver um nível de ruído de -22 dB, o SNR reportará 32dB (-54 - -22=32), o que na escala de Configuração Zero representa uma força de sinal Excelente. No entanto, na escala da Novell, o sinal -54 dB (se reportado dessa maneira pelo driver de miniporta) indica um sinal Muito Bom.

É importante notar que o usuário final nunca vê os limites de força de sinal da Novell; essa informação é fornecida para mostrar a diferença entre o que o usuário pode ver na Configuração Zero e o que realmente ocorre.

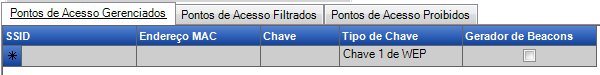

Pontos de Acesso Gerenciados

O ZENworks Endpoint Security Management fornece um processo simples para distribuir e aplicar automaticamente chaves do protocolo WEP (Wired Equivalent Privacy) sem a intervenção do usuário (ignorando e encerrando o gerenciador de Configuração Zero da Microsoft). Isso protege a integridade das chaves, pois elas não são passadas em e-mails ou memorandos escritos sem criptografia. Na verdade, o usuário final nunca precisa conhecer a chave para se conectar automaticamente ao ponto de acesso. Isso ajuda a evitar a possível redistribuição das chaves para usuários não autorizados.

Devido às vulnerabilidades de segurança inerentes à Autenticação de Chave WEP, a Novell só suporta a autenticação de Chave WEP Aberta. Com a autenticação compartilhada, o processo de validação de chave AP/cliente envia uma versão sem criptografia e uma versão com criptografia de uma frase de verificação que é facilmente detectada no modo sem fio. Isso pode dar a um hacker as versões com e sem criptografia da frase. Quando obtiver essa informação, ele conseguirá decifrar a chave facilmente.

Forneça as seguintes informações para cada ponto de acesso:

-

SSID: Identifique o número SSID. O número SSID faz diferenciação entre maiúsculas e minúsculas.

-

Endereço MAC: Identifique o endereço MAC (é recomendável devido à semelhança entre SSIDs). Se o endereço não for especificado, o sistema pensará que há vários pontos de acesso transmitindo beacon do mesmo número SSID.

-

Chave: Especifique a chave WEP do ponto de acesso (10 ou 26 caracteres hexadecimais).

-

Tipo de Chave: Identifique o índice de chave criptográfica selecionando o nível apropriado na lista suspensa.

-

Beaconing: Verifique se o ponto de acesso definido está transmitindo seu SSID. Mantenha essa opção desmarcada se for um ponto de acesso sem beaconing.

NOTA:O ZENworks Security Client tenta estabelecer conexão com cada ponto de acesso de beaconing listado na política. Se nenhum acesso de beaconing for localizado, o ZENworks Security Client tentará estabelecer conexão com qualquer ponto de acesso sem beaconing (identificado por SSID) listado na política.

Quando um ou mais pontos de acesso são definidos na lista , a alternância da Força do Sinal do adaptador Wi-Fi também pode ser definida.

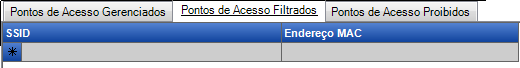

Pontos de Acesso Filtrados

Os pontos de acesso inseridos na lista são os únicos pontos de acesso exibidos na Configuração Zero. Isso impede que o ponto de extremidade se conecte a pontos de acesso não autorizados.

Forneça as seguintes informações para cada ponto de acesso:

-

SSID: Identifique o número SSID. O número SSID faz diferenciação entre maiúsculas e minúsculas.

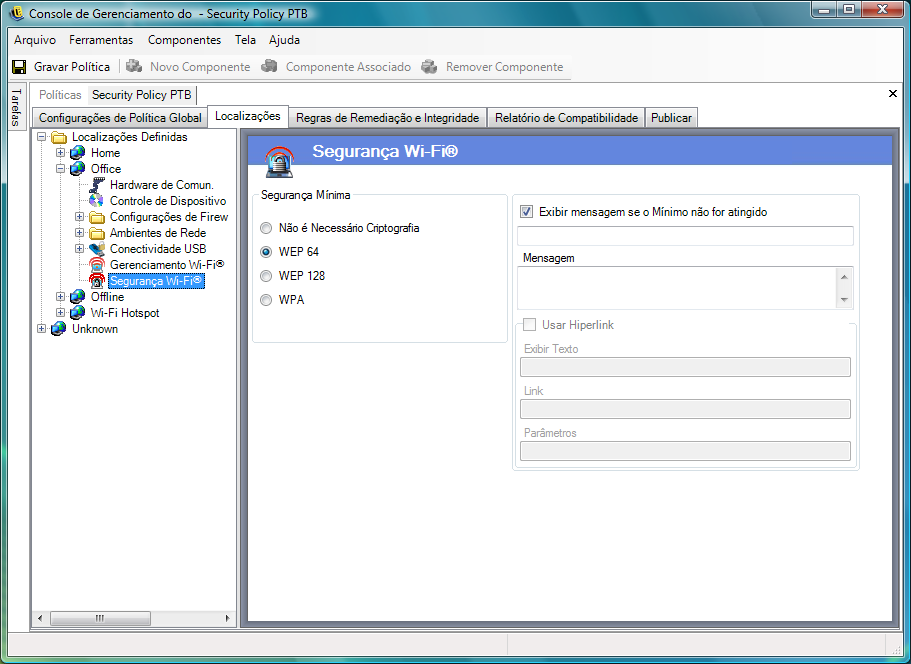

-